据媒体最新报道,意大利CERT研究人员警告说,最近出现的新型Android恶意软件Oscorp使用手机的辅助服务(Accessibility Service)恶意攻击。

最近来自安全公司AddressIntel研究人员发现了一个名字Oscorp的新型Android而恶意软件Oscorp该名称来自其命令和控制服务器登录页面的标题。

跟其他的Android恶意软件,Oscorp恶意软件会想办法欺骗用户进行恶意软件访问Android设备辅助功能服务的权限。这意味着攻击者将能够通过Oscorp来读取目标Android设备屏幕上的文本信息,确认应用程序弹出的安装提示,滚动权限列表,假装用户点击屏幕上的安装确认按钮。

来自意大利CERT研究人员在其发布的安全报告中提到:“这些恶意应用程序的行为是因为无法访问其他应用程序的私有文件“仅限于”通过网络钓鱼页面窃取凭证、锁定屏幕(设备)、捕获和记录音频和视频信息等恶意行为。”

就在几天前,安全研究专家还发现了一个地址“supportoapp [.] Com”该域名主要负责托管恶意软件“Client assistance.apk”文件。

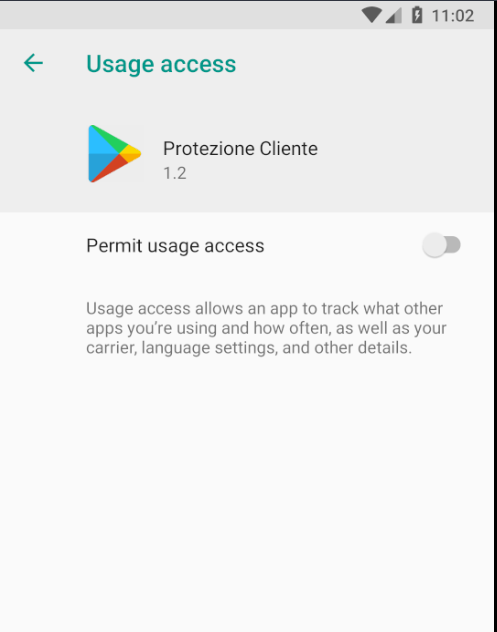

当这个APK在目标设备上成功安装文件后,将显示一个名称“Customer Protection”它将要求用户启用应用程序Android辅助功能服务设备。

使用这个恶意软件Geny2一旦该服务被激活,一些其他权限将自动启用,以诱导用户使用辅助功能服务。

恶意软件Oscorp代码每8秒重新打开一次设置界面,并强制用户授予恶意软件要求的访问权限和设备使用统计信息。

- 恶意软件启用辅助功能服务后,将能够实现以下操作:

- 启用键盘记录功能;

- 恶意软件所需的权限和功能自动获取;

- 卸载应用程序;

- 拨打电话;

- 发送短信;

- 窃取加密货币;

- 窃取Google的双因素PIN码;

当研究人员分析恶意软件样本时,恶意软件使用的钱包只剩下584美元。

CERT该报告提供恶意软件Oscorp实现的技术细节,如服务描述,如在设备上收集信息PJService等等C2服务器通信时,使用HTTP POST请求。

当用户打开Oscorp恶意代码将显示一个假网页,并要求用户提供自己的用户名和密码。

其实,每个应用程序所显示的伪造界面样式都是不一样的,其核心目的就是为了诱导目标用户提供自己的个人信息以及凭证数据。

CERT-AGID报告总结道:“在用户启用辅助功能服务之前,Android该系统的保护机制可以防止恶意软件对目标设备或目标用户造成任何形式的损坏。然而,辅助功能服务一旦启用,后果将难以想象。事实上,Android终端用户一直对应用程序开发者有非常宽松的政策,最终决定是否信任应用程序。”