许多印度政府部门(包括国家卫生和福利机构)的网站在网上泄露了数千名患者COVID-19实验室检测结果。搜索引擎正在索引这些泄漏的实验室报告,以暴露患者的数据,以及它们是否被冠状病毒检测为阳性。

Google上可以发现COVID-19实验室测试报告

本周,有研究人员在网上搜索获取COVID-19在检测结果的方法中,无意中看到数千名患者疑似泄漏COVID-19检测结果。

正如BleepingComputer这些显示在观察到的那样Google上的PDF所有报告均托管* .gov.in和* .nic.in这些域名属于印度首都新德里的多个政府机构。

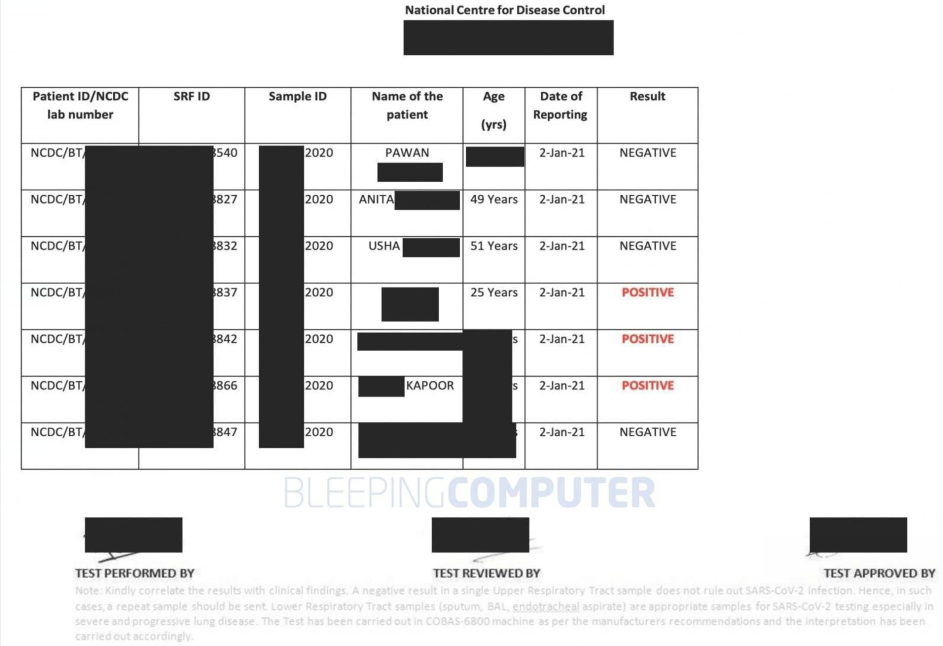

每个PDF数百包含数百个接受文件RT-PCR病人的检测记录,并泄露以下信息:

· 病人姓名;

· 年龄或出生日期;

· 报告识别码包括政府部门使用的国家可跟踪标本转诊表(SRF) ID;

· 检测日期;

· 检测医院和医生的信息;

· 患者的SARS-CoV-2病毒检测是阳性还是阴性;

每个PDF文件有几页表,显示了数百名患者COVID-19检测结果

虽然大部分实验室检测报告的日期都在2020年11月至2021年1月之间,但是BleepingComputer还观察到了2020年4月或更早的报告,这是多个政府机构泄露的报告的一部分。

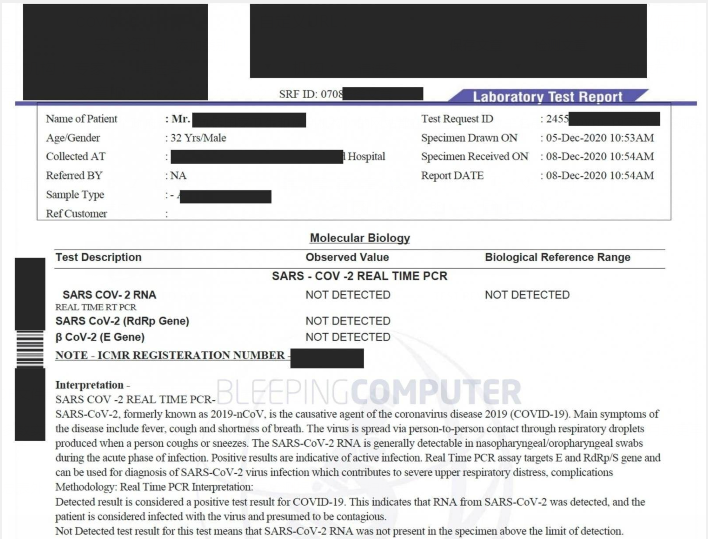

除汇总表外,部分文件还包括单个患者实验室检测报告的完整扫描表。

一些PDF文件还包括每个病人的实验室检测报告

通过BleepingComputer分析的几份PDF患者记录总数已超过1500。据估计,更多的患者记录正在泄露。

政府要求提供检测实验室“检测、跟踪、隔离”数据

印度正在发展“检测、追踪、隔离和治疗”印度的公共和私营部分COVID-19每个测试实验室必须向指定的政府机构报告RT-PCR检测结果。

测试的成功实施-追踪-在隔离过程中,政府经常要求实验室将患者的检测结果发送给相关政府部门。此外,实验室还将数据上传到印度医学研究委员会(ICMR)在印度的每次门户网站上RT-PCR所有的测试都有记录。

到目前为止,每一份都被泄漏了COVID-19测试报告,即使是托管在不同政府域名上的计算机,也有相同的URL结构。

根据URL结构,好像PDF同一个文件托管CMS系统上,该系统被印度政府办公室用于发布公开访问的文件,如工作面试通知、商业招标公告等。

这些很有可能COVID-19上传检测报告CMS员工在没有意识到这些报告是通过公开访问系统无意中共享的内部报告。

发现泄漏并验证其来源后,BleepingComputer立即联系相关方,包括多个德里政府办公室和国家信息中心(NIC),Digital India和印度CERT。

COVID-19在线检验验证系统通常受到限制

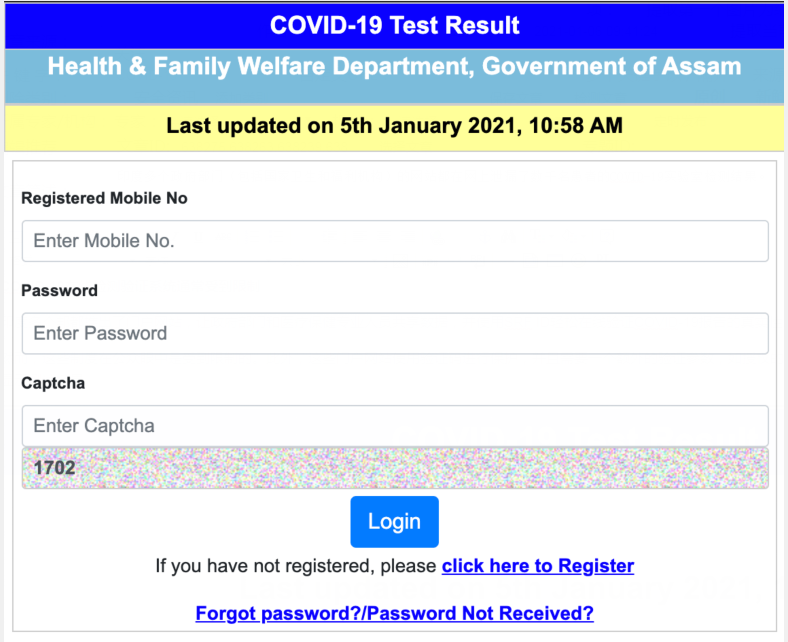

许多印度国家都推出了门户网站,让政府部门和医疗保健专业人员共享数据,并使用它SRF ID在线验证方便COVID-19报告的真实性。

然而,这些制度在公众眼中是受到限制的。此外,这些门户网站使用验证码进行保护,并且需要一个额外的验证参数,如授权的医疗保健工作者的注册电话号码,才能显示测试结果。

披漏COVID-19政府制度的结果通常仅限于授权人员

该措施限制了测试跟踪-隔离项目有限方的数据访问也使机场工作人员等当局能够轻松区分真假COVID-19检测报告。

在任何情况下,病人COVID-19检测结果不应呈现在公众面前,也不应用于大量的网络搜索。

虽然泄漏来自印度政府网站,但一些私人实验室可能会因为二维码不安全而泄露COVID-19检测报告。

本文翻译自:https://www.bleepingcomputer.com/news/security/indian-government-sites-leaking-patient-covid-19-test-results/如果转载,请注明原始地址。