许多恶意软件正在使用 Ezuri内存 Loader 保护使安全产品无法检测到其恶意代码。Ezuri 在 GitHub 上提供了用 Golang 编写的源代码在恶意软件中越来越流行。

Ezuri 解密内存中的 Payload

根据 AT&T Alien Labs 发布的分析报告中,许多攻击者正在使用 Ezuri 加密其恶意软件,避免检测安全产品。

尽管 Windows 恶意软件会采用类似的方法,但攻击者现在也在 Linux 平台上使用 Ezuri 实现这一目标。

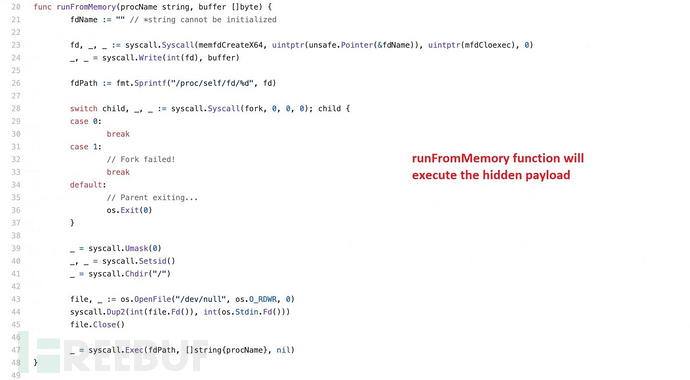

Ezuri 用 Go 语言编写,作为 Linux 加密和加载二进制文件。Ezuri 使用 AES 加密恶意软件代码,解密后直接在内存中执行 Payload,磁盘上不会有文件。

Ezuri 创始人 Guilherme Thomazi Bonicontro('guitmz 2019年 GitHub该工具的功能首次显示在他的博客文章中。

“此外,用户'TMZ(可能与之前提到的 'guitmz 相关)同样的代码也在 8 下旬在一个共享恶意软件样本的小论坛上发布”,AT&T Alien Labs 研究员 Ofer Caspi 和 Fernando Martinez 解释道。

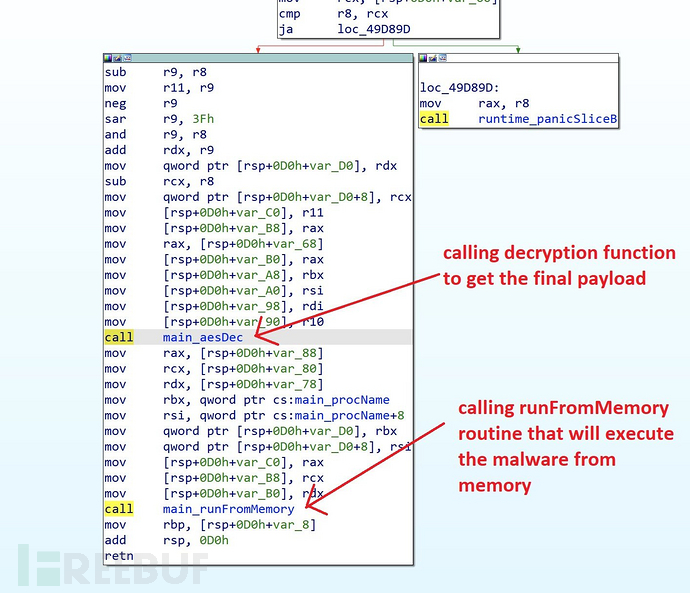

研究人员指出,解密 AES 加密的 Payload 后,Ezuri 立即将结果作为参数传递给 runFromMemory 函数不会在失陷主机上释放文件。

VirusTotal检测率接近零

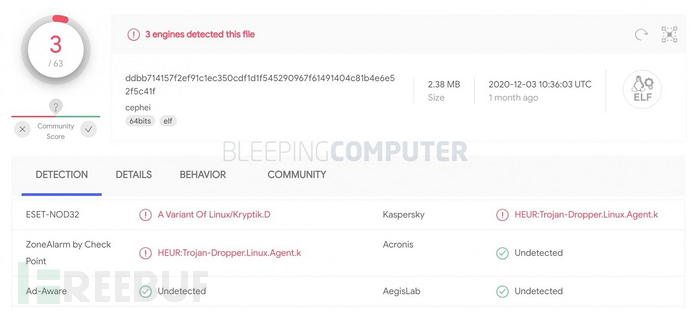

AT&T 的研究表明,通常在 VirusTotal 有一半的恶意软件样本用于反病毒引擎的黑色判断Ezuri 加密后,检测到的概率接近 0。

到目前为止,使用 Ezuri 加密样本为 VirusTotal 检测率不到 5%。

许多攻击者都在积极使用

在过去的几个月里,Caspi 和 Martinez 确定了几个恶意软件在样本和 Ezuri 捆绑使用。包括从 2020年 4 月开始活跃的网络犯罪组织 TeamTnT。

最初,TeamTnT 会攻击配置错误的 Docker 服务将失败主机转化为 DDoS 肉鸡和矿工。TeamTnT 变种将从内存中提取 AWS 凭证Palo Alto Networks Unit42发现的变种之一(Black-T)实际上是用 Ezuri 加密的。”

解密后的 Payload 是一个 UPX 加壳的 ELF 文件首次出现在 2020年 6 月。ATT&T 分析文章。

参考来源:BleepingComputer