概述

最近,研究人员发现了一起攻击macOS经过复杂的进化,恶意软件给研究人员的分析带来了巨大的困难和挑战。恶意软件被称为OSAMiner,最早出现在2015年。payload被导出为run-only AppleScript文件使得反编译成源代码非常困难,因此整个分析工作非常困难。最近,研究人员发现了一个变体run-only AppleScript文件嵌入另一个脚本,并使用公网web页面URL下载真正的门罗币挖掘机。

逆向run-only AppleScript

OSAMiner主要通过盗版游戏和软件传播,包括英雄联盟和office macOS版本。

AppleScript 文件包括源代码和编译代码,但使用了"run-only"之后只有编译版本,没有人类可读源代码,几乎不可能逆向分析。

Sentinel One2020年底,安全研究人员发现了一个新的OSAMiner虽然样本的分析过程非常困难。但研究人员使用它AppleScript disassembler(https://github.com/Jinmo/applescript-disassembler)内部开发的反编译工具aevt_decompile逆向分析其恶意软件样本。

绕过行为

Sentinel One发现,最近的OSAMiner三种用于攻击活动run-only AppleScript感染的文件macOS 在机器上部署采矿活动。

· 从木马化应用中执行的父脚本;

· 嵌入脚本;

· 设置挖矿机AppleScript

父脚本的主要作用是嵌入AppleScript用"do shell script"命令写入到~/Library/k.plist ,并执行。此外,还将检查机器是否有足够的空闲空间,如果空闲空间不足,则退出。

其他任务包括收集设备的序列号、重启复杂加载和卸载daemon或代理、kill terminal应用。

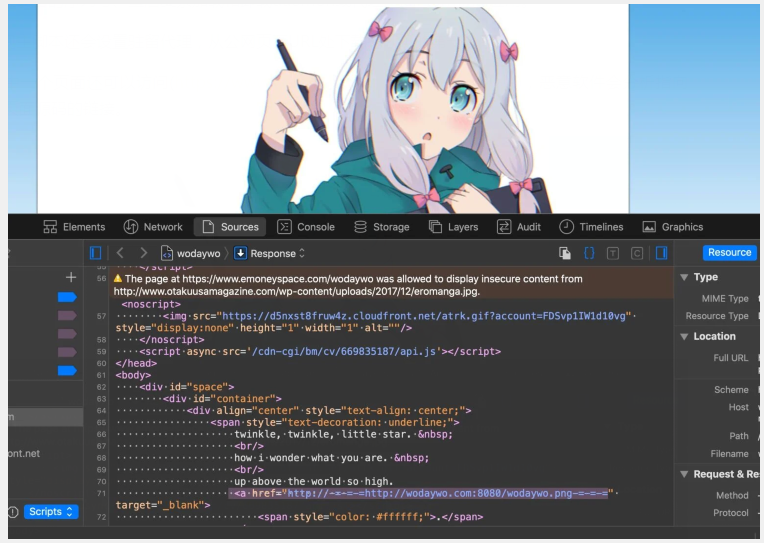

研究人员发现,主脚本脚本从公共网站页面设置驻留代理URL下载挖掘机的第一阶段。

研究人员还可以访问其中一个页面(https://www[.]emoneyspace[.]com/wodaywo),恶意软件将被分析和指向PNG链接图像的页面源码。

这是第三个run-only AppleScript,会下载到~/Library/11.PNG其目的是下载开源门罗币XMR-Stak挖矿机可以运行Linux、Windows和macOS平台上。

设置脚本包括矿池地址、密码和其他配置信息,但不包括钱包地址。此外,还使用恶意软件"caffeinate"工具防止机器进入休眠模式。

绕过检测

第二个脚本的作用是防止分析和绕过检测。kill Activity Monitor (活动监视器)的结论与活动监视器相似Windows任务管理器,kill活动监控器的目的是防止用户检查系统资源的使用。

另外,脚本会kill掉系统一个硬编码列表上监控和清理的主流工具进程。

虽然AppleScript剧本融合了许多强大的特征,OSAMiner作者目前还没有利用这些特征。这可能就是为什么的加密货币挖掘活动可以运行,但尚未检测到。

Sentinel One最终证明该技术还不够成熟,研究人员仍然可以分析它,并提出相应的保护措施。

参见完整技术分析报告:https://labs.sentinelone.com/fade-dead-adventures-in-reversing-malicious-run-only-applescripts/

本文翻译自:https://www.bleepingcomputer.com/news/security/mac-malware-uses-run-only-applescripts-to-evade-analysis/如果转载,请注明原始地址。