概述

对于每个恶意软件研究人员来说,第一件事通常是建立一个方便的恶意软件分析环境。当所有的系统配置和软件安装完成后,恶意软件可以正确地分析和研究。在本文中,我们将与读者分享我们自己的分析环境建设经验和所需的脚本,以帮助你避免一些弯路。

本文将为您介绍:

· 免费下载、安装和配置Windows 10和免费的REMnux Linux虚拟机。

· 在虚拟机之间建立虚拟专用网络进行通信。

· 使用SentinelLabs RevCore Tools构建自定义Windows恶意软件环境。

· 如何学习Windows 10虚拟机中捕获网络流量。

安装虚拟机

当多台虚拟机运行时,主机操作系统开始减慢,因此设置每台虚拟机的最佳需求来优化其性能非常重要。在本文中设置虚拟机时,作者至少建议Windows 10虚拟机分配两个处理器核心4GB内存,为Linux虚拟机分配两个处理器核心2GB内存。

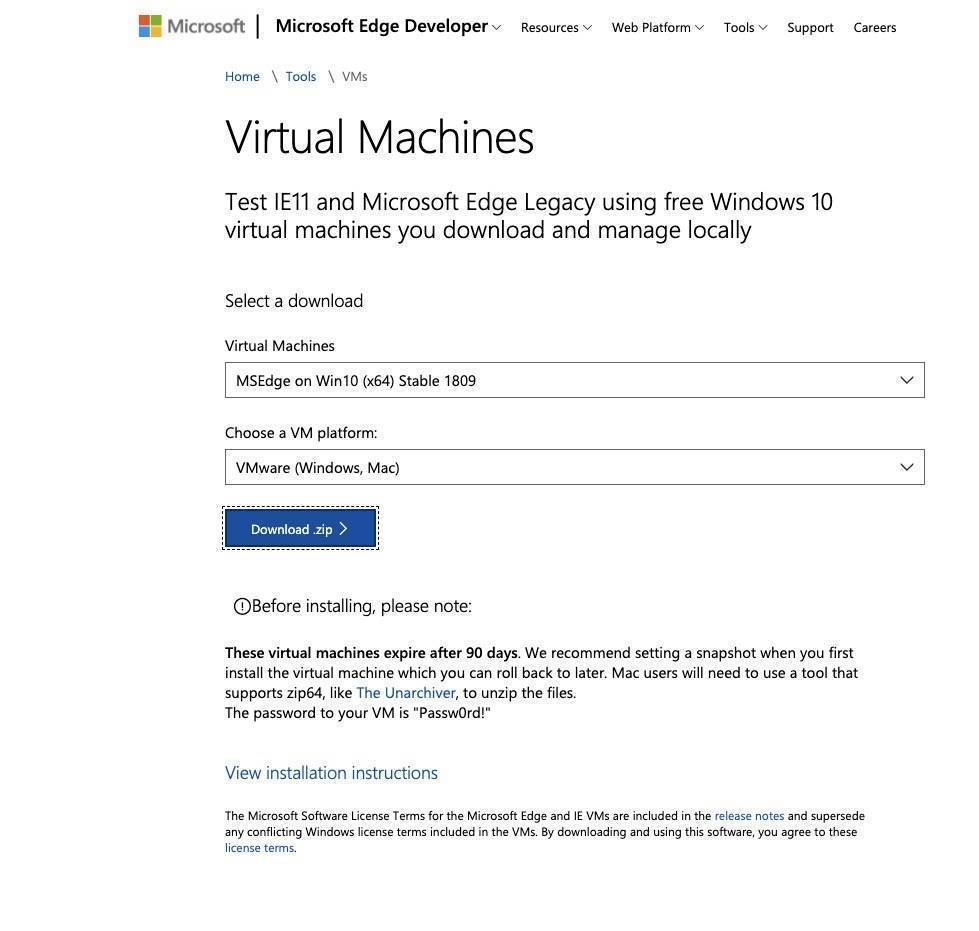

下载免费的Windows 10安装包

实际上,微软为用户提供了一个免费的虚拟机,来测试IE和Edge网页浏览器。下载微软虚拟机,请导航至https://developer.microsoft.com/en-us/microsoft-edge/tools/vms/,下载MSEdge on Windows 10 zip文件,然后,选择我最喜欢的虚拟机平台。VM Fusion。

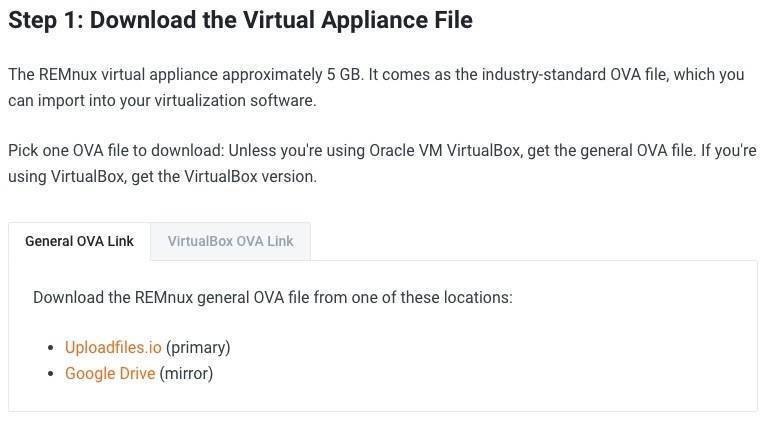

下载REMnux Linux

接下来,我们将下载虚拟机REMnux Linux。REMnux基于发行版Ubuntu的Linux发行版。它为探索网络交互行为和研究恶意软件提供了许多很好的工具。REMnux,请导航至https://docs.remnux.org/install-distro/get-virtual-appliance,并下载相应的虚拟机平台。

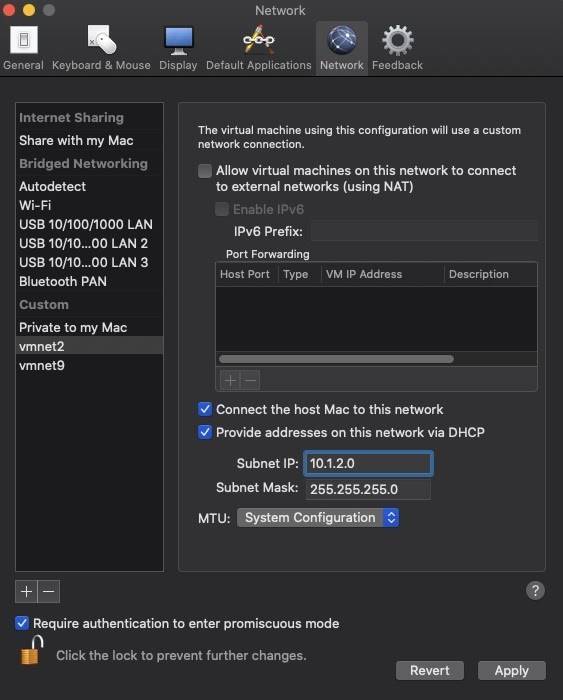

专用隔离自定义网络的安装和配置。

由于与恶意软件的交互水平很高,因此在分析恶意软件时,建立一个隔离、受控的网络环境非常重要。VMware Fusion允许我们修改关键网络设置,并添加主机之间分析的虚拟专用网络配置。在这个实验室环境中,我们只添加了两台虚拟机,但事实上,您可以根据自己的需要在这个网络中添加更多的虚拟机。该网络的创建如下:

· 选择选项卡VMware Fusion->Preferences->Network,并单击锁形图标进行修改。

· 选择“ ”按钮,以便在“Custom”在窗口中创建一个vmnet#。

· 不要选择“Allow Virtual machines on this network to connect to external networks (using NAT)”选项。

· 添加子网IP,这里输入的是10.1.2.0。

· 点击Apply按钮

安装Windows 10

创建自定义网络并下载两台虚拟机后,下一步就是减压MSEdge Windows 10。因为我用的是VMware Fusion,因此,这里将介绍如何导入其虚拟图像;然而,其他平台导入虚拟机的过程与此类似,因此这里不介绍。

打开VMware Fusion,并执行以下操作:

· 解压zip进入文件后MSEdge-Win10-VMware文件夹。

· 通过File->Import MSEdge_Win10_VMware选中VMware Fusion,点击Continue按钮,并保存虚拟机;注意,导入镜像可能需要几分钟。

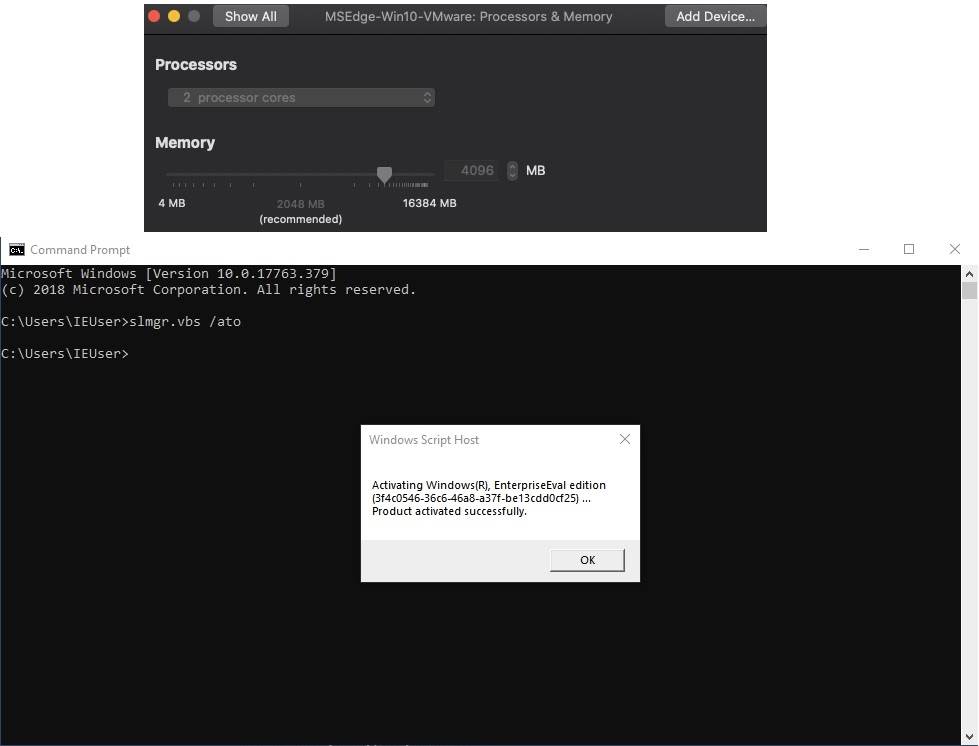

· 导入镜像后,点击Customize Settings按钮。

· 点击进入Processors & Memory选项卡确认配置为两个处理器核心,内存为4096MB。

· 在启动MSEdge Win10在虚拟机建立之前,建立一个“快照”,并起一个“VM Clean Import”等名字。

· 启动虚拟机时,如果提示升级虚拟机以获得更大的功能兼容性支持,则选择升级Upgrade。

· 虚拟机的密码是Passw0rd!

· 打开命令提示符激活虚拟机slmgr.vbs /ato。

· 按提示安装VMware的“Virtual Tools”并重启虚拟机。

· 虚拟机重启后,登录并立即建立快照,并给它一个描述性的名称,例如“Activation and VM Tools Install”。

安装REMnux

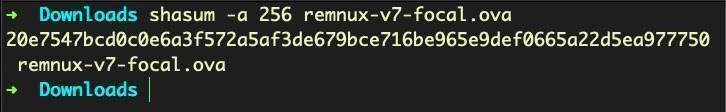

我们下载的REMnux虚拟机的安装文件是.ova格式。在此,我们建议您浏览docs.REMnux.org确认网站下载OVA文件的哈希值是否正确。

假如你用的是VirtualBox,可直接导入REMnux;假如你用的是VMware Fusion或VMware Workstation,请按以下说明导入REMnux:

· 选择File->Import->Choose File… ,然后选择remnux-v7,点击Continue按钮,然后继续单击Save按钮。

· 导入完成后,点击“Customize Settings”选项。

· 点击进入“System Settings”下的“Processors & Memory”窗格保持两个处理器核心的设置不变,内存容量从4096MB减少为2048MB。

· 对于REMnux网络配置,设置略有不同:我们需要添加一个网络适配器。

注:我有很多考虑:首先,如果需要更新或下载其他软件,网络适配器配置可以节省时间;其次,考虑是否允许恶意软件callout。

一旦导入完成,请进入“Settings”菜单,选择Network Adapter。之后,请点击Add Device… 选项,然后选择Network Adapter和Add…选项。注意,必须选择“Share with my Mac”单选按钮。然后,返回“Settings”选择主面板“Network Adapter 2”。此后,点击vmnet2并选择单选按钮“Show All”。

启动REMnux为了获得更大的功能兼容性支持,请选择升级虚拟机。

REMnux启动后,需要输入相关凭证,其中用户名称为remnux,密码为malware。

相关命令如下:

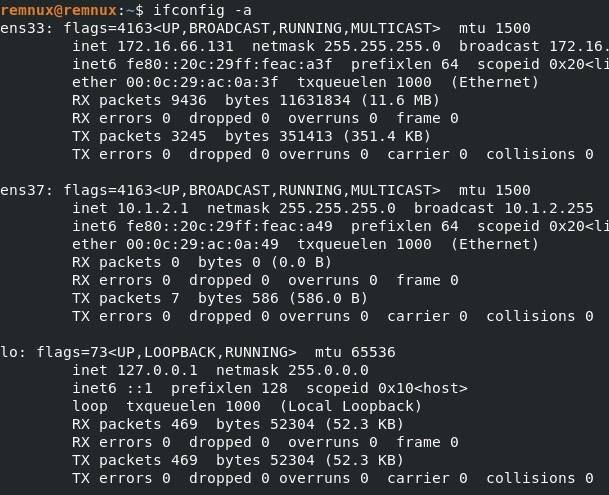

下一步是配置网络设置。如果您输入ifconfig -a,两个网络适配器应该看到。

选择第一个网络适配器NAT。这样,虚拟机就会服从VMware虚拟DHCP服务器获取该网络的地址。此时,可以ping一下google,看看能够正常连接,或者打开Firefox浏览器,连接到任何网站,以确认能否访问互联网。如果遇到问题,那么,可以在终端输入命令:$ sudo dhclient -r ,为了得到一个IP。

对于第二个适配器ens37,请输入下列命令:

点击“Snapshot”并命名按钮“Clean Snapshot”。

更新并升级REMnux:

安装SentinelLabs RevCore Tools

创造一个的原因SentinelLabs VM Bare Bones安装恶意软件分析工具包的原因之一FlareVM当我发现它包含了许多我不能使用的工具,安装时间至少需要40分钟。因此,我们计划创建一个只包含核心工具和系统配置的脚本,以满足恶意软件分析的最低需求。

为此,您可以遵循以下步骤MSEdge WIndows 10上安装SentinelLabs RevCore Tools:

导航至SentinelLabs RevCore Tools的github页面并下载zip安装文件。

解压,并将SentinelLabs_RevCore_Tools_codeSnippet.ps1 脚本拖到桌面上。

如果使用上面提到的免费下载,Windows 10虚拟机,请输入步骤4;如果你使用自己的Windows请继续这些子步骤:虚拟机:

· 不要只拖SentinelLabs_RevCore_Tools_codeSnippet.ps1,将整个文件夹拖到虚拟机桌面上。

· 打开SentinelLabs_RevCore_Tools_codeSnpippet.ps1文件,修改-PackageName修改后的第四行url并将其改为桌面上的目录位置。例如,将“https://raw.githubusercontent.com/SentineLabs/SentinelLabs_RevCore_Tools/master/SentinelLabs_RevCore_Tools.ps1”改为“c:\Users\yourUsername\Desktop\SentinelLabs_RevCore_Tools-main\SentinelLabRevCoreTools.ps1”。

最后,修改SentinelLabsRevCoreTools.ps1。在第105-117行,将IEUser替换用户配置文件的名称。保存所有文件并操作脚本:

· Install-ChocolateyShortcut -ShortcutFilePath "C:\Users\IEUser\Desktop\HxD.lnk" -TargetPath "C:\Program Files\HxD\HxD.exe"

· Install-ChocolateyShortcut -ShortcutFilePath "C:\Users\YourUser Profile\Desktop\HxD.lnk" -TargetPath "C:\Program Files\HxD\HxD.exe"

转到第5步。

在Windows 10搜索栏中,键入powershell,单击右键并作为管理员运行。Powershell脚本SentinelLabs_RevCore_Tools_codeSnippet.ps1脚本操作脚本:

.\SentinelLabs_RevCore_Tools_codeSnippet.ps1

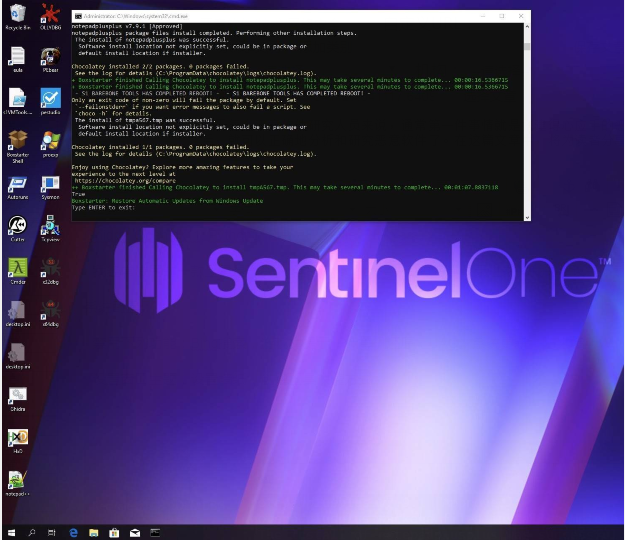

该脚本将导致两次自动重新启动,每次重启后您都需要通过用户密码进行登录。第一次重新启动将继续禁用各种系统服务,否则这些服务可能会阻止恶意软件分析并继续安装核心工具。第二次重启后,脚本将结束运行,并确认所有配置和安装。

以下是已安装的工具和修改的系统配置。当您看到提示时“Type ENTER to exit”别忘了建立快照。

工具:

Checksum,7zip,Process Explorer,Autoruns,TCPview,Sysmon,HxD,PEbear, PEStudio,PEsieve,Cmder,NXlog,X64dbg,X32dbg,Ollydbg,IDA-Free,Cutter, Ghidra,Openjdk11,Python3,PIP,PIP pefile,PIP Yara。

· 我经常使用的一种工具是Hiew,但是Chocolatey不包括在内。我的建议是下载并尝试免费版本。

系统配置:

· 禁用以下功能:Bing搜索,游戏栏提示,计算机还原,UAC,系统更新,防火墙,Windows Defender,操作中心

· 设置窗口主题,设置壁纸,快速创建工具

小结

对于每个恶意软件研究人员来说,第一件事通常是建立一个方便的恶意软件分析环境。当所有的系统配置和软件安装完成后,恶意软件就可以正确地分析和研究了。在本文中,我们将与读者分享我们自己的分析环境建设经验和所需的脚本。由于空间太大,我们将分为上下两篇文章进行解释。请期待更多精彩的内容!

(未完待续)

本文翻译自:https://labs.sentinelone.com/building-a-custom-malware-analysis-lab-environment/如果转载,请注明原始地址。