在某种程度上,黑客是网络前沿技术的所有者,比如使用虚拟机。他们学会了如何在智能手机中隐藏信息,以及如何加密笔记本电脑。攻击者通过安全通道通信,从不泄露密码,尽量不留痕迹。证据收集调查人员每隔一天就会遇到新的挑战。在本文中,证据收集者将讨论攻击者用来掩盖其痕迹的另一种工具:加密虚拟机。

由于虚拟机使用可移植的任务硬件环境执行与实际计算机基本相同的任务,虚拟机内的大部分用户活动保留在虚拟机图像文件中,而不是主机上,因此跟踪的数量和威胁自然受到限制。一些最受欢迎的虚拟机包括VirtualBox,Parallels和VMWare。虽然Microsoft提供了Hyper-V(在Windows 在10上创建虚拟机的工具)Hyper-V需要提供有限的加密选项Windows Server作为主机操作系统。由于这样或那样的原因,Hyper-V(微软的虚拟化产品是微软第一个使用类似的产品Vmware ESXi和Citrix Xen的基于hypervisor很少被攻击者使用。

虚拟机作为犯罪工具

它可以安全地加密攻击者使用的许多类型的虚拟机,使用加密的虚拟机可以让攻击者有机会隐藏他们在虚拟保护伞下的活动,降低犯罪证据意外泄露的风险。

虚拟机通常具有多种攻击优势,主要优势是与正常工作环境完全隔离。即使有各种各样的攻击,它也不会引起任何关注,比如虚拟机逃跑。另一方面,虚拟机可以提供完整的桌面体验,并可以完全调整虚拟机的特定用途。其中大部分是合法用途,如虚拟环境中的计算机证据收集分析。

在调查嫌疑人的计算机时,证据收集专家不仅可以简单地图像硬盘,还可以制作功能齐全的虚拟机进行进一步的证据收集现场调查,模拟真实计算机的工作。这提供了更多的可能性,如从内存中提取数据和密码,并在虚拟机上启动证据收集图像。

当然,这是一把双刃剑。罪犯也使用虚拟机,今天比以往任何时候都更频繁。这听起来像一个好主意,收集所有需要实现目标的工具,并准备启动恶意软件传播或DDoS攻击、破坏远程系统等。所有这些都不再是一劳永逸的工作,需要大量的软件、脚本和数据。

相反,他们需要准备所需的一切,将其打包成虚拟机,将图像上传到快速可靠的托管服务器,并携带只有裸机的笔记本电脑。到达最终位置后,他们可以快速下载图像,运行图像,然后从本地驱动器中删除图像,请查看《Maze如何通过虚拟逃避检测勒索软件攻击者?

在上面的描述中,我故意省略了关键步骤。像大多数数据一样,虚拟机映像可以受密码保护。在已经发现的攻击样本中,就有攻击者使用了多个受密码保护的虚拟机。不过本文的研究方法是通过提取密码哈希来手动恢复密码,然后使用文中提取的工具恢复它们,本文提到的工具是Distributed Password Recovery,开发人员已经添加了手动恢复密码功能。

例如,如果虚拟机需要新的密码,Windows帐户密码或BitLocker请使用保护Elcomsoft System Recovery 。进入后,我建议先运行Elcomsoft Internet Password Breaker ,收集和保存存在Web浏览器中的所有密码。

如何破解加密虚拟机:恢复VMWare、Parallels和VirtualBox的密码

如上所述,虚拟机使用独立于硬件环境的移植和执行与实际计算机基本相同的角色。在虚拟保护伞下执行的活动将线索留在虚拟机图像文件中,而不是主机上。在进行数字调查时,分析虚拟机的功能变得非常重要。

攻击者使用的许多类型的虚拟机都具有安全加密功能,因为只有当可以提供原始加密密码时,才能访问存储在加密虚拟机图像中的证据。因此,证据收集者建立了一个工具,使专家能够加速密码硬件的分布式攻击,从而保护密码VMWare,Parallels和VirtualBox创建的加密拟机图像。

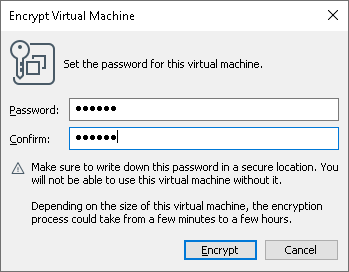

虚拟机加密

最常见的虚拟机是可以加密整个图像的Parallels,VMWare和VirtualBox。然而,这些虚拟机之间的加密强度与由此产生的密码恢复速度有很大的不同。让证据收集者看看这三台虚拟机的开发为保护其内容所做的工作。

(1) Parallels

Parallels Desktop 被称为 macOS 最强大的虚拟机软件。Mac 同时模拟操作 Win、Linux、Android 不需要重启计算机,可以在不同的系统之间切换各种操作系统和软件。

虽然如此,Parallels这三家公司的保护力度最弱,尽管Parallels使用AES-128 CBC算法加密数据,但加密密钥通过时间MD5只有两次迭代获得了哈希函数。Parallels攻击速度最快Intel i7在处理器上,研究人员每秒可以达到1900万密码。有了这样的速度,即使没有GPU加速也可以恢复相当复杂的密码。这种速度足以用普通的暴力破解来找到简单的密码,而更复杂的密码仍然需要字典攻击。

(2) VMware

VMvare使用相同的AES-128然而,加密算法实际上是保护和Parallels相比之下就不一样了VMware使用1万轮更强的轮子PBKDF-SHA1哈希从密码中获得加密密钥。CPU攻击每秒可产生约1万个密码,因此强烈建议使用支持密码GPU辅助恢复NVIDIA GeForce 2070 RTX使用板将恢复速度提高到每秒160万个密码,以便找到相当复杂的密码。然而,建议使用具有合理变异设置的目标字典。

(3) VirtualBox

VirtualBox 是开源虚拟机软件。VirtualBox 是德国 Innotek 公司开发,由Sun Microsystems使用公司生产的软件Qt编写,在 Sun 被 Oracle 收购后正式更名为 Oracle VM VirtualBox。

不过Oracle VirtualBox加密算法可以提供最强的保护和最安全的加密AES-XTS128-PLAIN64或AES-XTS256-PLAIN64,而SHA-256用于通过密码衍生加密密钥的哈希函数。AES加密密钥的长度高达120万哈希迭代的惊人值。因此,仅使用cpu攻击速度很慢,恢复速度只有每秒15个密码。GPU辅助攻击速度要快得多,在单个NVIDIA GeForce 2070 RTX板上每秒可提供多达2700个密码。GPU此外,取证人强烈建议您使用有针对性的字典和合理的变异设置。

攻击虚拟机加密的步骤

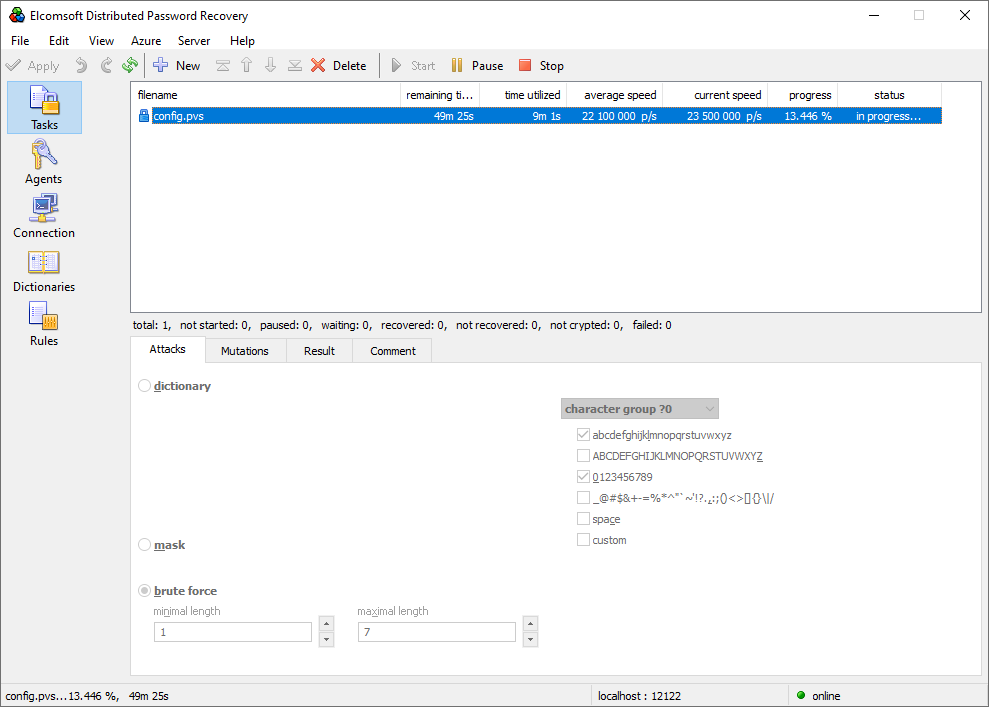

取证人员将使用 Elcomsoft Distributed Password Recovery 打开加密虚拟机并设置攻击密码。

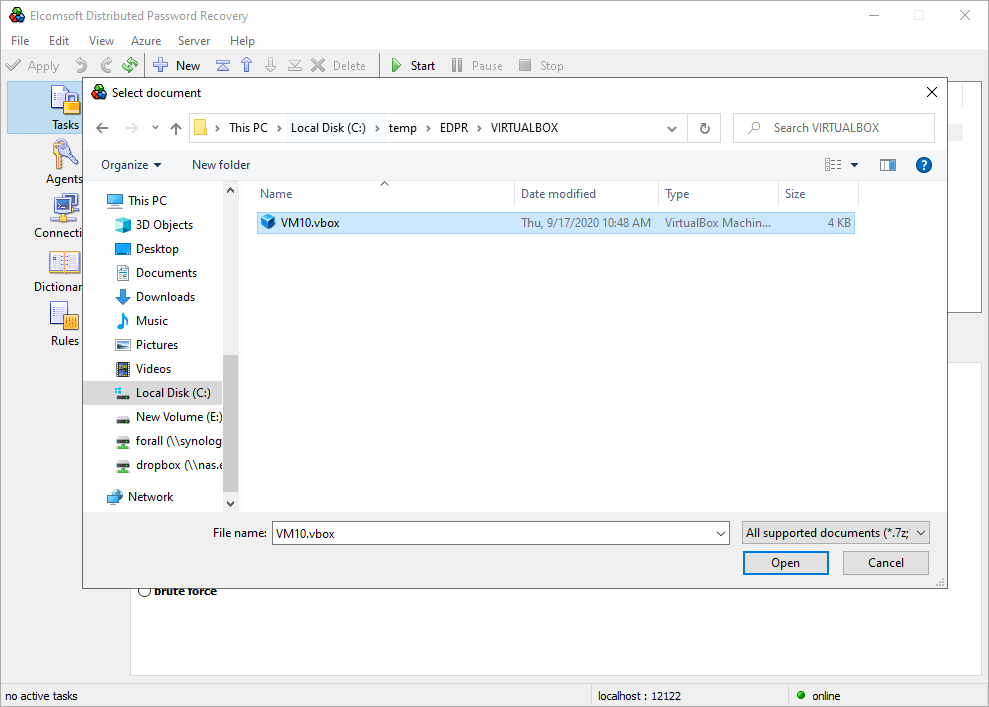

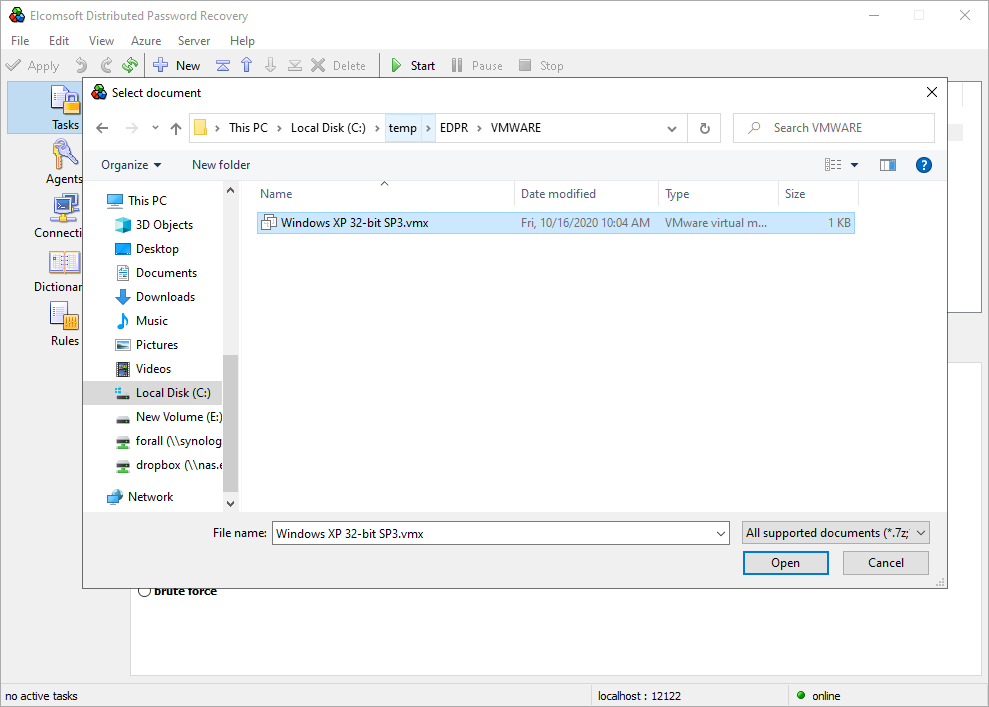

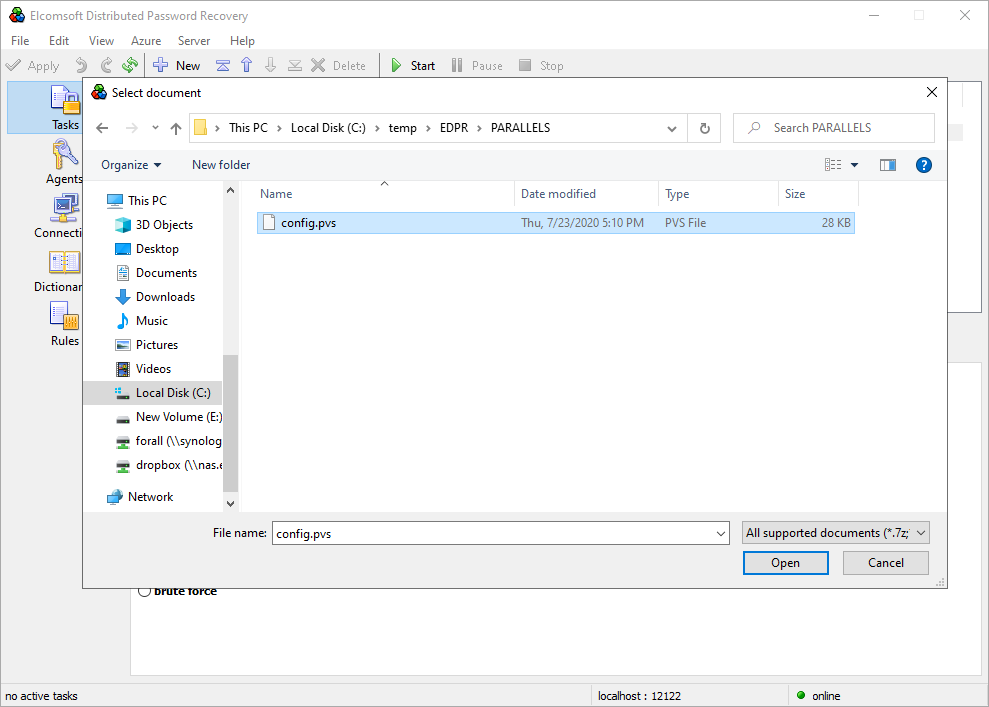

因此,您将需要使用它Elcomsoft Distributed Password Recovery 4.30或者更高的版本可以攻击虚拟机密码。为了发动攻击,您不需要打开整个容器。它可能很大。相反,我们将使用虚拟机文件夹中相对较小的文件。Parallels,需要取证人config.pvs文件。对于VirtualBox,需要取证人.vbox文件。对于VMware,则是.vmx文件KB),发动攻击所需的所有文件。

(1) 启动Elcomsoft Distributed Password Recovery 4.30 或更高版本;

(2)如下图所示,打开虚拟机,对每种类型的虚拟机使用相应的文件。

对于Virtualbox,打开.vbox文件:

对于VMware,打开.vmx文件:

对于Parallels,打开包含虚拟机的文件夹config.pvs文件。

(3) 使用字典、变体或新字典“规则”使用选项卡配置并启动攻击John the Ripper语法设置混合攻击,您可以了解更多关于混合攻击的信息。John the Ripper是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文,支持目前大多数的加密算法,如DES、MD4、MD5等等。它支持各种不同类型的系统架构,包括Unix、Linux、Windows、DOS模式、BeOS和OpenVMS,主要目的是破解不够牢固Unix/Linux系统密码。

除了在各种Unix除了系统中最常见的密码哈希类型外,它还支持它Windows LM社区增强版的散列和许多其他哈希和密码。它是一个开源软件,Kali中自带John。

一旦发动攻击,可以观察恢复速度。Parallels即使只有一次最快的攻击,也将是最快的攻击CPU:

对于攻击者来说,虚拟机的使用正在增加。普通虚拟机提供的易用性和保护水平使他们能够在虚拟保护伞下悄然攻击,从而降低了意外泄露和定罪证据的风险。本文提到的证据收集者构建了一个工具,它将帮助执法机构在尽可能短的时间内访问存储在加密虚拟机中的证据。

本文翻译自:

https://blog.elcomsoft.com/2020/10/the-rise-of-the-virtual-machines/ https://blog.elcomsoft.com/2020/10/breaking-encrypted-virtual-machines-recovering-vmware-parallels-and-virtualbox-passwords/