今日,着名Linux安全工具sudo基于堆缓冲区的溢出应严重发现,任何本地用户都可以使用溢出。它的发现者将其命名为"Baron Samedit"。即使未在sudoers文件中列出的用户也可以利用这个错误提高权利root用户用户。使用此漏洞不需要用户认证,已分配为CVE-2021-3156,危险等级得7分。

概述

在sudo发现缺陷sudo在分析命令行参数的方法中,发现基于堆的缓冲区溢出。任何本地用户(普通用户和系统用户,sudoers和非sudoers)这个漏洞可以在没有身份验证的情况下使用(即攻击者不需要知道用户的密码),这个漏洞可以用于普通用户提高权利,这对数据机密性、完整性和系统可用性构成了严重威胁。

漏洞细节

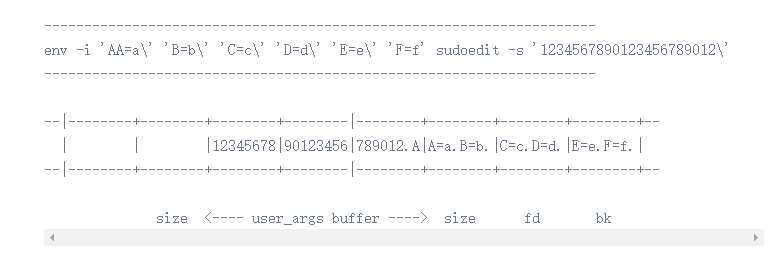

当sudo通过-s或-i命令行选项在shell当命令在模式下运行时,它将在命令参数中使用反斜杠转义特殊字符。如果命令在外壳模式下运行,则sudoers评估战略插件sudoers在从参数中删除转义字符之前,策略(不想使用转义字符)。

如果代码中的错误以未转换的反斜杠字符结束,则删除转换字符的错误将超过字符串的最后一个字符。在正常情况下,误是无害的,因为sudo转换命令参数中的所有反斜杠。然而,由于命令行分析代码中的逻辑错误,可以使用-s或-i选项运行sudoedit,并设置指示启用Shell模式的标志。因为实际上没有操作命令,所以sudo特殊字符不会转义。最后,决定是否删除转义符的代码没有检查命令是否正在实际运行,只有设置了检查shell标志。

更多信息请参考Qualys通报

(blog.qualys.com/vulnerabilities-research/2021/01/26/cve-2021-3156-heap-based-buffer-overflow-in-sudo-baron-samedit)。

漏洞验证

用普通用户登录,在shell界面执行:

若输出为:

系统不受影响或已修复漏洞。

若输出为:

这意味着系统有漏洞。

受影响版本

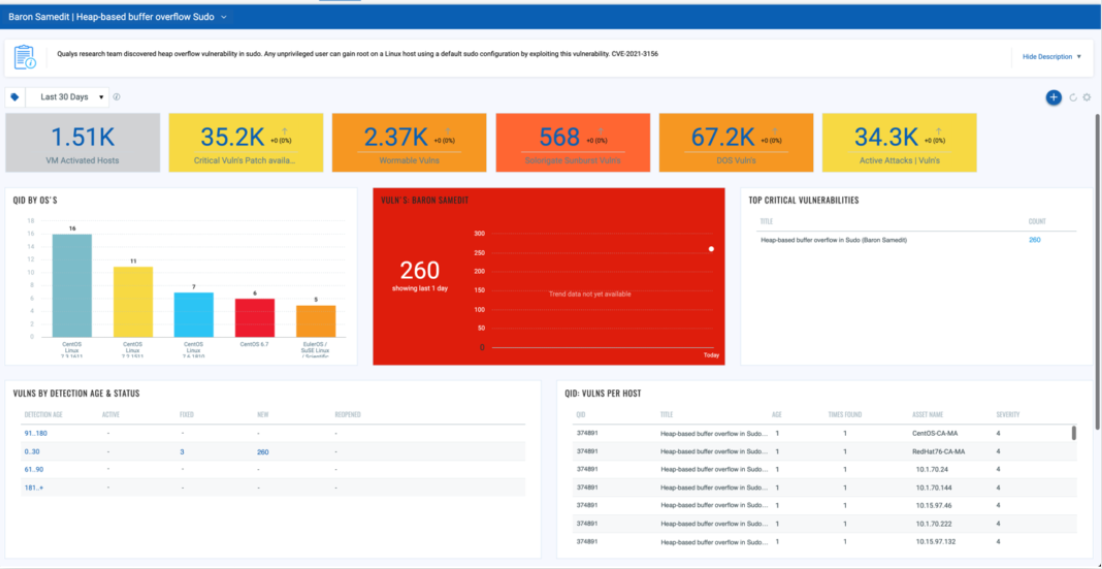

Sudo 1.8.2到1.8.31p2和1.9.0到1.9.5p1都会受到影响。

官方对红帽子的调查:

红帽子企业版 6,7,8版本(对应centos 6,7 ,8),OpenShift容器平台 4.4.,4.5,4.6 版本都受到影响

解决方法

安装Sudo 1.9.5p2供应商支持的版本或修复版本。

红帽官方发布了漏洞补丁(国内镜像一天后可能同步),可以直接通过yum升级:

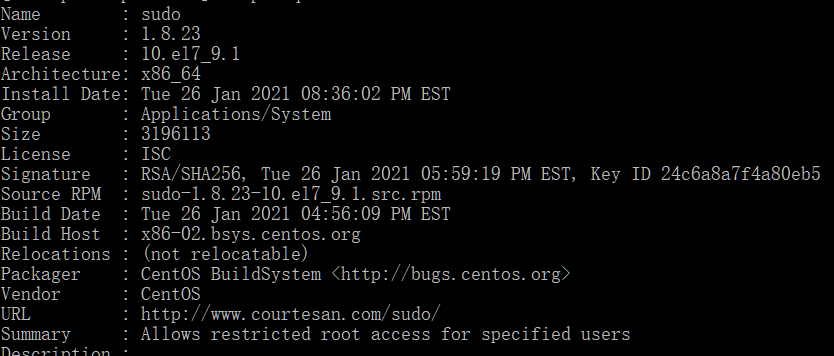

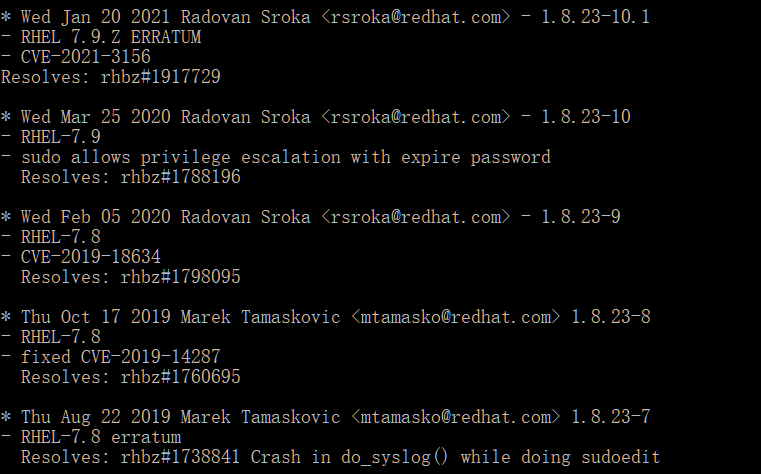

对于Cent 7,作者在 测试1.8.23-10.1(10.e17_9.1)可以在版本中解决,升级后使用

对应如下:

减轻

对于无法更新的用户,红帽正式发布了漏洞减缓方法,建议使用systemtap进行缓解:

(1) 安装所需systemtap软件包及依赖项:

然后对于RHEL 7用以下命令安装内核:

然后对于RHEL 8,安装以下命令:

(2) 创建以下systemtap脚本:(称文件sudoedit-block.stap)

(3) 使用以下命令安装脚本(root执行):

(这将输出systemtap脚本的PID编号)

脚本会导致易受攻击sudoedit二进制文件停止工作。sudo命令仍将照常工作。上述更改在重启后不会持久存在,需要重启继续执行。

(4) 一旦安装了新的固定软件包,就可以终止systemtap进程来删除systemtap脚本。例如,使用以下命令:

(其中7590是systemtap进程的PID)