以上是新冠肺炎疫情下的网络威胁:COVID-19恶意活动衍生(上)

恶意社交媒体新闻传递

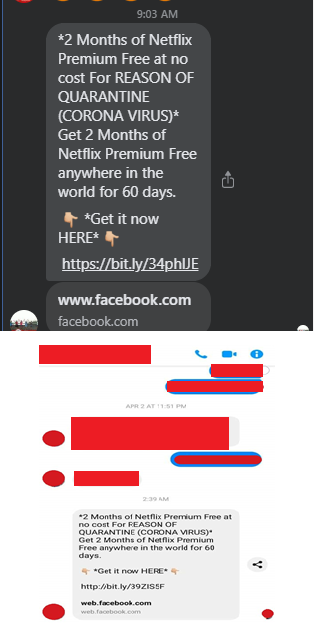

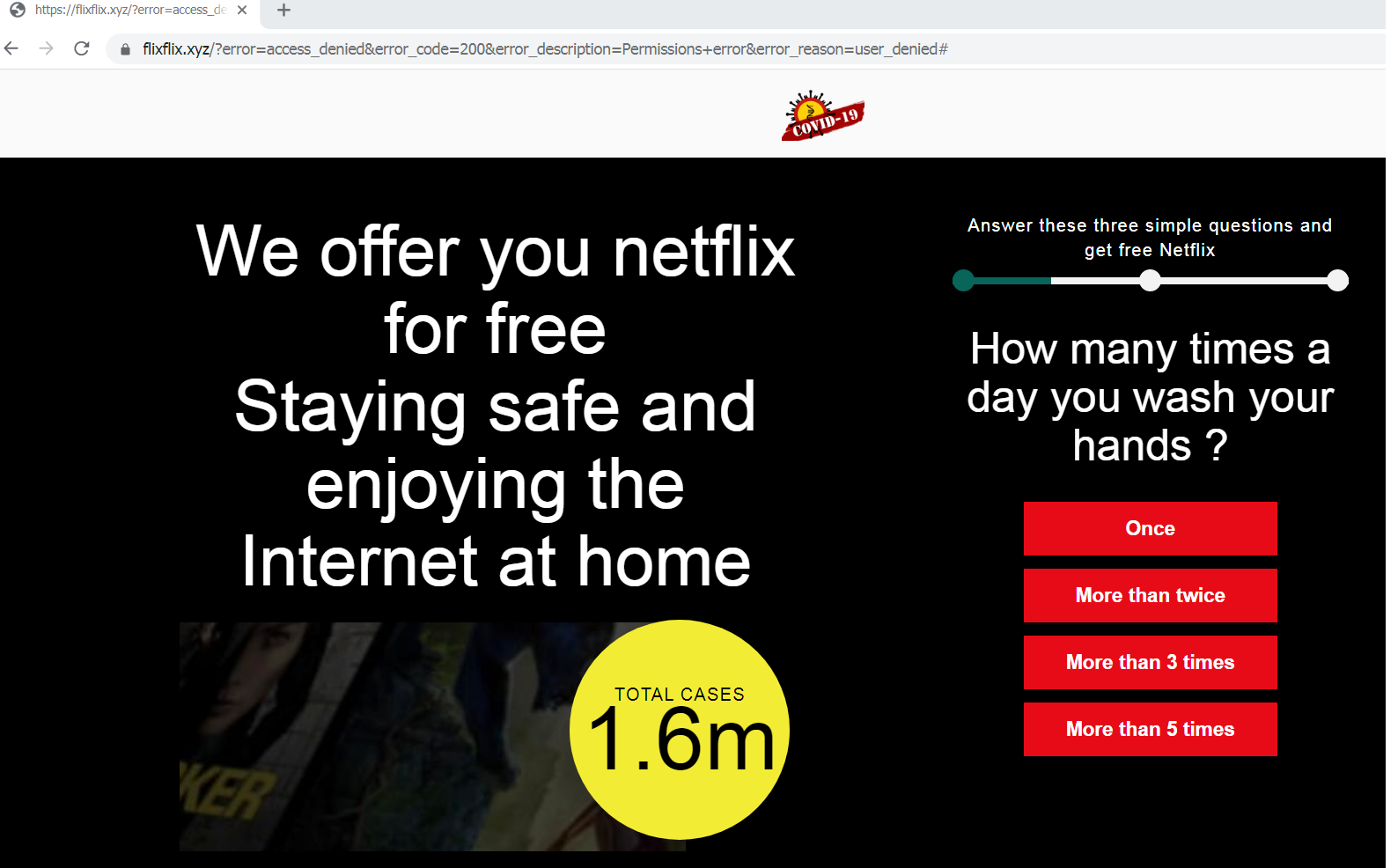

趋势科技研究部通过了调查Facebook Messenger网络传播欺诈和网络钓鱼策略。承诺两个月免费优质Netflix以订阅为诱饵的消息示例:

短信骗局图像被捕获

通过Facebook Messenger发送的URL为短URL形式,即hxxps:// bit [.] ly / 34phlJE,然后重定向到两个可能的页面。以下是这些方案的详细介绍:

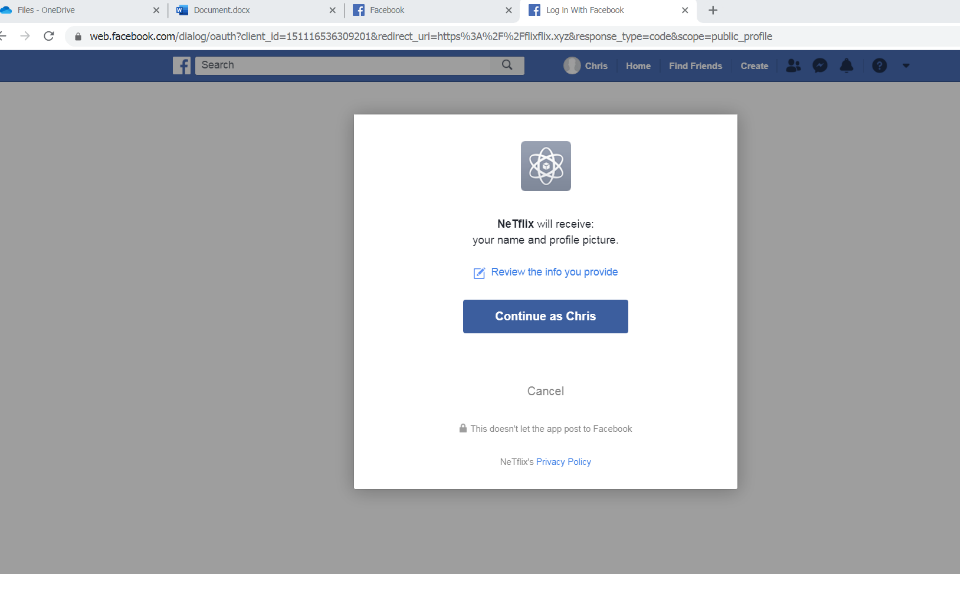

第一种方案:

如果用户已经登录到它Facebook该账户将继续并重定伪造Netflix页面(如下所示)。

欺诈性的Netflix页面

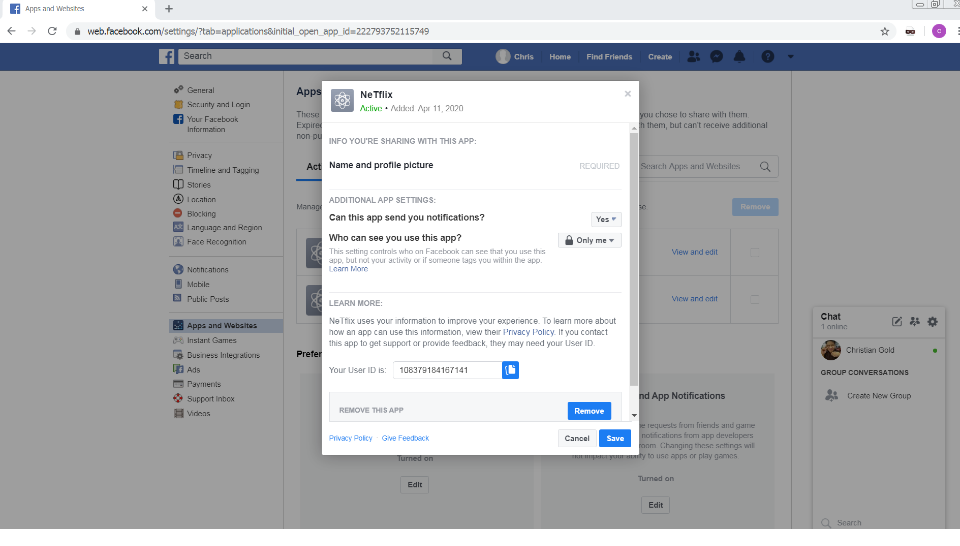

该页面捕获受害者Facebook并在登录凭证Facebook中创建名为“ NeTflix”有效订阅应用程序。该应用程序只是用户受到威胁的指示器。如果用户订阅了伪造的应用程序,然后再次单击恶意链接,他们将被重新定位到第二页,并在下一节详细介绍。

再次单击链接的订户将被重新定此页面

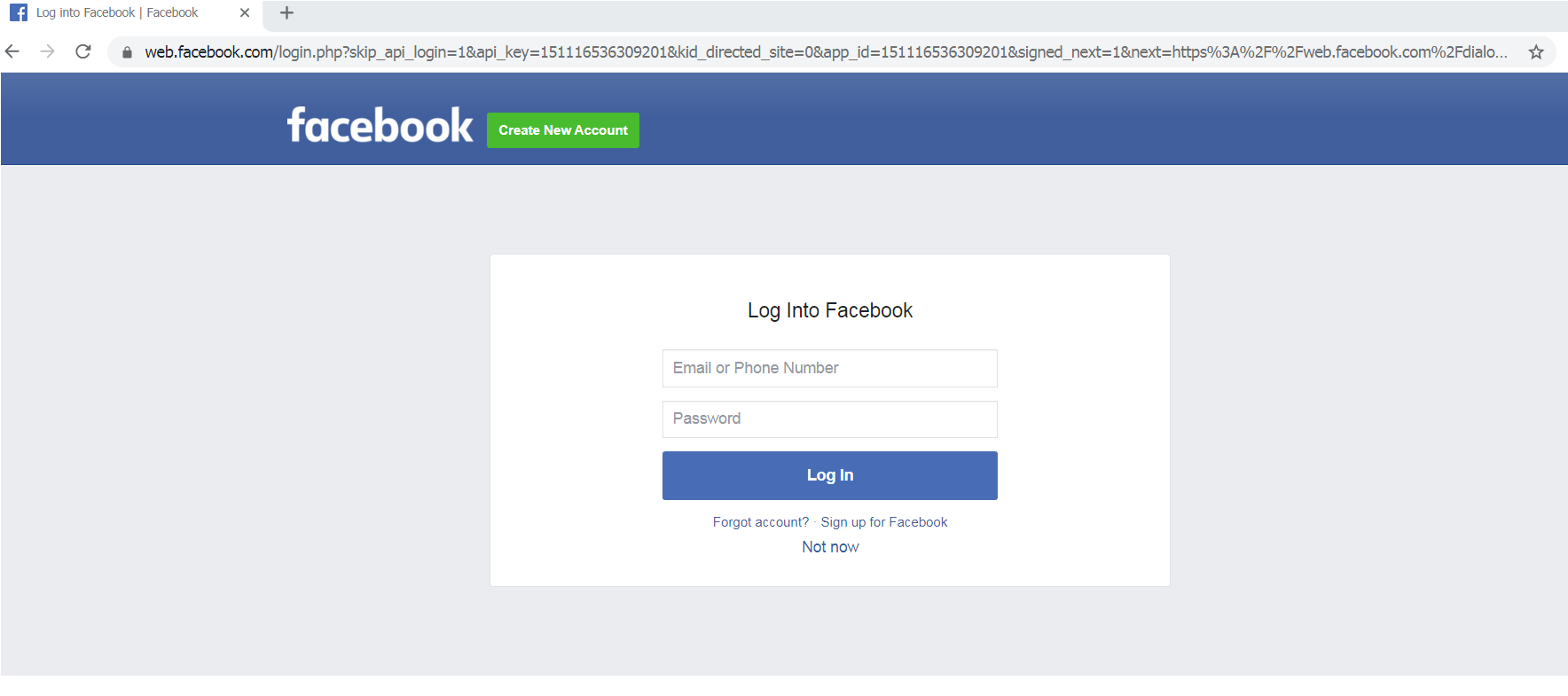

第二种情况:

这是第二种可能性。Facebook账户用户将被重定向Facebook登录页面。

重定向到Facebook登录页面

如果用户输入其账户凭证,则将重定向显示在第一种情况下的欺诈页面。如果用户单击“不是现在”按钮将重定向伪造Netflix页面,如下所示。这个页面包含一个虚假的Netflix报价及右侧调查包括相关调查COVID-19和清洁习惯的问题。骗子使用免费的,新创建的与Netflix无关域名。

假Netflix报价

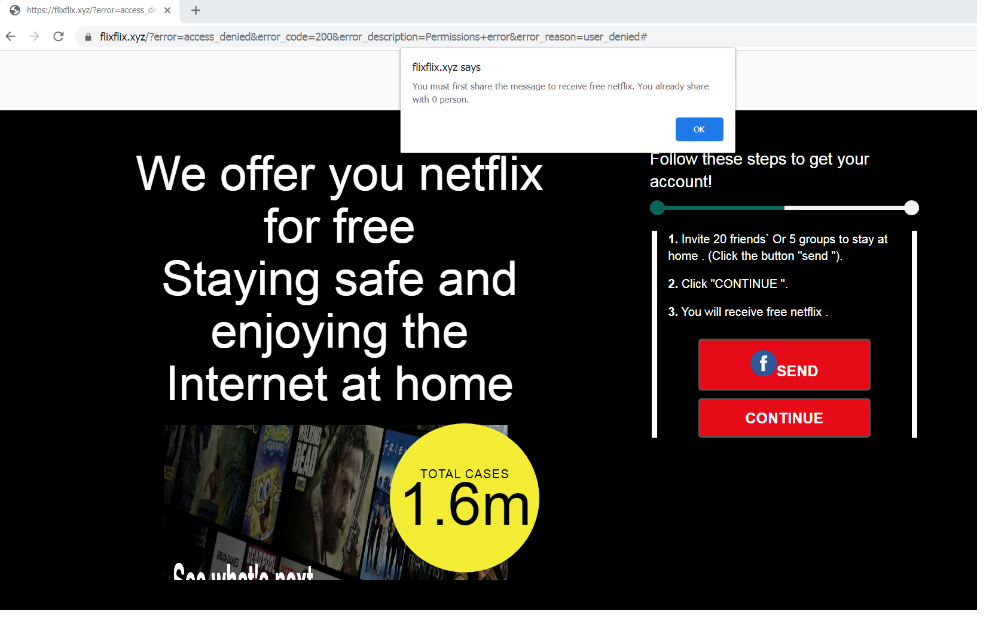

敦促受害者分发

在调查结束时,它将要求用户共享或邀请20个朋友或5个小组完成调查,然后用户可以继续并免费接受其假冒Netflix订阅(图6)。本次调查包含随机问题,并接受用户输入的任何答案。使用户能够顺利进行下一步。

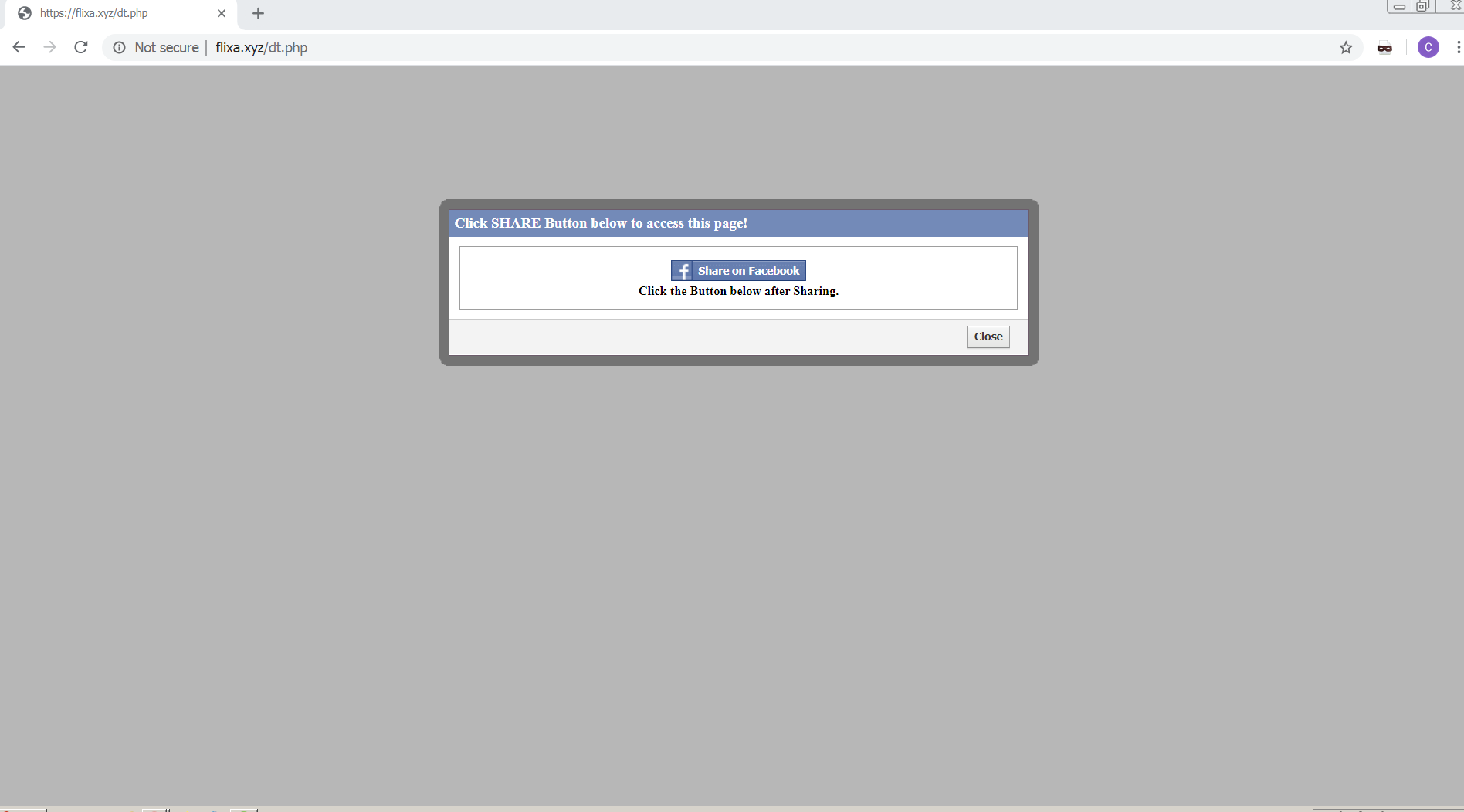

无论用户在调查结束时是否点击“发送”或“继续”按钮将用户重新定向同一页-Facebook共享提示。下一步,再次敦促用户单击Facebook联系人的“共享”按钮传输恶意链接。然后,提示用户登录Facebook。

要求用户登录Facebook

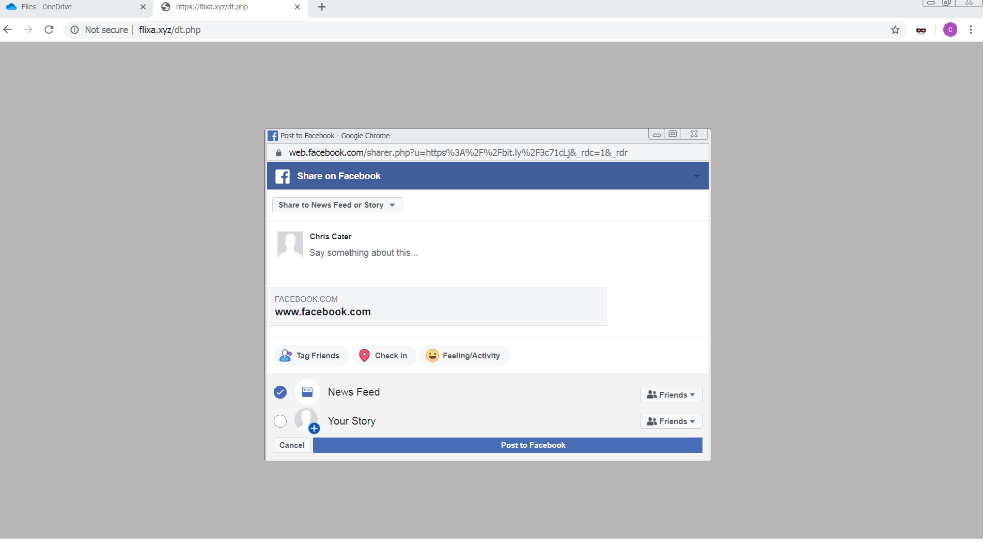

输入他们的Facebook登录凭证的用户将被带到自动生成的帖子中。“发布”用户的按钮Facebook在页面上发布恶意链接的状态。

它将需要用户Facebook链接发布在页面上

这两种情况表明,用户将被迫共享欺诈链接,无论是登录还是拒绝提供凭证。URL被认定为恶意URL,并被趋势科技阻止:

- hxxp:// bit [.] ly / 3ec3SsW-flixx.xyz

- hxxp:// bit [.] ly / 2x0fzlU-smoothdrive.xyz

- hxxp:// bit [.] ly / 39ZIS5F-flixa.xyz

以下是帮助用户避免此类攻击的建议:

- 不要单击未知发件人的链接或共享文件。

- 检查共享信息是否来自法律来源。

- 查询您的信息网站URL。

- 不要向未经验证的网站提供个人信息或凭证。

由于世界各地的人都在家工作,大多数用户很容易受到上述简单攻击的攻击。社交媒体在获取最新信息方面起着至关重要的作用,但也可以用于网络攻击。每个人都应该努力保持安全,不仅受到流行的威胁,而且受到数字的威胁。

恶意软件

Brian Krebs揭示一个交互式的COVID-19地图是一个恶意软件,用于传播窃取信息。地图是约翰·霍普金斯大学(Johns Hopkins University)它是一个显示感染和死亡的交互式仪表板。俄罗斯地下论坛的几名成员利用这一优势出售数字COVID-19基于感染工具包,部署了工具包Java恶意软件。引诱受害者打开地图,甚至分享地图。

此外,趋势科技研究部还分析了冠状病毒的主题Winlocker,该软件可以将用户锁定在受影响的计算机之外。执行后,恶意软件将丢弃文件并修改系统注册表。然后,通过Windows播放可怕的声音,并要求输入密码来解锁机器。根据这个视频例子,勒索软件变化似乎是2019年修改和重用的恶意软件。到写这篇文章时,我还没有在野外看到这个恶意软件。

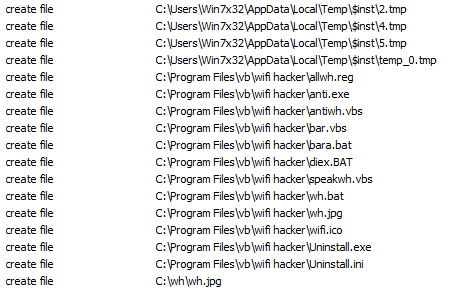

恶意软件恶意软件将丢弃大量文件;并创建以下文件的副本:

删除文件列表

它还修改了注册表项。修改后的注册表项将为以下组件创建自动操作项:

然后,它将禁用一些基本功能的资源管理器策略来影响受影响Windows该系统几乎无法导航。修改了法律声明的标题,如下:

修改通知

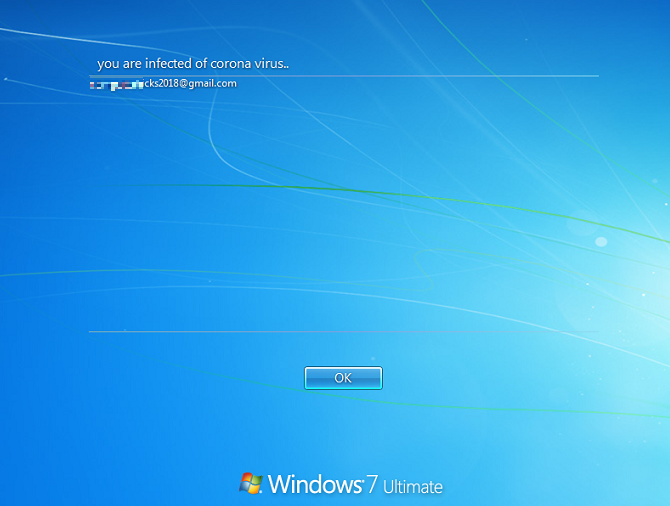

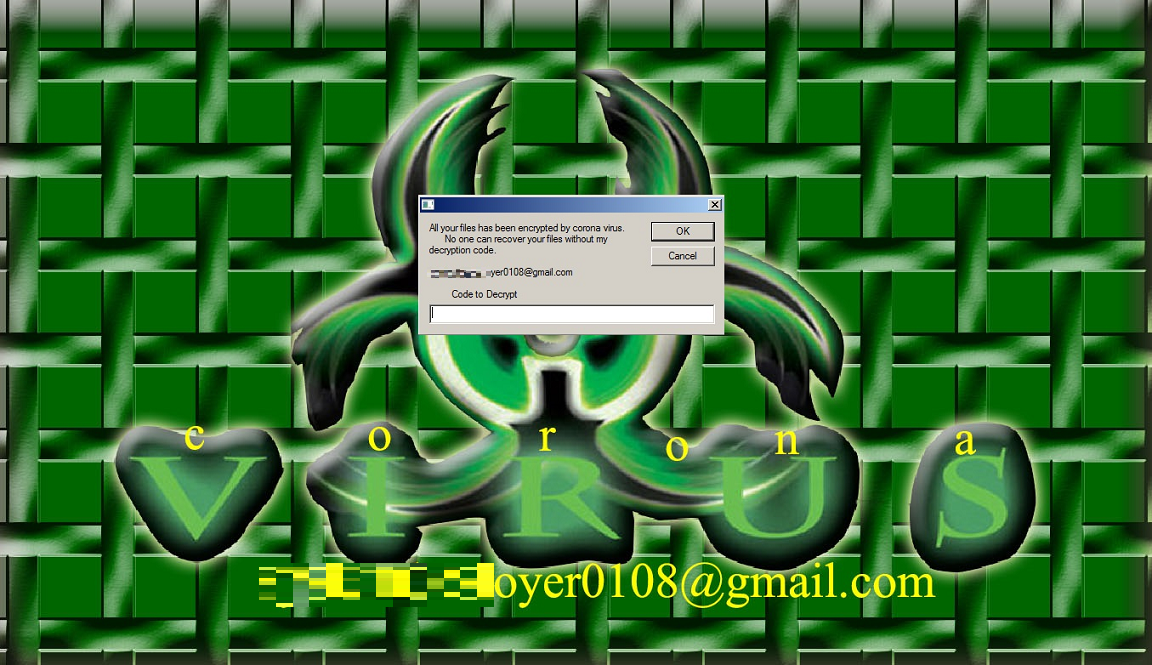

受影响的计算机壁纸将电脑壁纸将被取代“冠状病毒”图像。屏幕上还显示一个框架,通知用户机器已锁定,文件恢复需要解密代码。

该屏幕来自放置的文件antiwh.vbs,该文件在系统启动时执行。根据恶意软件脚本的分析,加载explorer.exe所需的正确代码是“ vb”。

锁屏图像

每次启动都会执行另一个脚本(C:\ wh \ antiwh.vbs),以利用Windows语音功能循环播放“coronavirus”。

Windows循环中使用语音功能“冠状病毒”

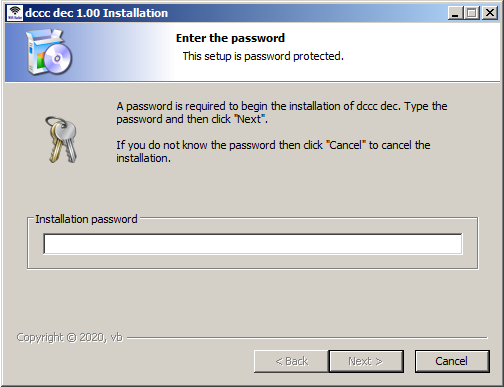

文件C:\ wh \ diex.bat启动时终止explorer.exe。其他已删除的二进制文件(“ C:\ awh \ anti-exe”)进一步分析表明,它是该恶意软件受密码保护的解锁器。执行后,它需要输入密码。我们试图使用与以前脚本相同的密码“ vb”。

解锁器安装程序受密码保护

成功安装后,解锁器将删除以下文件:

安装解锁器的文件

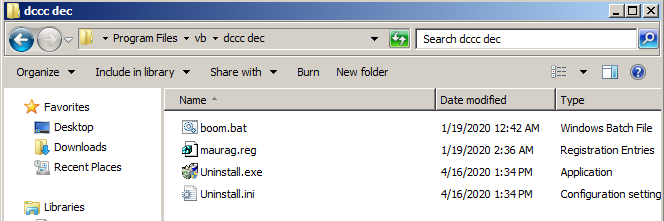

根据maurag.reg还原注册表项,使系统再次可用。“ boom.bat”放置删除c:\ wh \文件中,并显示以下消息:

恶意软件注意事项

商业电子邮件泄露(BEC)

Agari网络情报部(ACID)报告涉及一次COVID-19商业电子邮件泄露(BEC)攻击是早期的。BEC活动的延续来自Ancient Tortoise,过去有很多BEC案件背后的网络犯罪组织。

威胁犯罪者首先将应收账款作为转发年龄报告(应收账款报告)。然后,他们假装是一家合法的公司,利用这些报告中的客户信息发送电子邮件,通知客户COVID-19导致银行和付款方式的变化。

勒索软件

据MalwareHunterTeam报告,一个名字CoronaVirus通过伪造的新勒索软件变种Wise Cleaner据说网站可以促进系统优化。受害者在不知不觉中从假网站下载文件WSGSetup.exe。上述文件作为两种恶意软件的下载程序:CoronaVirus勒索软件及名称Kpot窃取密码木马。该活动紧跟最近勒索软件攻击的趋势,不仅限于加密数据,还包括窃取信息。

另一个事件是由勒索软件引起的攻击袭击了捷克共和国布尔诺的一家大学医院,该医院是COVID-19测试中心。由于袭击,医院的计算机系统已经关闭,延迟了COVID-19发布测试结果。

根据来自Bleeping Computer威胁参与者还发起了新的网络钓鱼活动,传播Netwalker勒索软件。活动被称为。“CORONAVIRUS.COVID-19.vbs”附件包括嵌入式附件,包括嵌入式附件Netwalker可执行文件的勒索软件。

执行脚本后,EXE文件将保存%Temp%\ qeSw.exe。启动此文件将导致计算机上其他文件的加密。然后,受害者会找到一张赎金通知单,上面有如何通过Tor支付网站赎金的说明。

移动威胁

一个名为CovidLock移动勒索软件来自恶意Android据说它可以帮助跟踪应用程序COVID-19情况。勒索软件锁定受害者的手机,受害者可以在48小时内支付100美元的比特币,重新获得手机访问权。否则,威胁将删除存储在手机中的数据和泄露社交媒体账户的详细信息。查看他们的加密货币钱包,你会发现一些受害者已经在3月20日支付了赎金。在撰写本报告时,最终余额为0.00018096 BTC。

也有报道称恶意Android担心应用程序COVID-19目标是提供安全面具。不幸的是,恶意应用实际上提供了一个SMSTrojan,它可以收集受害者的联系人列表并发送SMS自我传播新闻。到目前为止,该应用程序似乎处于开发的早期阶段,只是试图传播尽可能多的用户。

浏览器应用

据报道,新的网络攻击传播伪造COVID-19据说来自世界卫生组织的信息应用程序(WHO)。Bleeping Computer报告称,该活动涉及黑客入侵D-Link或Linksys路由器的域名系统(DNS)设置,提示Web浏览器显示来自所述应用程序的警报。

用户回应说,他们的浏览器会在没有提示的情况下自动打开,然后只显示一条信息,要求他们点击一个按钮下载一个“ COVID-19 Inform App”。点击按钮下载并安装设备Oski信息窃取程序。恶意软件变种可以窃取浏览器Cookie,浏览器历史记录、浏览器支付信息、保存的登录凭证、加密货币钱包等。

色情骗局

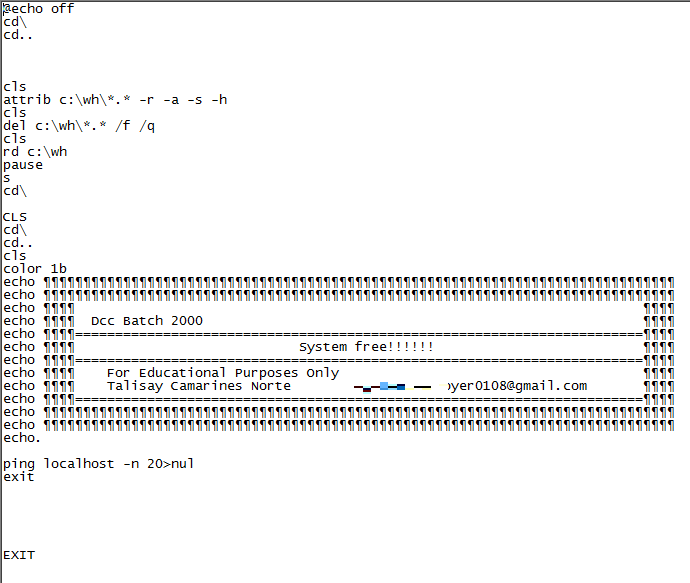

Sophos报告的一项性交易计划要求比特币获得4000美元,否则他们威胁要使用它COVID-19感染受害者的家人。受害者会收到电子邮件,通知他们所有与个人活动相关的密码、下落和其他详细信息。电子邮件发件人威胁说,如果受害者不在24小时内付款,他们将公布数据。然而,没有确切的证据表明攻击者实际上有权访问数据。

趋势科技研究公司(Trend Micro Research)发现了类似的安全公司Sophos勒索骗局。如果不符合他们的要求,网络犯罪分子将向受害者传播COVID-19。

下图显示了骗子使用恐吓来操纵用户。黑客声称,他们已经以某种方式渗透到用户系统中,并可以从用户自己的账户发送电子邮件。事实上,垃圾邮件的发件人与电子邮件的收件人相同,因此,如果目标回复电子邮件,他们将再次收到相同的电子邮件。这使得人们误以为或更担心黑客以某种方式侵入了他们的系统,并掌握了他们的下落。然后,黑客要求赔偿500美元,否则他将传播病毒。

COVID-19被勒索

地下论坛的现状

地下论坛和网络犯罪市场的运作模式与合法销售场所相同:供应商关注国际新闻和市场,并通过满足市场需求获利。

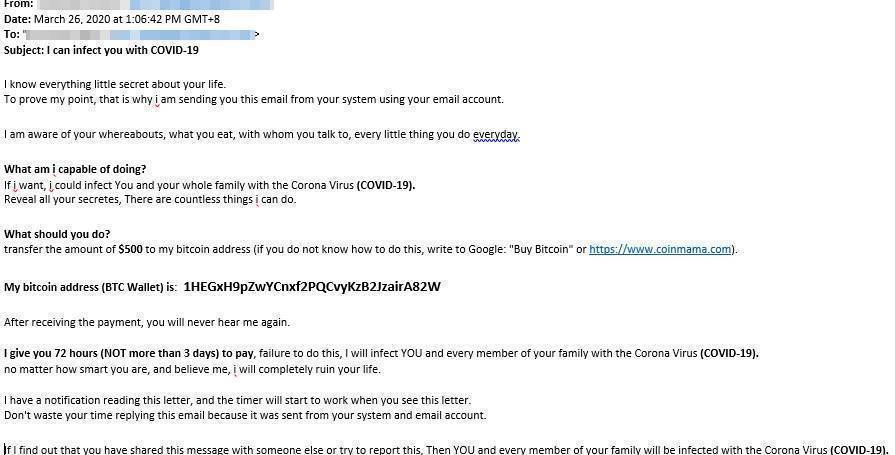

一个受欢迎的地下论坛创造了有限的冠状病毒奖,人们可以购买卫生纸或“冠状病毒”将图标添加到用户的个人数据中

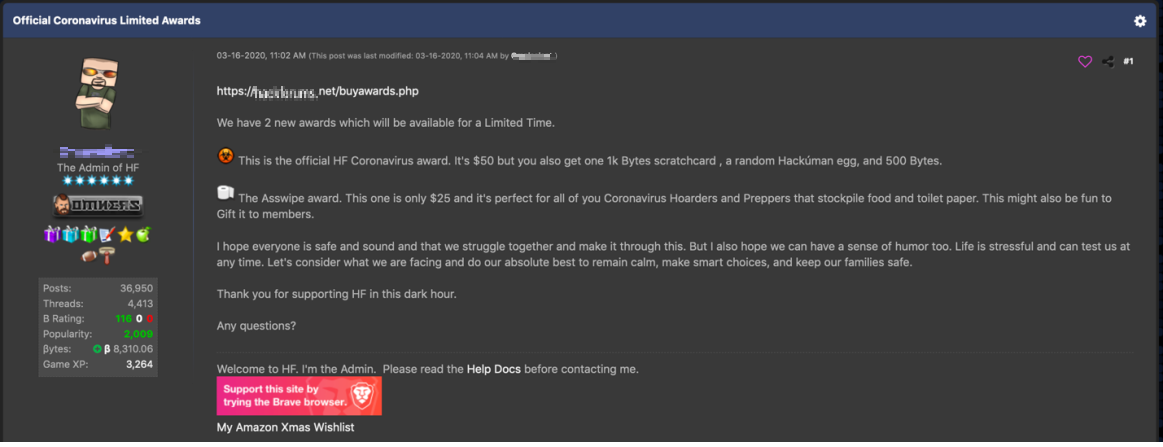

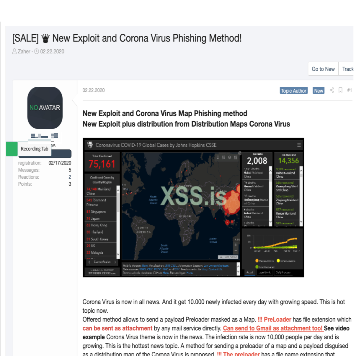

在自然灾害或重大世界事件之后,我们通常会看到类似主题的恶意软件,目前的冠状病毒(COVID-19)流行也是如此。我们在地下论坛上看到了与病毒相关的在线钓鱼、漏洞使用和恶意软件列表。用户(如下图所示)要求以200美元的价格购买私人冠状病毒主题的在线钓鱼攻击,并要求700美元的代码签名证书。

以冠状病毒为主题的网络钓鱼漏洞在俄罗斯地下论坛上销售

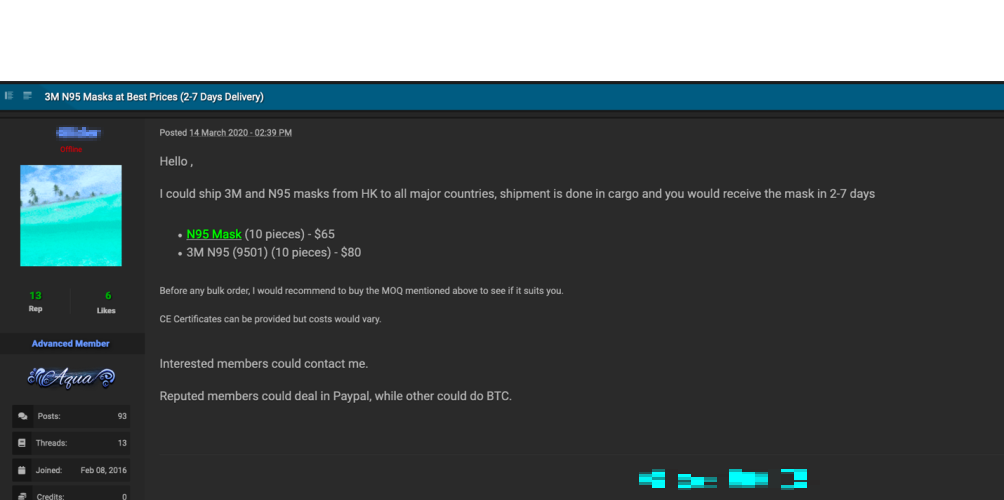

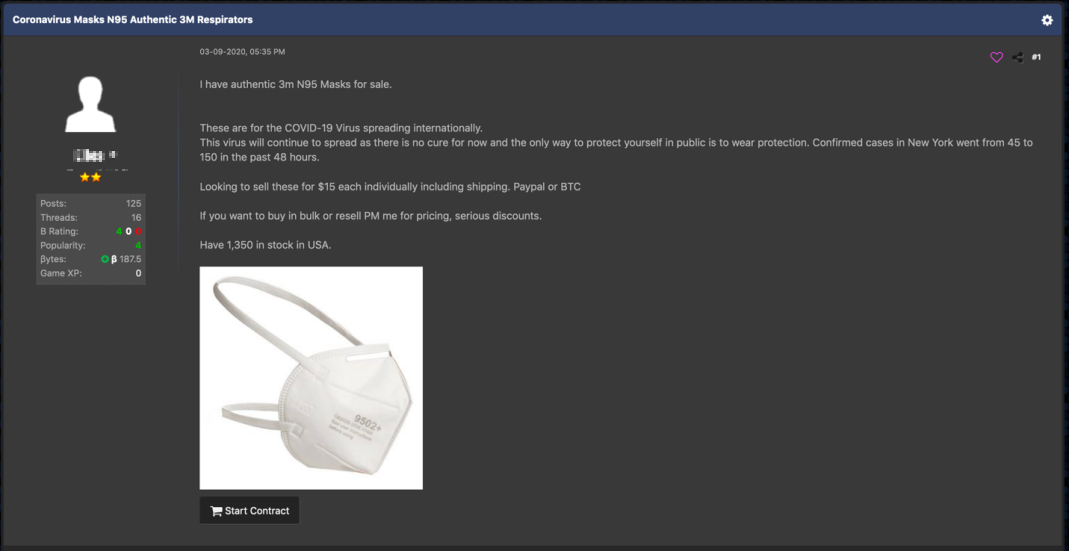

流行迅速改变了消费者的习惯。许多国家的人都在努力寻找生活必需品,对卫生纸和口罩的需求很大。趋势科技研究发现,许多地下论坛现在正在销售N95口罩、卫生纸、通风机、温度计、患者监护仪等产品。我们已经看到提供了。N95口罩(每5美元)和卫生纸卷(10美元)的帖子。随着股票的暴跌,地下论坛的用户一直在讨论是否是投资比特币的好时机。比特币的价值在一个月内从8914美元(2月27日)降至6620美元(3月27日)。

地下卖家提供3M N95口罩

提供N95口罩论坛帖

论坛帖提供卫生纸卷

现在是投资加密货币的好时机吗?

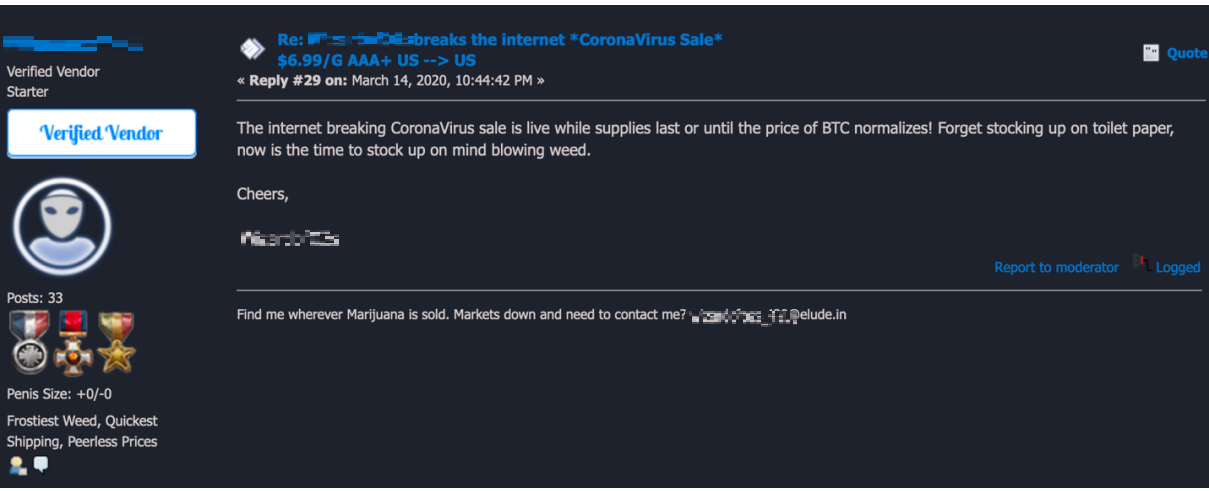

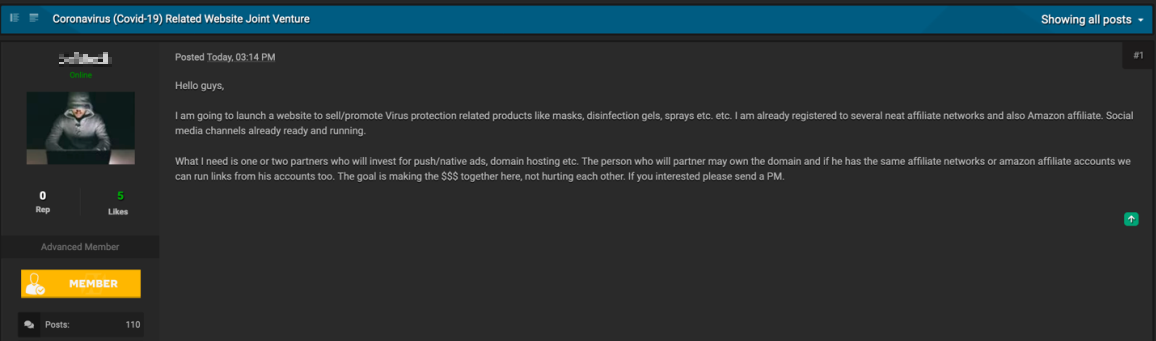

一些卖家使用它“冠状病毒”作为广告标题或文本中的关键词来增加销售额。他们提供以病毒为主题的销售,甚至寻找合资企业的合作伙伴。我们甚至发现一些用户正在讨论如何使用病毒进行社会工程欺诈。

Darkweb市场提供大麻“冠状病毒销售”

卖方正在寻找与冠状病毒相关的合资企业

在许多国家/地区,人们被要求留在家里,企业倒闭,失业人数增加。因此,由于人们花钱的次数减少,地下卖家的收入有所下降。论坛上的卖家抱怨说,退市骗局也在增加。由于钱骡也害怕感染病毒,依靠钱骡和运输工具的地下企业也受到了影响。根据多个论坛的搜索结果,许多人讨论如何预防感染COVID-19病毒,如何制作洗手液,论坛用户如何应对城市封锁,以及病毒的普遍关注。

COVID-19威胁的范围

数据显示,电子邮件,URL文件之间有数百万种威胁。以下数据代表2020年第三季度收集的信息。

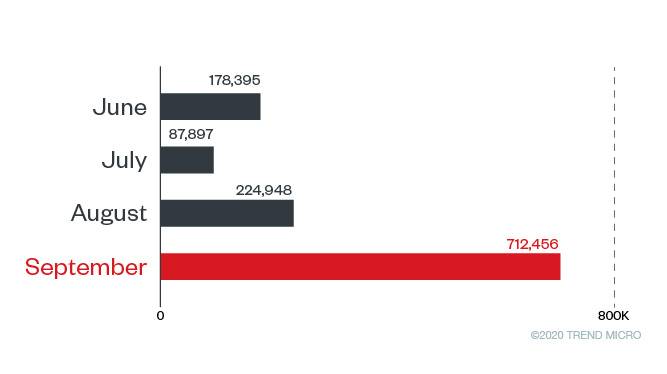

使用COVID-19的威胁图

恶意URL它涵盖了网站、骗局和恶意软件(如软件、勒索软件)的范围。在下图中,我们列出了用户无意中访问其字符串covid,covid-19,coronavirus或ncov的恶意URL前十个国家。根据我们年中的总结,用户试图访问和Covid-19相关的恶意URL4月份达到顶峰,5月和6月份保持稳定。然而,在第三季度,我们看到活动再次上升,特别是在8月和9月。

2020用户访问COVID相关的恶意URL最多的国家

访问了与COVID-19相关的恶意URL的实例

如上述威胁样本所示,这些威胁的很大一部分与垃圾邮件有关。正如我们在年中综述中所指出的,到2020年上半年,电子邮件威胁占所有权Covid-19相关威胁的91.5%是恶意参与者最常用的切入点。今年第三季度,用户应保持警惕,因为恶意活动持续速度相对较高。

本文翻译自:

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains?_ga=2.181130599.1319579219.1610612606-1482036807.1514878063