自2011年被发现以来,Dridex银行木马已成为最受欢迎的银行木马家族。仅2015年,Dridex估计损失超过4000万美元,不同于其他银行的木马家族,因为它总是在演变,使它更加复杂。Dridex是一种针对Windows该平台的复杂银行恶意软件可以通过发起垃圾邮件攻击活动来感染计算机,并窃取银行凭证和其他个人信息,以实现欺诈性转账。在过去的十年里,恶意软件被系统地更新和开发。Dridex已更新并通过多个垃圾邮件攻击活动广泛传播,用于下载有针对性的勒索软件。

银行木马今年Dridex第一次进入十大恶意软件排行榜,成为第三大常见恶意软件。EMOTET自2014年以来,银行木马一直活跃,已成为最具影响力的恶意软件家族之一。木马通常通过垃圾邮件传播,并迭代了许多版本。在早期阶段通过恶意JavaScript脚本是通过下载包含恶意宏代码的文档传输的。亚信安全多次披露木马,木马基础设施仍在更新。

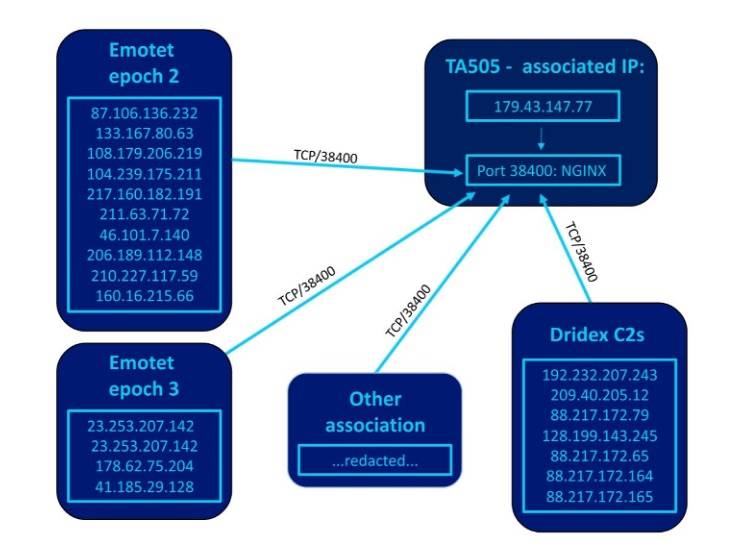

在本文中,我们将解释我们的威胁检测分析师如何使用从全球互联网基础设施中捕获的威胁netflow发现以前没有研究过的数据Dridex以及运营商使用的分层网络方法Emotet意外重叠基础设施。

威胁检测分析师发现,Emotet C2服务器正在通过端口TCP / 38400与IP 179.43.147.77重复通信。这是我们迄今为止看到的Emotet网络基础设施行为中的一种异常。

为了确定这种异常,我们的威胁检测小组进行了调查179.43.147.77目的和行为。

在对全球互联网基础设施中收集的网络流进行长期监视和分析期间,我们观察到多个恶意软件家族通过同一端口TCP / 38400与IP通信。我们的观察结果如下图所示:

通过数量,我们观察到TCP/38400与179.43.147.77对话:

- 10个Emotet时代2个C2;

- 4个Emotet时代3个C2;

- 7个Dridex C2。

可用开源信息(OSINT)分析显示,TA505组织在2019-06-20已使用179.43.147.77来传播恶意软件FlawedAmmyy1 2 3。该IP托管公司,Private Layer Inc,它是一家离岸托管公司,在过去被威胁行动者使用。

179.43.147.77目的是什么?它仍然是由TA505管理吗?

探索与TA505的连接

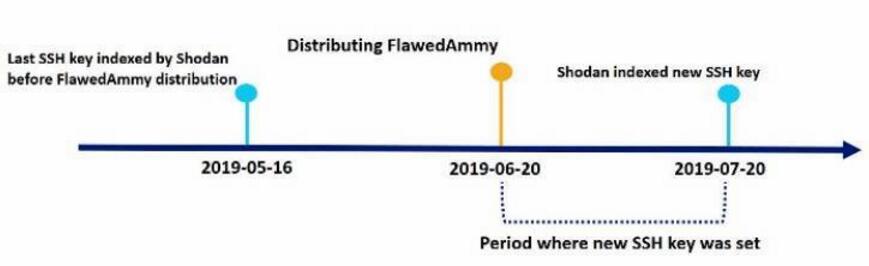

鉴于FlawedAmmyy于2019.6.2发布于179.43.147.77,已对TA505调查服务器是否仍在管理中。Shodan每月至少进行一次互联网扫描,因此根据当前时间范围内的历史扫描数据2019.6.2-20197.20当前使用设置在中间SSH密钥:

如果将新的SSH密钥设置为2019.6.2表示传播的情况TA505绑定的FlawedAmmy示例的同一操作员也在操作通过端口38400连接的命令和控制服务器的管理。

Dridex已由TA5055传播和使用加强了连接。

相反,论相反,TA505与Emotet小组之间没有已知的联系,这就导致了他们为什么要管理的问题Emotet C2服务器。

此外,除了Dridex之外,TA505恶意软件家族没有使用179.43.147.77通过通信使连接更加脆弱。

根据这些观察结果,我们认为179.43.147.77的运算符在FlawedAmmy发行后发生了变化。

179.43.147.77的用例

179.43.147.77用例背后的核心是知道什么时候连接服务器变成活动C2如果它们最初在一段时间内连接到服务器。179.43.147.77,然后停止通信,成为活动C2节点,则可能表明179.43.147.77运营商移交或出售访问这些服务器的权利。

另一方面,如果服务器在活动中C2时服务器与179.43.147.77两者之间的通信正在进行这表明179.43.147.77与Emotet和Dridex背后的组织有更紧密的联系。

我们不认为179.43.147.77背后的操作员和Emotet和Dridex由于指向,背后的组织巧合地入侵了同一个服务器179.43.147.77接入连接几乎完全是Emotet和Dridex C2也就是说,受控服务器中的非随机性。

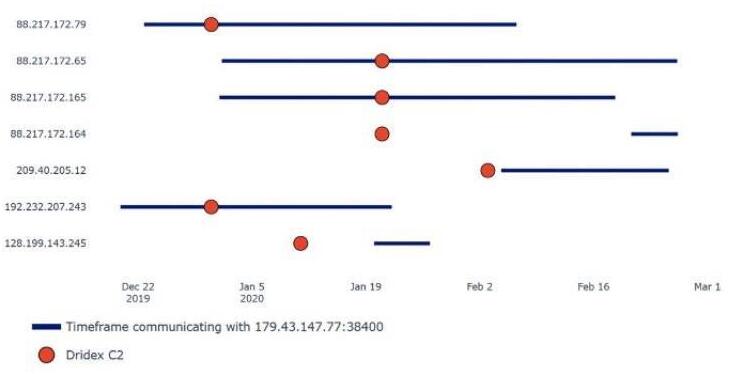

Dridex C2活动时间表

大多数时间线显示IP在与179.43.147.77充当通信C2,这减少了操作员179.43.147.77将受管服务器访问切换到其他参与者的可能性。

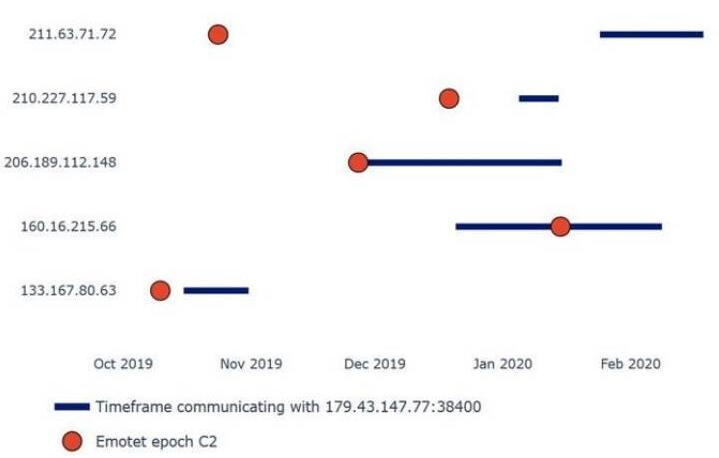

Emotet Epoch 2活动时间表

对Emotet Epoch 2 C2同样的分析显示了一些不确定性:

他们似乎在成为Emotet C2然后同时开始主动和主动179.43.147.77通信可用于时间轴分析netflow捕获太少,从图中排除了五个监测点参差不齐C2。NetFlow它是一种可以收集和离开网络界面的网络监控功能IP最早由思科公司开发的封包数量和信息,应用于路由器、交换器等产品。

总结

从2019年12月下旬开始,威胁检测分析师得出结论,179.43.147.77目前使用的运营商Dridex恶意软件的组织与今天密切相关。攻击者面临着基础设施的崩溃,似乎需要持久性和集中控制。

本文翻译自:https://hello.global.ntt/en-us/insights/blog/dridex-and-emotet-infrastructure-overlaps