文章转载自微信微信官方账号“数世咨询”(dwconcn)。

没有下限。警惕狡猾的网络钓鱼邮件,可以隐瞒常规验证方法。

去年,网络犯罪分子以各种创新方式滥用电子邮件进行网络攻击,“战果颇丰”。用户的收件箱被塞满了点击钓鱼链接的电子邮件,被病毒的恐惧所诱惑。各种账户被盗,公司和企业对供应商的信任被攻击者严重利用。常规验证检查措施无效,大量可疑电子邮件潜入。攻击者将域名视为使用后立即放弃的一次性物品:短期使用后放弃,不留出机会和时间标记为恶意网站。

是的,2020年新冠肺炎疫情肆虐也是电子邮件攻击狂欢的一年。但是哪些攻击最突出呢?

Darktrace电子邮件安全产品总监Dan Fein描述了2020年他心目中最重要的事情“成功”的电子邮件攻击,均为该公司AI电子邮件工具Antigena检测到的。我们来看看有哪些攻击获得了这个。“殊荣”:

1. 藏在雪中

为想要逃避隔离的滑雪爱好者提供服务Vail Resorts雪场门票的电子邮件无法拒绝。然而,诱惑的结果是成为凭证盗窃攻击的受害者。

邮件中的网络钓鱼链接似乎指向Vail Resorts滑雪度假村公司,然后重新定向其合法订票服务和合作伙伴公司Snow.com。然而,这些只是表象。

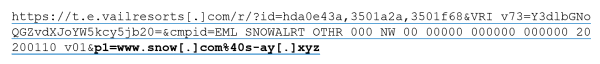

图:可疑参数隐藏在末端的链接

注意URL末尾的“p1”参数s-ay.xyz上面的虚假登录页面。为了伪装得更像,虚假登录页面甚至在“username”(用户名)字段提前填写受害者的电子邮件地址。URL太长了。即使熟悉安全的用户在点击前停止检查超链接目的地址,他们也可能只看到一个被切断的用户URL,没有机会在末端看到可疑的参数。

Fein称:“很多安全产品都不会检测,因为vailresorts.com名声是无辜的。我认为这很有趣,因为只要你以特定的方式查看链接,你就能找到这些东西。你会意识到这个链接是不寻常的,因为它隐藏着重定向。”

2. 通过SPF潜入

Fein表示:“每次SPF(发送策略框架)或DKIM(域名密钥识别邮件)等验证检查表明,当邮件发送到预期的基础设施时,我们的客户认为‘哎呀,SPF通过了,DKIM通过了,这封邮件不是良性的吗?’但在我们看来,这真的不是。你必须保持警惕。”

例如,据说它来自目标公司IT部门邮件链接到微软Office表单。Office 365登录页面还预载了用户的电子邮件地址。邮件通过SPF和DKIM验证检查。

但是,Darktrace检测到这封邮件很可能来自被黑客户。(不仅仅是因为邮件文本包含在内“点击密码”这种奇怪的语法短语。

Fein引用了几个潜在的异常上下文案例,并表示:“Antigena检查上下文。例如,它通常来自Outlook邮件突然从出处被取代Python脚本。或者只需查看电子邮件的用户代理(User Agent):一切看起来好像自动化了。要不然就看基础设施:尽管来自Outlook,它来自一个意想不到的国家。”

3. 欲不振的链接

还有一种邮件声称来自IT支持服务,但一点帮助都没有。攻击者在发件人中嵌入了一些非拉丁字母。(一些攻击者现在使用隐藏的文本,即在电子邮件字母之间添加隐藏的字符,以避免“helpdesk”(技术支持)或“password expired”(密码过期)这样的词语触发电子邮件防御机制。

邮件本身是无害的,附件是相对无害的。但是附件中的超链接是个问题。这个链接很可能被称为在线餐厅预订服务,但实际上是通往恶意网站的。

Fein表示,Darktrace一系列有针对性的操作可以根据风险的严重程度进行:重定向可疑链接,完全切断可疑链接,过滤电子邮件中的附件,或阻止整个电子邮件。

“仅仅因为附件中有可疑的东西并不意味着你必须完全阻止整个附件,但在这种情况下,它应该完全阻止。”

4.

Fein另一个电子邮件攻击与他自己密切相关,因为攻击者伪造了一家电子邮件安全公司。这封电子邮件来自虚假的思科Ironport声称包含存档文件的地址。

发件人和收件人之间没有既往的联系,这让人怀疑,更不用说另一个异常敲响了警钟:Darktrace AI检测引擎将收件人集合本身标记为极其异常。

正如Fein解释说,一些用户组更容易出现在同一电子邮件线程中,而其他用户组则不是;一些用户组预计将收到未知发件人发送的外部电子邮件,而另一些用户通常不会收到此类电子邮件。因此,如果一封电子邮件同时发送到人力资源部、开发团队和其他不相关的业务线,Darktrace检测技术会注意到异常。

今年令Fein惊讶和棘手的电子邮件攻击,是运用狡猾的技术骗取目标收件人及其安全工具信任的那种。

“他们会以你熟悉的公司名称使用你知道的基础设施。或者,你收到熟人的电子邮件,然后觉得你在登录并回复他们。但这一切只是为了让你认为你接下来要做的事情是有意义的,并增加你的可信度。”