几周前,Microsoft Security Intelligence一个攻击者论坛正在讨论如何使用恶意ISO各种恶意软件活动的文件。根据分析,恶意软件活动也开始使用ISO文件,例如Phobos勒索软件,ZLoader,LokiBot和Nanocore。事实上,这些攻击并不新鲜,因为恶意ISO文件已经使用了很长时间。然而,据我所知,没有研究人员发现任何示例代码。

如何准确演示如何成功?ISO文件武器化,而不是使用相当旧的ISO感染的SPTH文件。这并不奇怪,因为Windows直到2009年10月22日,操作系统才支持虚拟化本身。

如果你想研究如何安装编程ISO你会很失望的。因为这个StackOverflow答案中显示的代码是错误的。函数调用是准确的,但它使最终操作过于复杂。无论如何,我写这篇文章不是为了bash StackOverflow关键在于代码。

目前网上关于如何安装ISO或VHD图像方法有一定的误导性,所以我希望能找到这个问题的真正答案。

本文将解释如何正确安装恶意目的ISO我们的目标是在不建立用户可见路径或分配驱动器号的情况下安装文件ISO。本文将简要回顾ISO与VHD/VHDX。

需要注意的是,本文不会介绍如何通过编程生成ISO / VHD图像。实际上可以使用WINAPI这个操作是通过编程实现的,但这不是我的目标。我想深入研究。此外,本文不会对不同的杀毒软件制造商进行基准测试,这只是一个概念验证。

与本文相关的代码使用C WINAPI,若不熟悉C或WINAPI,可能很难理解。另外,我选择了C因为我不喜欢C#.NET或Python开发恶意软件。

ISO文件,VHD文件和虚拟存储API

ISO文件和VHD文件有什么区别?答案是一个ISO例如,文件反映了光盘驱动器的数字副本CD / DVD,而VHD是实用的虚拟硬盘驱动器。两者都可以由Windows使用类似的操作系统虚拟化和安装API必须通过调用Windows虚拟存储API中的相同API转发。如Will Dormann卡耐基梅隆大学(Carnegie Mellon University)的论文“VHD和VHDX文件的危险”中指出的,ISO文件在恶意软件活动中处于更大的劣势。他证明,许多杀毒软件可能无法编程安装VHD / VHDX虽然文件似乎可以在一定程度上分析ISO但本文并不打算深入研究这个话题。

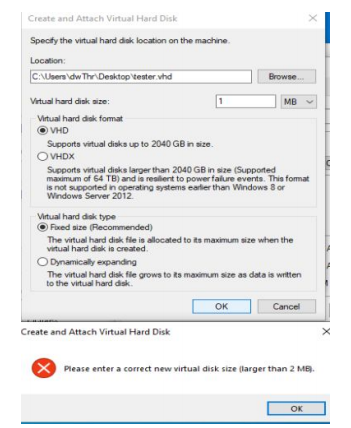

为什么使用ISO文件而不是VHD/VHDX?本文旨在解决攻击者使用的问题。VHD/ VHDX与文件相比,隐藏ISO图像也容易多了, VHD文件的最小尺寸是2MB。

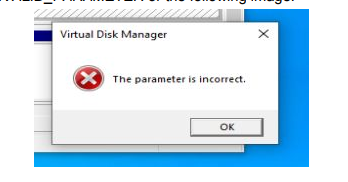

尽管2MB大小的Windows报告是误导,指定2MB将返回ERROR_INVALID_PARAMETER或以下图像:

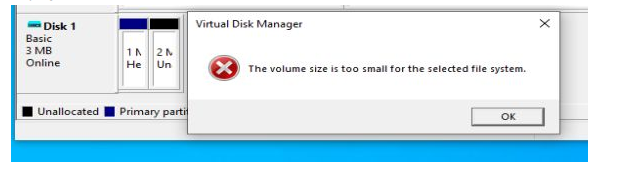

指定3MB结果如下:

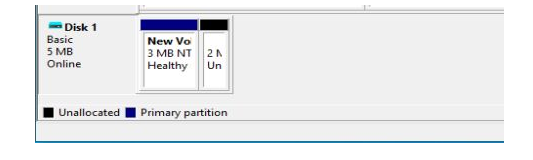

我能分配的最小VHD文件是5MB GUID分区表(GPT)。

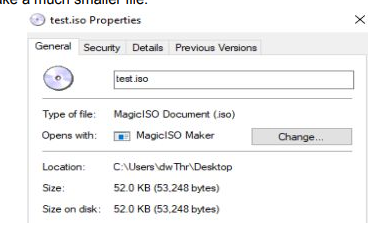

相反,如果我们使用一些通用的ISO在这种特殊情况下,我使用制造商MagicISO制作器可以制作更小的文件:

隐形及其与小文件的相关性VHD文件相比,ISO文件有很多优点。

你可能想知道ISO文件和VHD文件的共同点是什么?ISO文件安装。ISO文件以及VHD/VHDX所有文件都使用相同的虚拟存储API。另外,乍一看,在虚拟存储中API文档中甚至没有提到ISO直到你开始阅读文件AttachVirtualDisk只有在安装虚拟磁盘图像时,才能看到以下内容:附加虚拟硬盘图像(VHD)或CD或DVD。

映像文件(ISO),方法是找到合适的VHD为完成附件提供程序,此时您可以理解ISO文件和VHD可以在其API省略中交换使用。

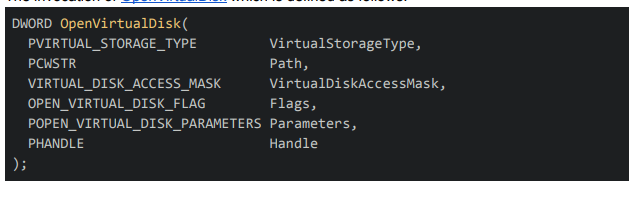

OpenVirtualDisk调用定义如下:

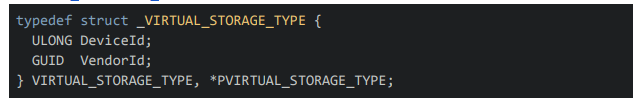

第一个参数VirtualStorageType,必须是指向VIRTUAL_STORAGE_TYPE结构的有效指针定义为:

成员DeviceId必须设置为VIRTUAL_STORAGE_TYPE_DEVICE_ISO。另外,VendorId必须设置为VIRTUAL_STORAGE_TYPE_VENDOR_MICROSOFT。

如果这个操作成功完成,所有其他内容实际上都会和VHD/VHDX文件相同。

代码

我的概念验证包含很多通用编程,比如验证我们是否在Windows 10上运行,获得放置ISO文件的位置以及确保我们拥有适当的权限。以下是代码的功能概述:

1.获取PEB,确保我们的代码在Windows 10上运行。

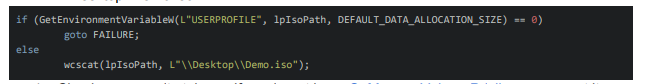

2.使用USERPROFILE变量调用GetEnvironmentVariable获取当前用户。

3.若成功调用GetEnvironmentVariable,则连接“\\Desktop\\Demo.iso”。

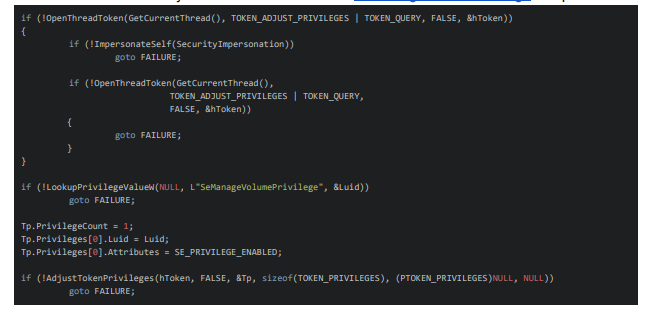

4.如果我们没有,检查我们的安全令牌SeManageVolumePrivilege,请提出以下请求。

5.使用正确的初始化VIRTUAL_STORAGE_TYPE结构调用OpenVirtualDisk。

6.调用AttachVirtualDisk,将ATTACH_VIRTUAL_DISK_FLAG设置为ATTACH_VIRTUAL_DISK_FLAG_READ_ONLY和ATTACH_VIRTUAL_DISK_FLAG_NO_DRIVE_LETTER。

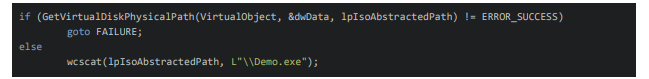

7. GetVirtualDiskPhysicalPath我们已经安装的检索将被检索到ISO物理路径。

8.若成功调用GetVirtualDiskPhysicalPath,请连接“\\Demo.exe”。

9.调用CreateProcess。

10.在确保成功或失败后,关闭所有句柄和堆,然后退出。

本文翻译自:

https://vxug.fakedoma.in/papers/VXUG/Exclusive/WeaponizingWindowsVirtualization.pdf若转载,请注明原文地址。