ESET研究人员在越南政府网站上发现了一起供应链攻击Able Desktop在软件遭受供应链攻击几周后,越南政府认证机构(VGCA)的网站ca.gov.vn类似的攻击又发生了。攻击者修改了网站上可以下载的两个安装程序,并添加了一个后门来攻击合法应用程序的用户。

ESET2020年12月初,研究人员发现了这种新的供应链攻击,并通知了攻击的组织和VNCERT。截至2020年8月底,该网站还没有提供受攻击的软件安装程序,ESET跟踪研究数据并没有表明受攻击的安装程序已经传播到其他地方。越南政府认证机构也承认他们在ESET该攻击在通知之前被检测到,并通知下载木马软件的用户。

越南供应链攻击

数字签名在越南很常见,因为数字签名的文档是有的“湿”签名具有相同的可执行性。根据第130/2018号法律法规,签署文件的加密证书必须包括在内VGCA授权证书提供商之一,VGCA它是政府密码委员会的一部分,属于新闻和通信部。

除颁发证书外,VGCA还开发并发布了数字签名工具包。越南政府使用它来签署数字文件,私营公司很可能使用它。APT对于小组来说,攻击认证机构网站是一个很好的机会,因为访问者可能非常信任负责数字签名的国家组织。

如图1所示,这些程序似乎部署在党和国家机构。

ca.gov.vn的屏幕截图

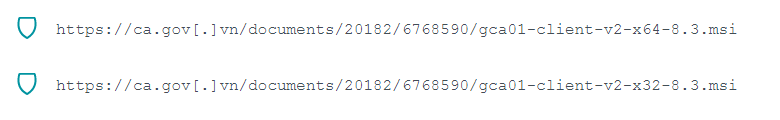

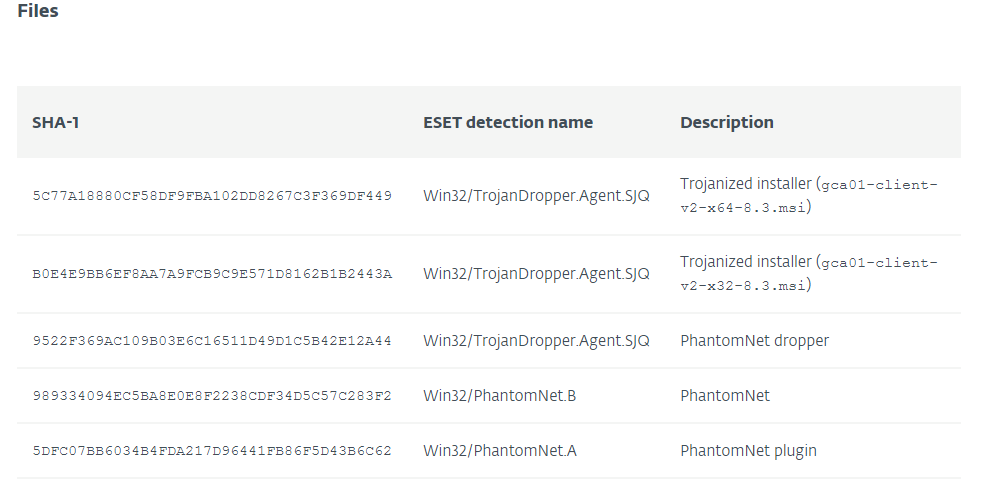

根据ESET至少从2020年7月23日到2020年8月16日,ca.gov.vn已经被攻击了。有两个安装程序可以下载,gca01-client-v2-x32-8.3.msi和gca01-client- v2-x64-8.3.msi修改包含一个名称PhantomNet或SManager恶意软件,NTT Security最近对软件进行了分析。ESET通过确认这些安装程序是可以确认的HTTPS协议从ca.gov.vn因此,研究人员认为这不太可能是中间人攻击。指向恶意安装程序URL为:

来自VirusTotal的数据也证实了这一点,如图2所示。

VirusTotal截图,它显示了木马安装程序下载URL的位置

木马安装程序没有正确签名,但我们注意到它是干净的GCA安装程序没有正确签名(对象的数字签名没有验证),官方和木马MSI使用分配给Safenet公司证书。

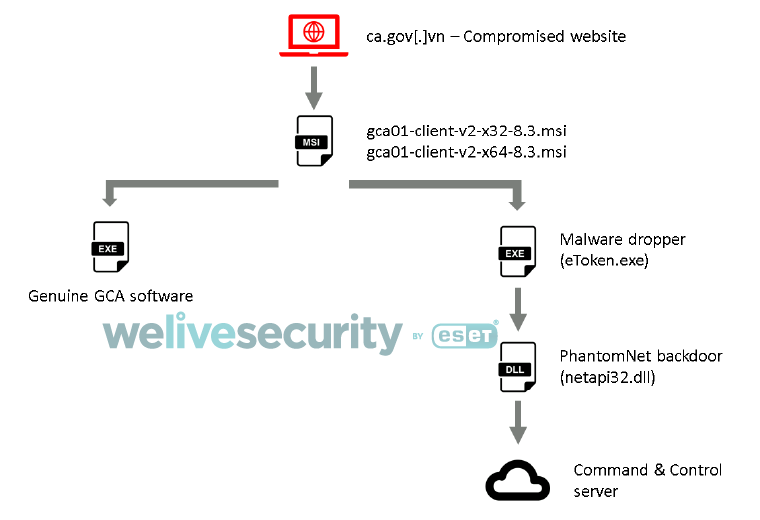

图3是供应链攻击的摘要,用户必须手动下载并执行官方网站上的破解软件。

简化供应链攻击方案

安装程序下载,安装程序将启动正版GCA程序和恶意文件。写入恶意文件。C:\ Program Files \ VGCA \ Authentication \ SAC \ x32 \ eToken.exe。通过安装合法程序,攻击者可以确保用户不会轻易注意到攻击。

这个恶意文件很简单dropper ,它提取了名字7z.cab的Windows cabinet文件(.cab),包括后门。

如果dropper作为管理员,后门将被写入c:\ windows \ appatch\ netapi32.dll,并且为了持久性攻击,dropper将恶意DLL注册为服务。

如果作为普通用户运行,后门将写入%TEMP%\ Wmedia \

PhantomNet

后门由开发人员命名Smanager_ssl.DLL,但是研究人员使用它PhantomNet,因为这是后门的旧版本中使用的项目名称。最新版本是在供应链攻击发生近两个月前编译的,2020年4月26日。除了越南,研究人员还在菲律宾看到了受害者,但不幸的是,研究人员在这些例子中没有发现传播机制。

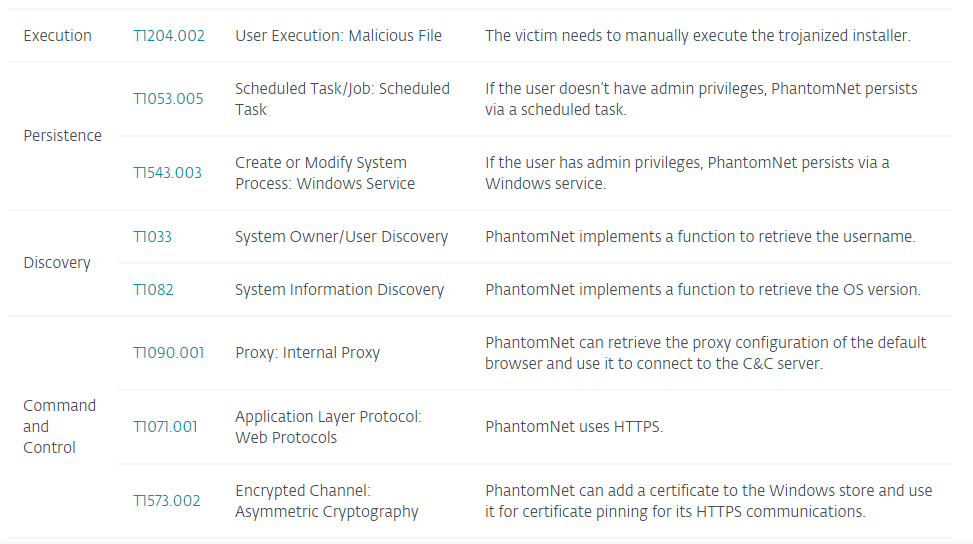

后门很简单,大部分恶意功能可以通过额外的插件部署。它可以检索受害者的代理配置,并使用它接触命令和控制(C&C)这表明目标很可能在公司网络中运行。

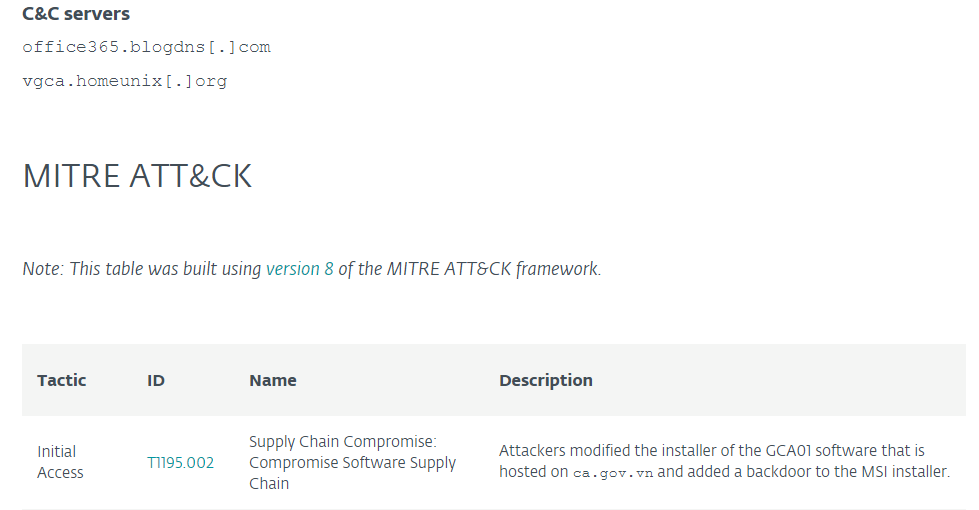

PhantomNet使用HTTPS协议及其硬编码C&C通信服务器: vgca.homeunix[.]org和office365.blogdns[.]com。为防止中间人攻击,PhantomNet使用SSPI库中的函数实现证书固定。C&C第一次连接服务器时下载证书,然后存储在Windows证书存储区。

除了使用动态DNS除了提供程序外,注意第一个子域的名称也很有趣vgca选择模仿越南政府证书颁发机构的名称。

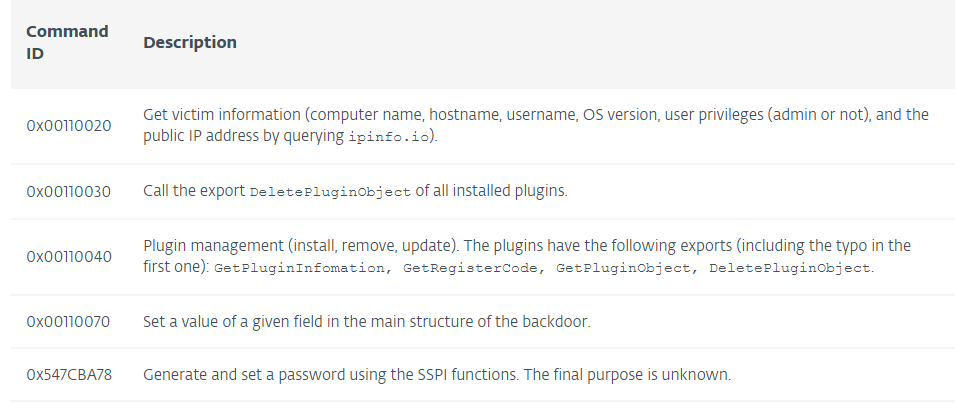

攻击者可以使用以下五个命令来控制植入程序:

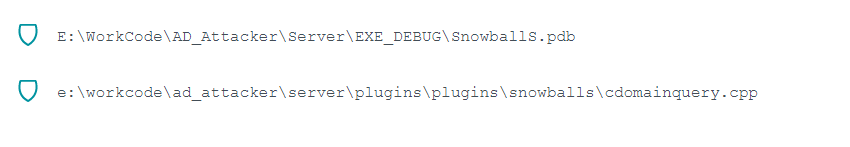

在VirusTotal研究人员发现了一个与上述导出相匹配的插件。根据它的说法,这是一个调试版本PDB它被命名为路径和其他调试路径SnowballS:

初步的粗略分析表明,该工具可以用于横向移动,因为它嵌入了Invoke-Mimikatz。invoke-mimikatz是powersploit渗透试验套装中的一个powershell版本的mimikatz用于抓取的工具windows操作系统中的密码。它还可以收集受害设备和用户账户的信息。PhantomNet这些插件可能只部署在恶意软件运营商特别感兴趣的设备上,备上。

在越南的攻击事件中,研究人员时无法恢复有关攻击后活动的数据,因此研究人员无法了解攻击者的最终目标。

总结

借助Able Desktop攻击力,Lazarus对WIZVERA VeraPort最近的攻击和对SolarWinds Orion从供应链攻击可以看出,供应链攻击是网络间谍组织中一种非常常见的攻击方式。在本文的例子中,攻击者攻击了越南证书发行机构的网站,该机构的用户可能对该机构有很高的信任。

由于恶意代码通常隐藏在许多合法代码中,因此很难发现供应链攻击。

IoC

我翻译自己:https://www.welivesecurity.com/2020/12/17/operation-signsight-supply-chain-attack-southeast-asia/如果转载,请注明原始地址。