一、背景

云主机是企业数字化转型的重要基础设施,承载着重要的数据和服务价值,逐渐成为黑客的关键攻击对象。随着虚拟机、云主机、容器等技术的广泛应用,传统的安全边界逐渐模糊,网络环境中的主要资产盲点翻了一番,黑客入侵、数据泄露和病毒木马攻击的风险也增加了。

与此同时,各种数字加密货币的价格飙升。自2020年初以来,比特币价格一度超过4万美元/美元BTC,它是2019年底的10倍,达到了历史最高点。比特币曾获得2020年最佳持有资产的称号。受比特币飙升的影响,各种数字虚拟货币的市值大幅增长。在如此巨大的利益诱惑下,通过传播挖掘木马获得数字加密货币(挖掘门罗币最常见)的黑色生产团伙加入了对主机计算资源的竞争。

比特币价格曲线(数据来源:coinmarketcap.com)

根据腾讯安全威胁情报中心态势感知系统提供的数据,云主机的采矿木马近期呈现双倍增长趋势。由于部分主机没有合理的访问策略控制和安全风险检查,存在许多安全缺陷,如弱密码、未授权访问、远程代码执行漏洞等。黑客团伙利用这些缺陷大规模入侵服务器,植入挖掘木马,然后利用被控主机系统的计算资源。

二、威胁情报数据

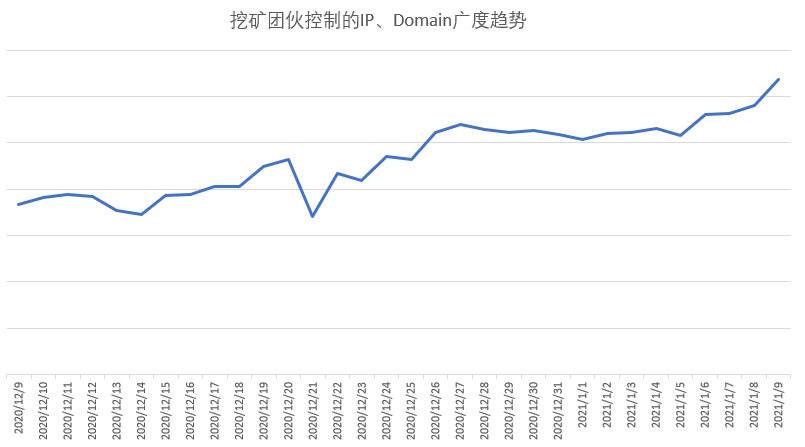

根据腾讯安全态势感知数据,最近发现了与采矿相关的恶意样本,IP、Domain探测到的挖矿威胁数量在广度热度和不同程度上增加。

1.腾讯安全智能AI挖矿木马样本量显著增加。

2.腾讯安全态势感知系统检测到挖矿团伙控制的IP、Domain广度也呈上升趋势。

3. 腾讯安全智能分析系统部署的探针检测到云挖掘威胁的数量也大幅增加。

三、近期典型挖矿事件

3.1 采矿事件应急处置

腾讯安全工程师将对捕获的安全事件进行应急处理,升级腾讯安全系列产品的安全战略,覆盖最新的威胁防御、威胁检测和威胁清理能力;影响较大的病毒变种或新病毒家族将发布详细的病毒分析报告,提出具体的防御和清理建议,并通知和警告用户和安全同行。

根据腾讯安全威胁信息中心的运营数据,上述需要人工参与应急处置的采矿相关事件在2020/12/9至2021/1/9之间的一个月内从平均每天2例增加到5例,增长较大。

3.2 老挖矿家族更活跃

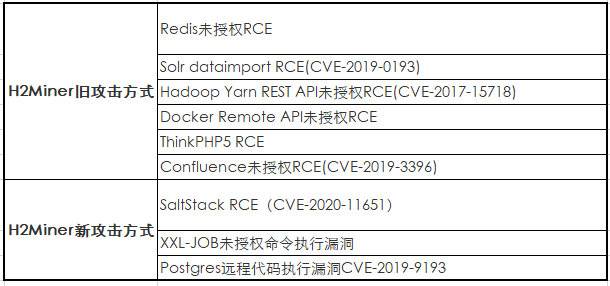

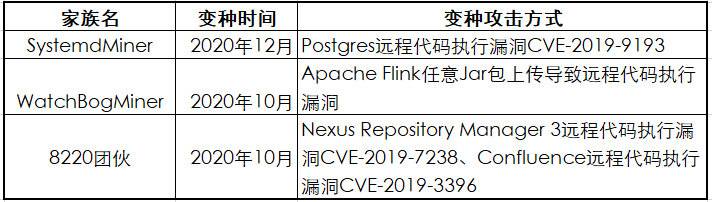

在处理安全事件的过程中,我们发现老挖掘木马团伙H2Miner、SystemdMiner2020年12月22日,这些家系统和应用部署特性开发了新的攻击代码:2020年12月22日,H2Miner采矿木马家族利用Postgres远程代码执行漏洞CVE-2019-91932020年12月28日发现攻击传播H2Miner采矿木马家族利用XXL-JOB未授权命令执行漏洞攻击云主机。(参考链接:https://mp.weixin.qq.com/s/koxWEnlBDAfgh18hDl8RhQ)

202012月,我们还发现SystemdMiner采矿木马家族利用Postgres远程代码执行漏洞CVE-2019-9193攻击传播。(参考链接:https://mp.weixin.qq.com/s/kkCm0eg1xshxgowHpabRFA)

2020年10月,WatchBogMiner采矿木马变种利用Apache Flink任意Jar包上传导致远程代码执行漏洞入侵云主机。(参考链接:https://mp.weixin.qq.com/s/zviLvGK3wTnl0iwtszHQlg)

20208220年10月利用挖矿团伙Nexus Repository Manager 3远程代码执行漏洞CVE-2019-7238、Confluence远程代码执行漏洞CVE-2019-3396攻击传播(参考链接:https://mp.weixin.qq.com/s/w8dcdv-V7w8MUhADEvJeXA)

3.3 新挖矿家庭层出不穷

自2020年11月以来,仅腾讯安全威胁情报中心就发现了5000多个挖矿木马家族。相应家族的命名、主要入侵方式和感染估计如下:

SuperManMiner https://mp.weixin.qq.com/s/jl_mSggGf_5NcF_pr55gLw

TOPMiner https://mp.weixin.qq.com/s/9U1V0dkL0AUIPYZWmNSjpA

RunMiner https://mp.weixin.qq.com/s/7SUXrdZ4WdTVenkVcMpZJQ

4SHMiner https://mp.weixin.qq.com/s/iwtcUsiAOpOtDm79lsOXWw

z0Miner https://mp.weixin.qq.com/s/cyPZpB4zkSQccViM0292Zg

MrbMiner https://mp.weixin.qq.com/s/oq3z6rUcPfmMi0-KHQ3wwQ

其中,于2020.11.02日发现挖掘木马团伙z0Miner利用Weblogic未授权命令执行漏洞(CVE-2020-14882/14883)攻击Weblogic正式发布安全公告(2020.10.21)在接下来的15天内发起,挖掘木马团伙对新漏洞武器的采用速度如此之快,可见一斑。

3.4 僵尸网加入挖矿阵营

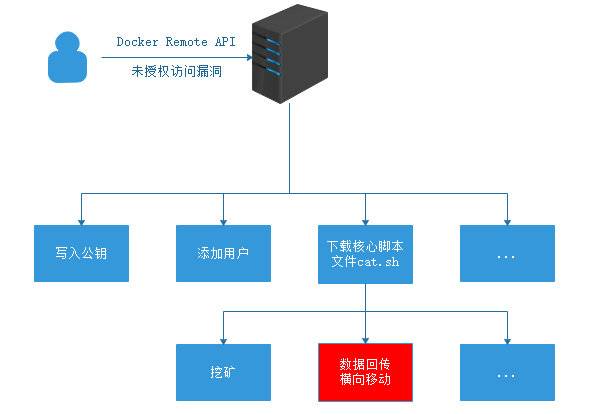

202011月,腾讯安全威胁情报中心检测到TeamTNT僵尸网络通过批量扫描2375端口的云服务器,试图使用Docker Remote API未经授权的访问漏洞攻击云服务器,然后植入挖掘木马。(参考链接:https://mp.weixin.qq.com/s/td6KznnHqwALFwqXdMvUDg)

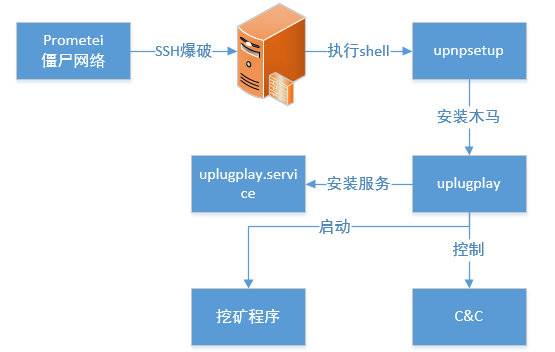

202012月,腾讯安全威胁情报中心发现Prometei僵尸网络的变种开始针对僵尸网络Linux攻击系统,通过SSH弱口令爆破登录服务器后,安装僵尸木马uplugplay控制云主机并根据C2指示开始采矿程序。Prometei僵尸网络于2020年7月被发现,主要是SMB、WMI弱口令爆破和SMB漏洞(如永恒蓝漏洞)Windows系统进行攻击传播。(参考链接:https://mp.weixin.qq.com/s/mAKsscAFLHQU_WrbsVbQng)

四、总结

“挖矿木马”2017年初,黑客通过网络入侵控制大量计算机并植入矿机程序后,开始大规模流行。CPU或GPU计算能力完成大量操作,以获得数字加密货币。自2017年爆发以来,挖掘木马逐渐成为网络世界的主要威胁之一。

一旦服务器被采矿木马团伙占用,正常业务服务的性能将受到严重影响。采矿木马感染也意味着服务器权限被黑客占用,企业秘密信息可能会泄露,攻击者也有可能完全破坏数据。

面对日益严峻的安全挑战,企业应更加重视主机安全施工力度。挖掘木马作为主机面临的最常见的威胁之一,是检验企业安全防御机制、环境和技术能力水平的试金石。如何有效应对此类安全威胁,促进企业网络安全能力的提高,应成为企业安全管理人员和网络安全制造商的共同目标。

五、安全防护建议

5.1 一般建议入侵联网主机防护挖掘团伙

1. 对于Linux服务器SSH、Windows SQL Server等待主机访问入口设置高强度登录密码;

2. 对于Redis、Hadoop Yarn、Docker、XXL-JOB、Postgres增加授权验证,控制访问对象。

3. 如果服务器部署Weblogic、Apache Struts、Apache Flink、ThinkPHP经常暴露安全漏洞的服务器组件,应密切关注相应组件的官方网站和主要安全制造商发布的安全公告,并根据提示及时修复相关漏洞,并将相关组件升级到最新版本。

5.2 排查和清除失陷系统

1、检查是否有占用CPU资源接近甚至超过100%的过程,如果发现过程对应的文件,确认是否属于采矿木马,Kill 挖矿进程并删除文件;kill 下载恶意shell执行脚本代码的过程;

2、检查/var/spool/cron/root、/var/spool/cron/crontabs/root等文件中有无恶意脚本下载命令,有无挖矿木马启动命令,并将其删除;

3、如发现采矿相关流程和恶意程序,及时对服务器存在的系统漏洞和弱密码Web排查修复漏洞。

参考链接:

https://mp.weixin.qq.com/s/eVBy5qLmxTNnbwBTQLSz0A

https://blog.talosintelligence.com/2020/07/prometei-botnet-and-its-quest-for-monero.html

https://www.trendmicro.com/vinfo/hk-en/security/news/virtualization-and-cloud/coinminer-ddos-bot-attack-docker-daemon-ports

如果转载,请注明原始地址