注:加密域名系统(DNS)技术即DNS over HTTPS(DoH)。

将域名转换为Internet上的IP地址的DHS攻击者的攻击媒介越来越前,伊朗Oilrig黑客组织甚至成为第一个DNS-over-HTTPS(DoH)该协议包括攻击武器的威胁者。在此背景下,美国国家安全局(NSA)发布安全部署DoH新的指南是在企业环境中加密DNS。

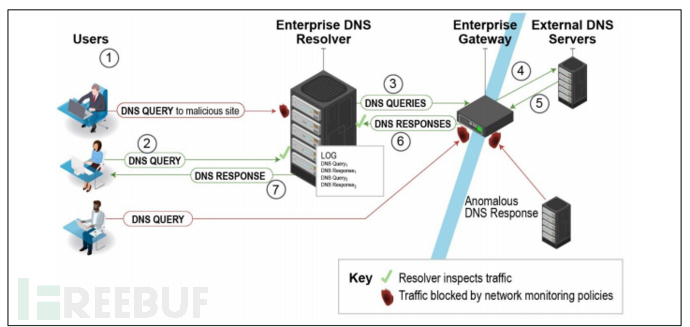

常见的企业DNS系统工作机制

威胁在于,DoH它不能完全阻止威胁参与者看到用户的流量。当它部署在网络内部时,它甚至可以用来绕过许多依赖嗅探的文字DNS流量来检测威胁的安全工具。再者,许多具有DoH功能的DNS在脱离企业控制和审计能力的制和审计能力的外部托管。GitHub发布的免费工具也使攻击者劫持加密DoH连接,以隐藏窃取的数据并绕过它DNS经典的防御软件变得非常普遍。

因此,NSA强调企业应避免使用第三方分析器,而只使用其指定的分析器DNS处理分析器DNS流量。由于第三方分析器可能会将其数据置于危险之中。

如果企业部署不当,攻击者很可能会使用这种技术。加密或未加密DNS流量只使用组织指定的企业DNS服务器是最安全的路由,所有其他路由DNS禁止和阻止分析程序。

企业DNS许多威胁手段可以防止网络威胁行为者用于初始访问、指挥、控制和过滤。

对于诸如DoH这样的加密DNS不仅仅是保持谨慎的态度NSA,早在去年,美国网络安全和基础设施安全局(CISA)发出警告,要求所有美国联邦机构出于安全风险禁止其网络DoH和DoT,政府托管的官方使用DoH / DoT解析器。