在过去的两年里,网络犯罪分子用各种方法隐藏在网上商城的各个地方Credit Card为了防止安全检测方案发现信息窃取代码,这些信息窃取代码也被称为Web Skimmer或Magecart脚本。

在此之前,研究人员在网站上Logo、缩略图标、内部图像、实时聊天窗口、社交媒体共享按钮、流行JavaScript库中发现过Web Skimmer然而,最近发现的恶意代码宿主已经涉及到了CSS文件了。

CSS在浏览器中使用文件代表层叠样式表CSS文件可以加载各种规则来定义网页元素。CSS文件通常包含相关代码,描述各种页面元素的颜色、文本大小、各种元素之间的填充、字体设置等。

然而,现在CSS不再是21世纪初。在过去的十年里,CSS语言已发展成为一种强大的实用工具,Web开发人员现在正在使用它来创建强大的动画,很少有人选择使用它JavaScript。

CSS语言最近增加的一个功能是添加CSS该变量可用于存储一些需要重用或调用的内容。

荷兰安全公司Sanguine Security(SanSec)的创始人Willem de Groot至少有一个网络犯罪团伙在使用它CSS攻击变量。Web skimmer该团伙将首先获得在线商店的访问权,然后修改它CSS和JavaScript将恶意代码注入文件。

在CSS他们会在代码中添加一个CSS变量存储在这个变量中,它们需要在被攻击的商店中加载Web Skimmer代码的URL地址,地址CSS变量会通过一个看似无害的JavaScript代码(注入网店其他地方)调用。

下图显示CSS文件中的CSS变量:

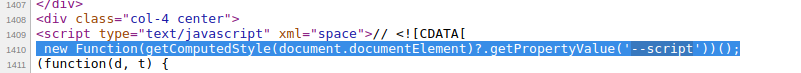

下图显示JavaScript代码调用CSS变量代码段:

Web安全工具通常只扫描JavaScript不扫描代码CSS文件。此外,它们只扫描JavaScript代码的静态版本不会实际执行JavaScript脚本。

这样做是为了避免在网上商店制造空购物车或影响网上商店的分析平台。这意味着隐藏在CSS即使这些网站使用强大的功能,也不会在大多数平台上找到变量中的恶意代码Web防火墙及应用程序Web安全扫描器。

Willem de Groot他们说,他们最新发现的Web Skimmer在代码中发现了一个标准的键盘记录程序。自从通过Twitter相关报告发布后,似乎一小时后就下线了。“我们还发现了一些其他受此技术感染的在线商店。然而,这些基础设施似乎自今年9月以来已经上线,因为这些基础设施已经被用于十多次传统攻击。因此,我们推断这些CSS文件似乎是攻击者进行新技术实验的一部分。”

尽管如此CSS作为代理加载规则Web Skimmer代码技术无疑是一种创新,但Willem de Groot还说网店的店主或网购用户其实不用太担心。“虽然大多数研究都涉及到JavaScript Skimming但大部分都是攻击Skimming它们都发生在服务器上,我们无法在服务器上观察到相关的攻击行为。在今年的取证调查中,我们发现服务器端在65%的攻击下Skimmer数据库中隐藏着代码,PHP代码或Linux在系统过程中。”

正如ZDNet关于周一SanSec另一篇文章解释了调查结果,购物者保护自己免受Web Skimmer攻击最简单的方法是使用为一次性付款设计的虚拟支付卡。这些卡片由一些银行或在线支付服务提供商提供,允许购物者在虚拟卡中存入固定金额,该卡将在一笔交易或短时间后到期。如果攻击者窃取了卡的详细信息,那么一旦虚拟卡过期,卡数据就不再有效。