漏洞利用似乎是恶意软件的专利,但安全专家开发了一项专利“以毒攻毒”漏洞库项目——Malvuln,利用信息收集恶意软件的漏洞。

Malvuln(https://www.malvuln.com/)开发者,安全研究员John Page(又名hyp3rlinx)透露,当他在新冠肺炎疫情封锁期间感到无聊时,他想到了这个想法。

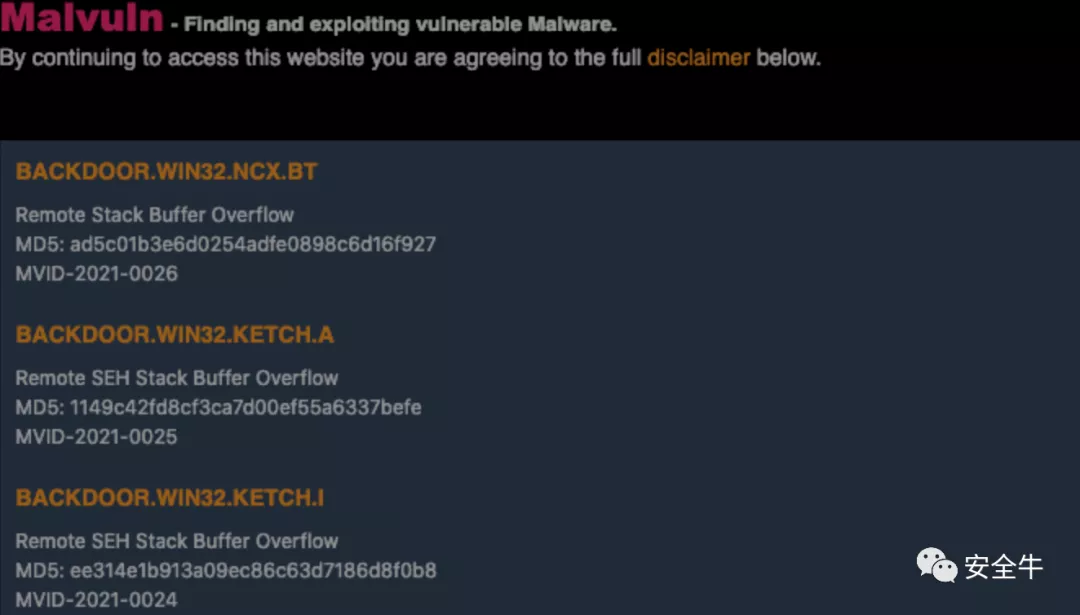

Malvuln网站目前有26个条目,描述了与不安全权限有关的可远程利用的缓冲区溢出漏洞和特权提升漏洞。目标恶意软件的列表包括后门和特洛伊木马,以及一种电子邮件蠕虫(Zhelatin)。专家表示,绝大多数缓冲区溢出漏洞可用于远程代码执行。

每个项目包括恶意软件的名称、相关的哈希、漏洞类型、漏洞的简短描述、丢失的文件、内存转储和概念验证(PoC)利用代码。

目前Malvuln所有的漏洞都来自Page他想象,在某个时候(取决于项目的位置),他也可以开始接受第三方捐款。

Page指出托管在Malvuln漏洞信息可能对事件响应团队有用,“如果是远程攻击漏洞,恶意软件可以在不接触机器的情况下远程清除”。他补充说:“这是一种以毒攻毒的方式,最终可能使恶意软件陷入困境。”

Page希望Malvuln对网络安全社区有用,但也有网络安全专家指出Malvuln有可能帮忙。归因情报和响应公司HYAS的威胁情报主管Greg Leah表示,Malvuln也有可能帮助恶意软件开发人员密切关注网络安全专家的动态,恶意软件漏洞信息的披露和分享也可能阻碍恶意活动的研究(和秘密监控)。

【本文是51CTO专栏作者“安全牛”请通过安全牛(微信微信官方账号)转载原创文章id:gooann-sectv)获取授权】

戳这里,看作者更好的文章