随着人们对5G随着对变革本质的认识不断提高,工业界逐渐意识到保护环境的巨大挑战,不仅是网络,还有这些网络连接的所有东西,以及它们携带的重要数据。说到物联网,安全挑战和利益关系不容忽视。更重要的是。政府和其他地方正在使无线网络成为国家重要基础设施的支柱。保护它是应对潜在威胁的基本需要。

物联网安全确实非常复杂和多方面。整个系统,包括连接,需要安全才能有效。许多时候,随着国家利益和安全的危险,挑战不仅来自系统,还来自供应链和各种系统组件。

物联网模块是物联网设备的核心,是物联网的基本系统安全。与智能手机不同,模块简单明了,容易入侵。任何泄漏模块都会暴露整个系统的风险。因此,模块的安全性必须全面,包括设备硬件、软件、固件和便于在整个设备生命周期中连续运行的安全性。物联网模块的安全责任通常落在模块供应商的肩膀上,许多物联网设备供应商和用户可能没有访问和保护模块本身。本文分析了物联网的综合安全需求模块和平台,并讨论了确保整个系统受到保护。

端到端物联网系统的安全性是什么?

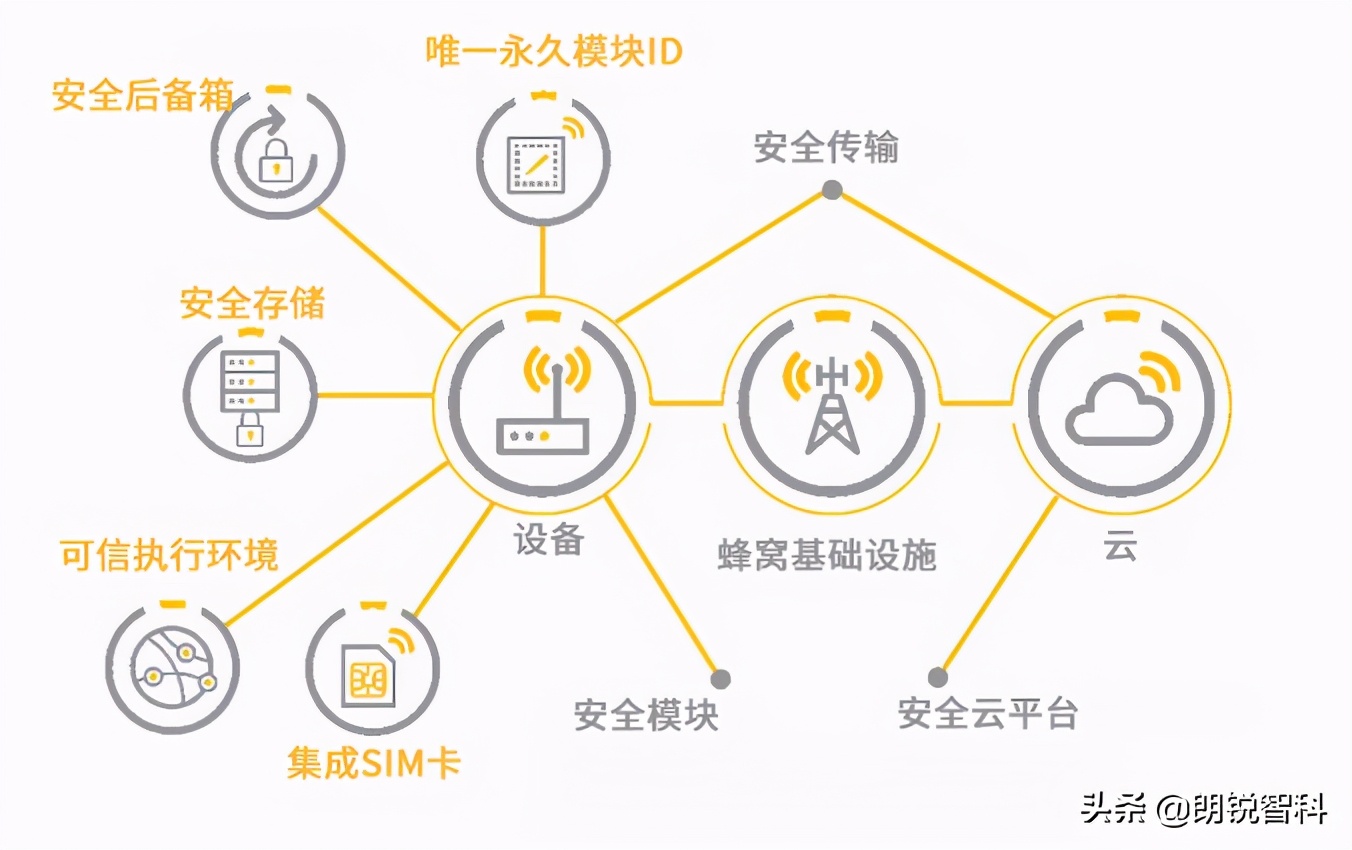

蜂窝物联网是一个复杂的系统,其安全性也很复杂。要使其有效,必须解决整个系统的问题。该系统通常由多个部分组成,但从安全的角度来看,主要有三个逻辑部分:

- 物联网设备及其所有软件、固件、硬件、应用程序等。

- 无线网络、核心网络等蜂窝网络基础设施。

- 将物联网网络连接到外部世界的云可能包括容纳物联网用户的应用程序和使用物联网网络的各种系统。以及管理物联网设备的云平台。

端到端的方法是物联网系统整体安全的必要条件。系统安全不仅是安全安装和安装设备和网络,还包括在整个生命周期中管理日常运行,识别和隔离任何威胁。物联网的安全规则非常广泛。本文旨在探讨物联网设备的安全性,特别是这些设备的大脑模块。

为什么物联网设备安全重要?

5G将迎来工业4.0,也就是说,下一次工业革命不仅是私人和公众,也是世界各地的企业和政府对如何解决这个问题产生了强烈的兴趣5G。人们自然非常重视它的安全性。目前的重点主要是网络基础设施。然而,在物联网系统中,设备是最脆弱的,需要大量的关注。

物联网设备的安全问题越来越多

设备容易受到攻击的原因有很多。首先,它们通常很简单,具有一定的局限性处理能力和内存。不可能操作复杂、密集的处理器安全机制。其次,它们通常被大量部署,并可以在物理上部署访问和泄漏。第三,它们通常寿命长,通常超过10-152000年,这意味着一个人必须始终保持安全。同时,由于它们的重要性,即使是黑客攻击较小的物联网设备也可能危及整个系统,而不会被用户或服务提供商注意到。

物联网模块是物联网设备安全的关键

该模块是蜂窝物联网设备的大脑。模块供应商从供应商那里获得裸体芯片组,添加他们的软件和额外的硬件,以创建标准的模块接口,就像高通和英特尔一样。设备制造商基于这些模块开发他们的机器。该模块简化了连接性和运营商认证的复杂性,因此设备供应商专注于开发用例专用设备。因此,物联网设备的安全责任在于模块供应商的肩膀。

由于设备的脆弱性,物联网设备,特别是模块供应链的完整性受到威胁,不仅是系统安全的关键,也是国家安全的关键。物联网用户应该知道供应商在哪里,制造模块及其安全措施,以确保制造过程在任何阶段都不会损害设备和模块的完整性。此外,由于物联网设备的使用寿命较长,物联网用户应确定供应商在使用过程中具有长期的生存能力,以支持设备的持续安全和完整的生命周期,包括提供安全补丁、漏洞等。物联网设备安全综合模型如下图所示,物联网系统中的综合物联网安全模块主要有三个部分:1、安全模块、2、安全云平台、3、安全传输。

安全物联网模块

物联网模块在很大程度上定义了设备的安全性。主要的安全因素是模块的识别,应该是唯一的、不可磨灭的和永久的。这个身份可以基于硬件(如芯片组)ID)或者在制造过程中烧制到固件中。最好让模块平整ID基于硬件和固件的混合,不可能根据物联网进行克隆IT系统要求可以方便地填充各种形式、长度和其他用户。无论在哪里使用,在哪个网络中,为了什么目的,都不允许更改此ID应用程序等。

独特的模块ID还允许安全零接触登机和远程管理。供应商在发货前应编程设备,以便在启动时只做一件事—查看并连接到值得信赖的平台。ID所有相关信息都应该与平台共享,所以当设备安装和打开时,它只搜索连接到平台,并在连接到网络之前消除任何劫持或黑客攻击。该平台易于识别、安全通信、自动配置和完成入职培训。非接触式登机不仅简单、快速、安全,而且成本高、有效。

独特的模块ID还允许安全零接触登机和远程管理。供应商在发货前应编程设备,以便在启动时只做一件事—查看并连接到值得信赖的平台。ID所有相关信息都应该与平台共享,所以当设备安装和打开时,它只搜索连接到平台,并在连接到网络之前消除任何劫持或黑客攻击。该平台可以轻松识别、安全通信、自动配置和完成入学培训。非接触式登机不仅简单、快速、安全,而且成本高、有效。模块安全的基本和最低要求之一是可信的执行环境(TEE)。TEE它是用于安全存储数据的硬件和软件功能的组合,包括模块固件、加密钥、敏感用户应用程序数据等,以及操作安全应用程序(如操作系统)的空间(指南)。该模块应具有签名模块固件的安全指南it部门信任的根源。所有敏感功能都应该在TEE中央运行包括一些中央运行IoT用户应用程序。许多应用程序可能与其他不安全的应用程序在同一处理器核心上运行。然而,两者之间应该有明确和合乎逻辑的分离。安全与非安全的相互作用应用程序和安全数据访问只能由供应商提供API进行。

另一个重要的安全因素是支持集成虚拟SIM进一步减少安全问题。目前的趋势是支持sim物理与集成(iSIM)。ISIM将很快成为物联网设备的标准。由于其敏感性,iSIM函数必须完全运行在发球台上。

这里讨论的许多功能主要由模块组成。然而,模块供应商负责在系统中正确实现其软件和功能。应采用分层安全系统结构,适合客户具备不同层次的专业技能—简单、强健、为新手提供随时可用的安全性,以及为知识渊博的客户提供更复杂的API以实现更大的灵活性和定制。

结论

物联网安全非常复杂和多方面。它需要一种端到端的方法来保护完整的系统,包括设备、基础设施、云、所有连接到它们的链接、所有的硬件、固件和软件。网络安全和它最薄弱的环节一样强大。简单的物联网缺乏强大的处理和存储能力,特别容易被未经授权的黑客攻击和攻击入侵。因为它们被大量部署,使用寿命长10–15在许多情况下,损害其安全可能会导致严重的中断。由于许多关键的国家基础设施在物联网系统上运行,因此不仅要确保其安全,而且要仔细检查其供应链。

物联网模块是物联网系统的基石,是物联网设备的心脏和大脑安全。因此,他们的安全主要落在物联网模块供应商的肩上。全面物联网模块安全应包括模块和设备安全以及云平台安全通过最深层次的整合,坏的行为体无法进入,以及运输的安全。把两者联系起来。这种安全性主要是通过基于标准的-预共享密钥在模块和平台之间同步使用art协议。模块中独特的永久蚀刻本机ID对其安全至关重要。-配备模块ID密钥可实现快速、安全、经济、高效的零接触登机和生命周期管理。基于角色的访问管理允许不同级别的访问最大限度地降低人为错误造成的风险,最大限度地提高整体安全性。安全端到端加密传输是系统的命脉,冗余是设备管理的替代模式,紧急运输是系统的生命线。