COVID-19用于各种恶意活动,包括电子邮件垃圾邮件,BEC,恶意软件、勒索软件和恶意领域。随着感染者数量的激增,成千上万的恶意行为也在增加。趋势技术研究人员将定期从和COVID-19在恶意活动中获取样本。本报告还包括其他研究人员的测试结果。

对于威胁攻击者来说,提到当前的恶意攻击并不新鲜。他们将在社会工程策略中反复利用热点话题、场合和流行人物的及时性。

2020年第三季度,COVID-19趋势技术的监测显示,9月份以病毒为诱饵的网络威胁呈指数级增长。随着恶意活动的激增,社会工程战略也发生了变化——罪犯没有使用COVID-19信息欺骗用户,但使用与冠状病毒相关的学校更新的数据信息。例如,许多学校要求调查更多关于学生健康的信息作为对抗病毒的安全措施。10月底,安全公司MalwareBytes Lab不列颠哥伦比亚大学(UBC)隐藏的勒索软件康调查中发现了隐藏的勒索软件。

钓鱼邮件中使用的邮件标题也发生了变化。恶意攻击者不再是COVID-19作为主题,用与工作机会相关的标题诱使用户打开垃圾邮件。很多人因为疫情导致经济衰退而失业,渴望找到工作机会。威胁攻击者利用人的痛点诱使他们上当受骗。

COVID-19衍生网络威胁

垃圾邮件

由于疫情的影响,世界各地的办公方式都在发生变化。日常工作的很多方面,从会议到演示和合作任务,都转移到了网上。

当用户适应新的工作方式时,应警惕使用的在线工具、共享软件和欺诈文件附件的在线活动。早在2020年2月,趋势科技研究部就发现有人向用户发送与冠状病毒相关的恶意附件电子邮件。

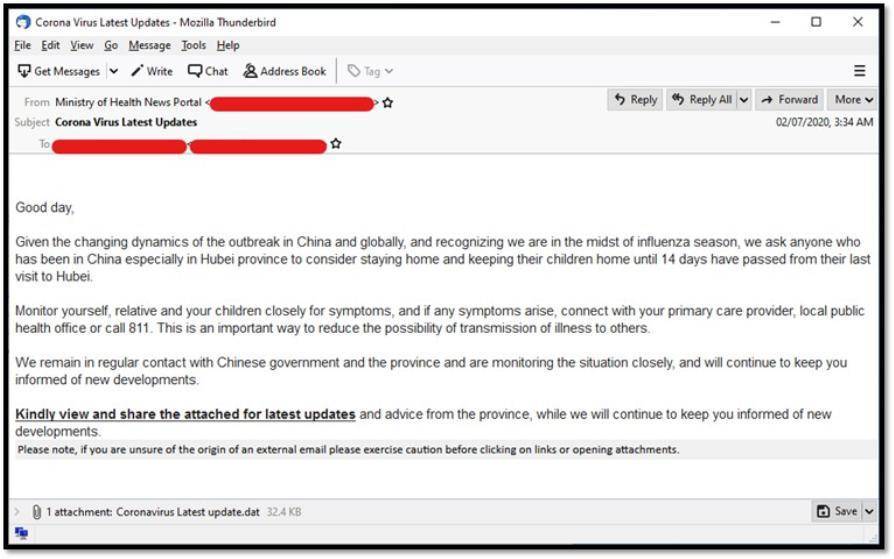

早期与COVID-19恶意电子邮件

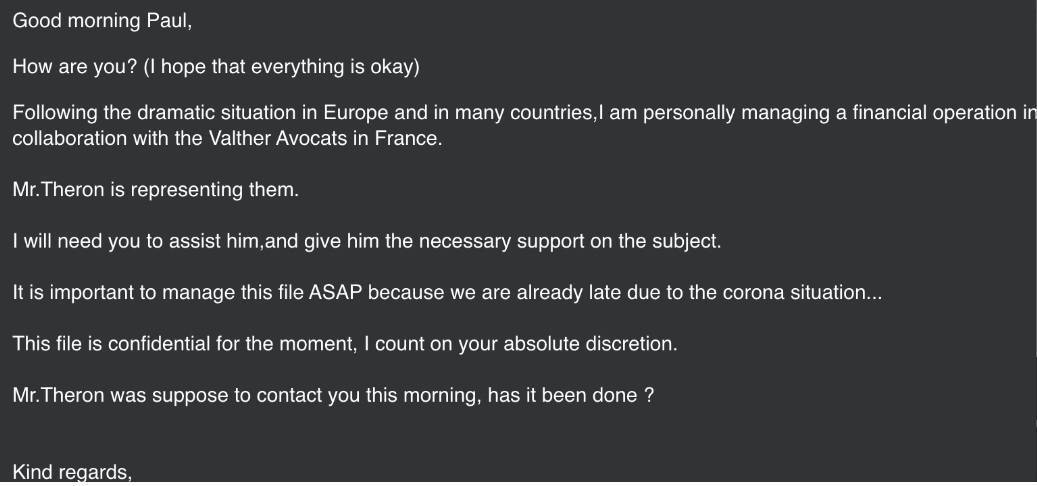

现在就有利用病情作为诱饵的商业电子邮件攻击(BEC)诈骗。BEC该计划通常通过欺骗目标公司将资金转移给伪装成同一公司内部人员的罪犯来实现。以下电子邮件使用持续的健康危机来促进其紧急行动。

使用COVID-19的BEC电子邮件示例

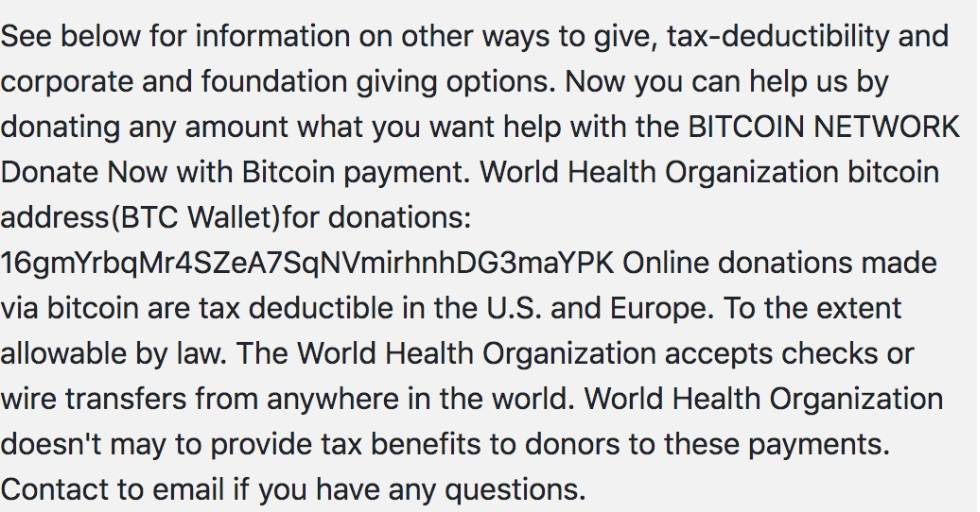

我们还发现了声称是救济组织或卫生组织的电子邮件,要求捐赠比特币。这些电子邮件是由一个声称是的“ COVID19Fund”据说该团体与合法的卫生组织有关。他们要求帮助,并提供人们可以捐赠的加密货币钱包。

骗局电子邮件中的文本要求世界卫生组织提供援助

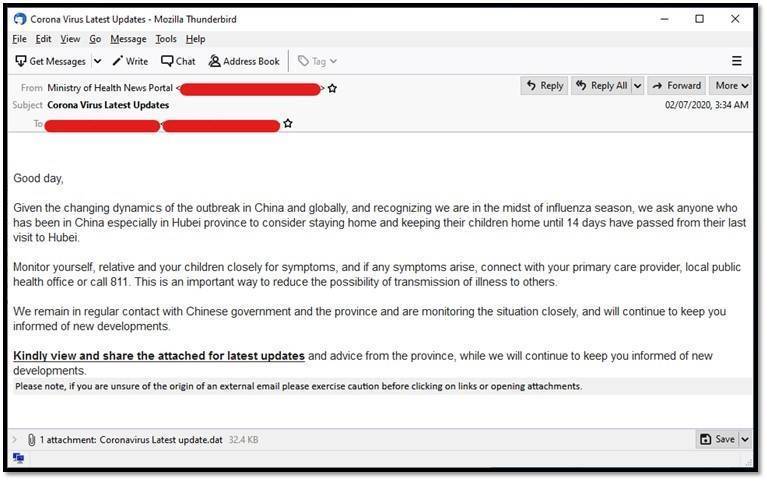

趋势技术的研究人员还获得了发送到世界各地(包括美国、日本、俄罗斯和中国)的电子邮件样本。许多据说来自官方组织的电子邮件都包含了与疾病相关的最新情况和建议。与大多数电子邮件垃圾邮件攻击一样,它们也包含恶意附件。

其中一个样本使用电子邮件主题“ Corona Virus Latest Updates”,并声称来自卫生部。它包含了关于如何预防感染的建议,并附有一个可能包含相关附件的附件COVID-19最新更新,但实际上有恶意软件。

据说来自卫生部COVID-19相关电子邮件垃圾邮件

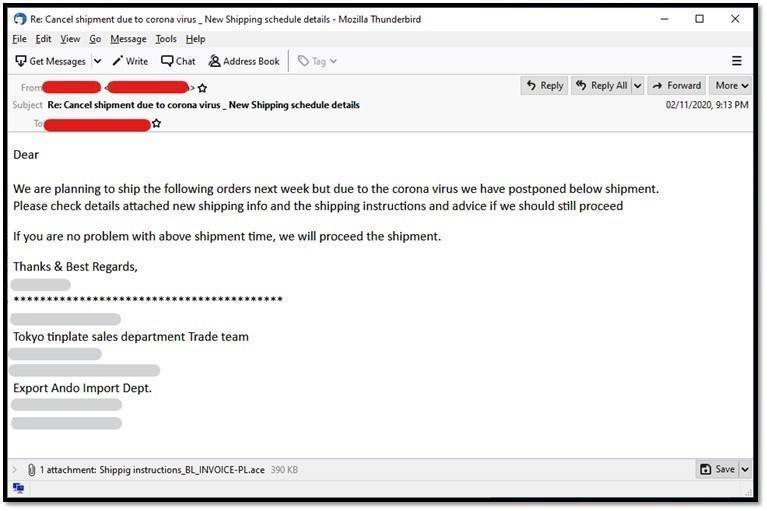

许多垃圾邮件与航运交易有关,要么以疾病传播为由推迟,要么提供航运更新邮件。一封电子邮件通知发货延期。据说附件包含了新运输时间表的详细信息,实际上是恶意软件。假设电子邮件来自日本,它将用日语编写详细信息。

与COVID-19有关垃圾邮件的电子邮件

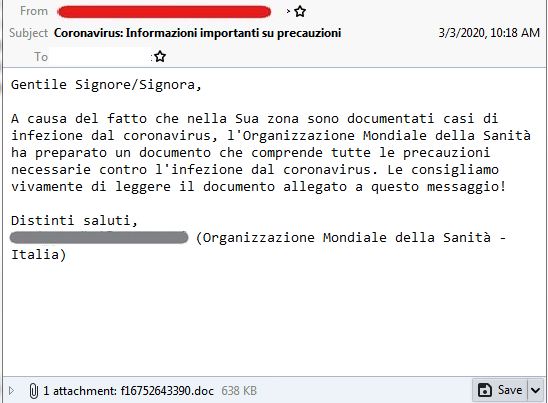

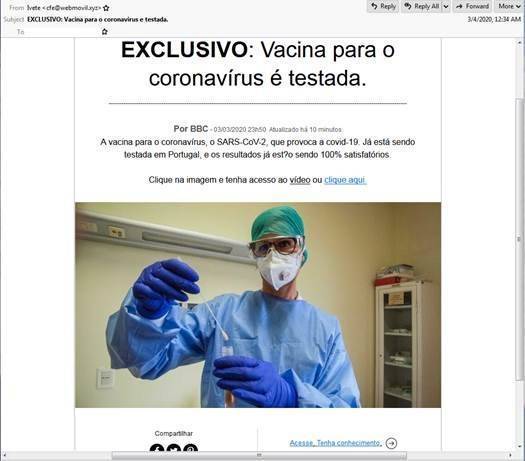

还有其他外语样本,如意大利语和葡萄牙语。意大利语中的电子邮件是关于病毒的重要信息,而葡萄牙语中的电子邮件则讨论了假设COVID-19疫苗。

中和意大利语COVID-19相关电子邮件垃圾邮件

葡萄牙语中和COVID-19相关电子邮件垃圾邮件

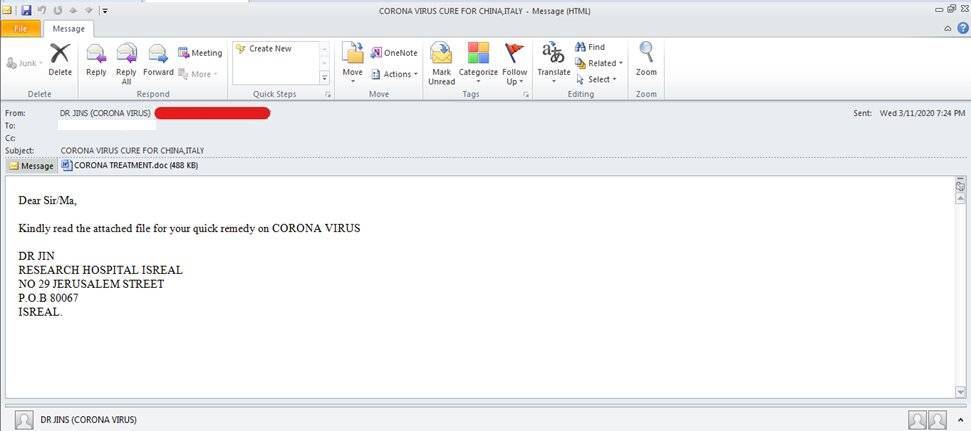

趋势科技的研究人员遇到了中国和意大利的电子邮件垃圾邮件样本,其中提到了电子邮件主题COVID-19诱使用户下载恶意附件的治愈方法。进一步检查发现,附件中的有效负载样本是HawkEye Reborn,这是一种窃取信息HawkEye木马的更新版本。这份文件是一个高度混乱的AutoIT脚本已编译成可执行文件。然后,脚本将注入恶意代码RegSvcs.exe。转储注入的代码将生成.NET也可以使用可执行文件ConfuserEx打包。HawkEye解密配置的一部分例子包括电子邮件地址和电子邮件服务器,它将发送其窃取的数据。

HawkEye Reborn COVID-19垃圾邮件电子邮件

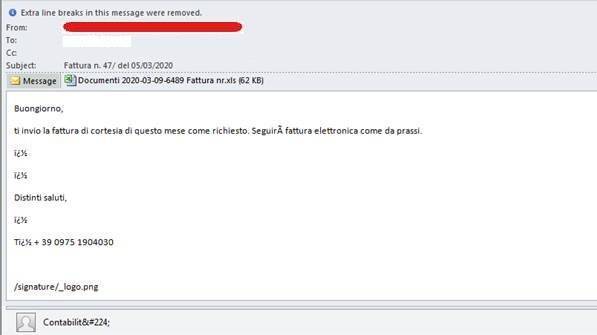

趋势技术研究人员还检测到了意大利其他电子邮件垃圾邮件样本。这一次,在电子邮件的主题中没有提到疾病,而是在URL找到了。主题改为单词。“ Fattura”(意大利语为“发票”),发票号及其预期日期。电子邮件包含恶意软件附件,执行附件PowerShell命令,该命令将从与COVID-19相关的URL下载文件。网站是hxxps://recoverrryasitalycovid-19.xyz/over

经过进一步调查,发现使用了恶意软件Evil Clippy(用于创造恶意MS Office文档的工具)来隐藏其宏。

连接到与COVID-19相关的URL意大利电子邮件垃圾邮件

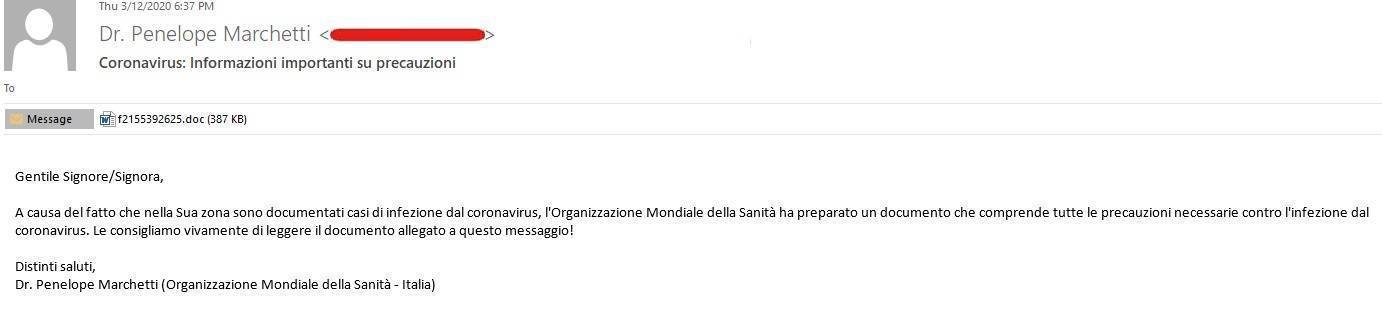

而且因为意大利还在受苦COVID-19在影响最严重的国家之一,威胁攻击者继续通过我们在2020年3月20日检测到的另一个垃圾邮件活动攻击用户。趋势科技研究人员检测到6万多个垃圾邮件事件。

电子邮件的主题和文本都是用意大利语写的。主题翻译为“冠状病毒:预防措施的重要信息”。在电子邮件正文中,发件人声称附件是世界卫生组织(WHO)强烈建议读者下载附件中损坏的文档Microsoft Word恶意文件包括木马。

定位意大利垃圾邮件用户样本

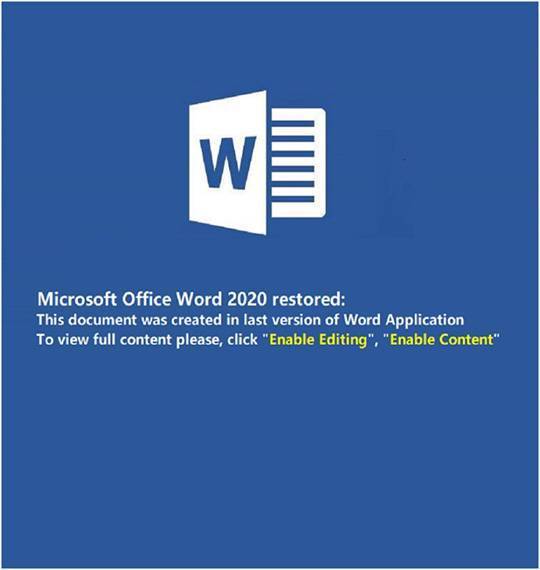

本文件包含以下详细信息,以吸引用户启用宏内容:

附件样本

覆盖主启动记录(MBR)的恶意软件

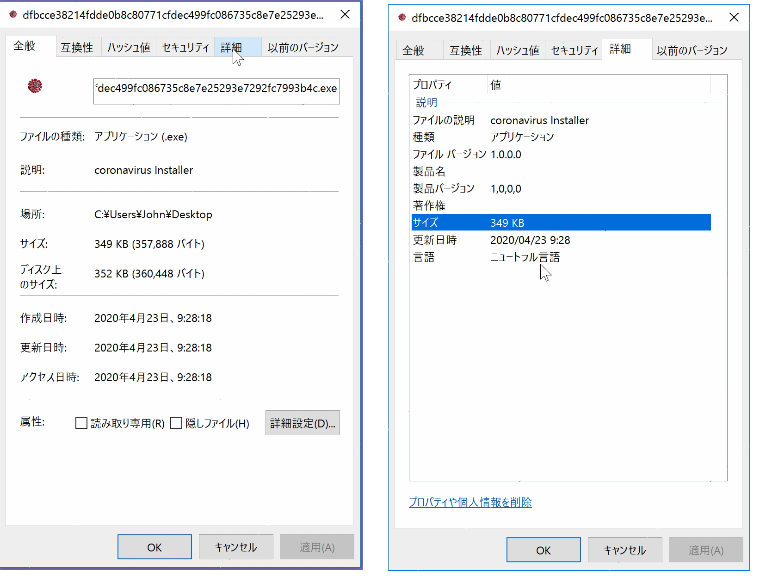

趋势科技研究部最近分析了一种以冠状病毒为主题的恶意软件,它将覆盖系统的主启动记录(MBR),使其无法启动。捷克网络安全机构(NUKIB)恶意软件详细介绍了发布的公开报告。恶意软件文件的描述包括“ Coronavirus安装程序”。

恶意软件文件的详细信息

锁屏恶意软件

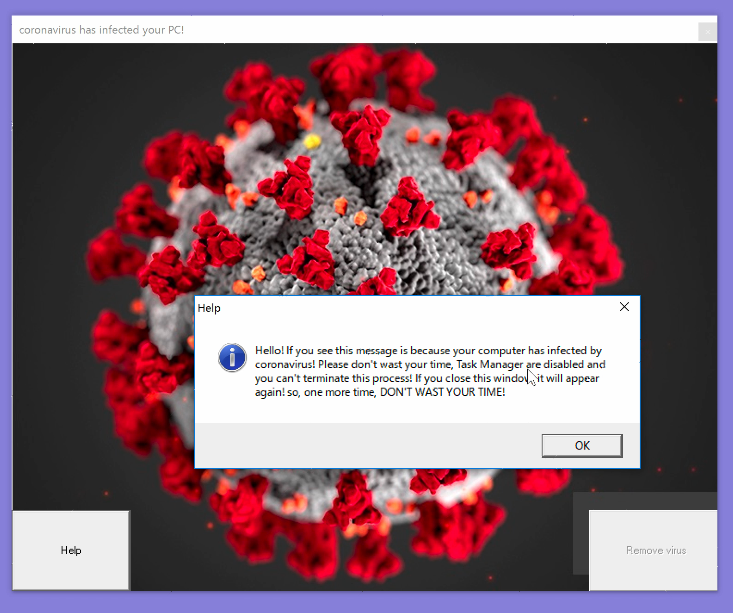

当恶意软件执行时,它会自动重启计算机,然后显示以病毒为主题的窗口。窗口右上角的常规退出按钮不起作用。

单击左下角“帮助”按钮会弹出一条消息,通知用户无法启动任务管理器。“删除病毒”按钮似乎提供了一个解决方案,但它是灰色的,不能单击。即使连接到互联网,按钮也不能单击。

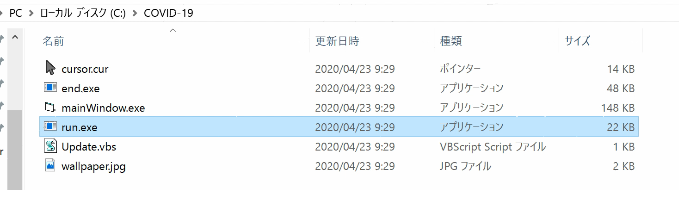

该恶意软件还将创建一个名称“ COVID-19”隐藏文件夹包含多个辅助模块。手动重启系统将执行另一个二进制文件,并显示如下灰色屏幕。

Covid-19文件夹的内容

灰屏手动重启后显示

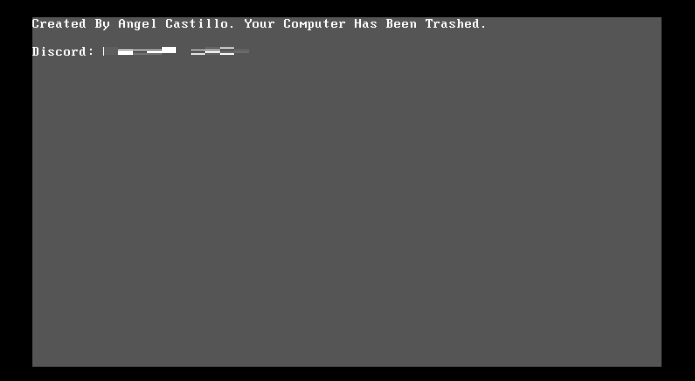

恶意软件备份原始MBR并放置文本“由Angel Castillo创建”。您的计算机显示在设备屏幕上“电脑损坏了”。它还留下Discord这意味着受害者需要与黑客沟通才能找到解决方案。

勒索软件通常为受害者提供详细的资本转移信息,包括特定金额的受害者和加密货币钱包。然而,最近的案例研究发现,许多恶意软件分发商已经开始使用它Discord向受害者提供具体说明。

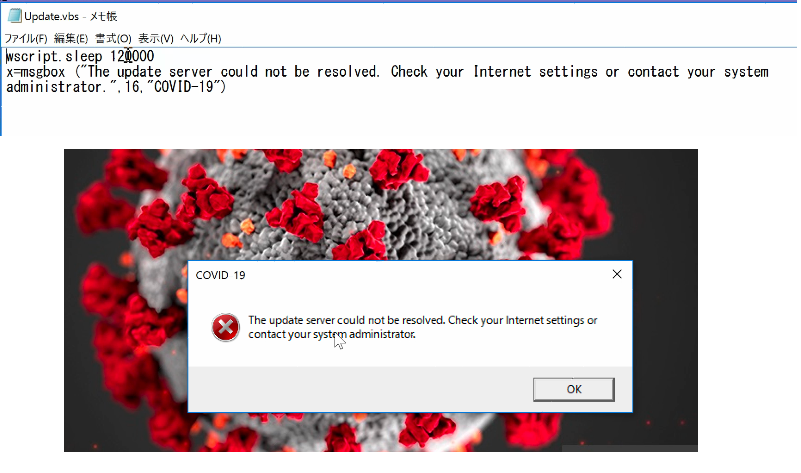

许多攻击者只是在过程开始时擦除它MBR,因此,这种方法似乎太复杂了。辅助模块删除的文件“ Update.vbs”以这种方式为其创造者设计过程提供线索。VBS文件将显示一个消息框,指示用户需要Internet连接(灰屏出现后可能显示两分钟)。

屏幕促进用户连接到互联网

可以添加更多步骤来连接用户Internet,这可能是因为受害者需要在线覆盖MBR。在封闭的脱机环境中进行测试时,手动重新引导过程中未覆盖MBR。

趋势科技研究也可能来自SideWinder APT以冠状病毒为主题的恶意组HTA文件。基于命令和控制基础设施及其与巴基斯坦军队的联系,SideWinder冠状病毒可用作诱饵。SideWinder它是一个以军事实体为目标的活跃组织。他们最近的活动是在1月份,当时我们发现并有证据表明它们背后存在Google Play恶意应用。

该HTA文件包含弹出式PDF引诱显示点击诱饵标题和巴基斯坦军队的图像。它与以下恶意相结合URL连接(被趋势技术阻止):

- hxxp [://www.d01fa [.net / plugins true / true /

- xxp [://www.d01fa [.net / cgi / 8ee4d36866 / 16364/11542 / 58a3a04b / file.hta

- hxxps :// cloud-apt [.net / 202 / 6eX0Z6GW9pNVk25yO0x7DqKJzaNm6LIRaR0GCukX 2a441439

屏幕截图

恶意网站

研究人员报告了两个网站(antivirus-covid19 [.]网站和corona-antivirus [.] com)推广可以保护用户免受COVID-19侵权应用程序。Malwarebytes博客报告的antivirus-covid19 [.]网站现在无法访问。然而,到目前为止,它已经通过了MalwareHunterTeam的twitter网站的账户报告corona-antivirus [.] com还处于活动状态。

这些网站声称他们的应用程序被称为“ Corona Antivirus”,这是哈佛大学科学家的工作成果。该应用程序的安装将使BlackNET RAT恶意软件感染系统,然后将感染设备添加到僵尸网络中。威胁参与者可以通过僵尸网络发起DDoS攻击,将文件上传到设备,执行脚本,截图,收集键,窃取比特币钱包,收集浏览器Cookie和密码。

美国司法部(DOJ)对欺诈网站coronavirusmedicalkit [.] com发出临时限制令。据说该网站正在销售经世卫组织批准的产品COVID-19然而,市场上还没有疫苗试剂盒。WHO批准的合法COVID-19疫苗。

假网站要求US $ 4.95运费。要求用户输入信用卡信息继续交易。此后,该网站已被删除。

Bit Discovery还发现,使用“ Corona”一个词的域名数量显著增加。趋势科技研究人员确认以下域为恶意域:

- acccorona[.]com

- alphacoronavirusvaccine[.]com

- anticoronaproducts[.]com

- beatingcorona[.]com

- beatingcoronavirus[.]com

- bestcorona[.]com

- betacoronavirusvaccine[.]com

- buycoronavirusfacemasks[.]com

- byebyecoronavirus[.]com

- cdc-coronavirus[.]com

- combatcorona[.]com

- contra-coronavirus[.]com

- corona-armored[.]com

- corona-crisis[.]com

- corona-emergency[.]com

- corona-explained[.]com

- corona-iran[.]com

- corona-ratgeber[.]com

- coronadatabase[.]com

- coronadeathpool[.]com

- coronadetect[.]com

- coronadetection[.]com

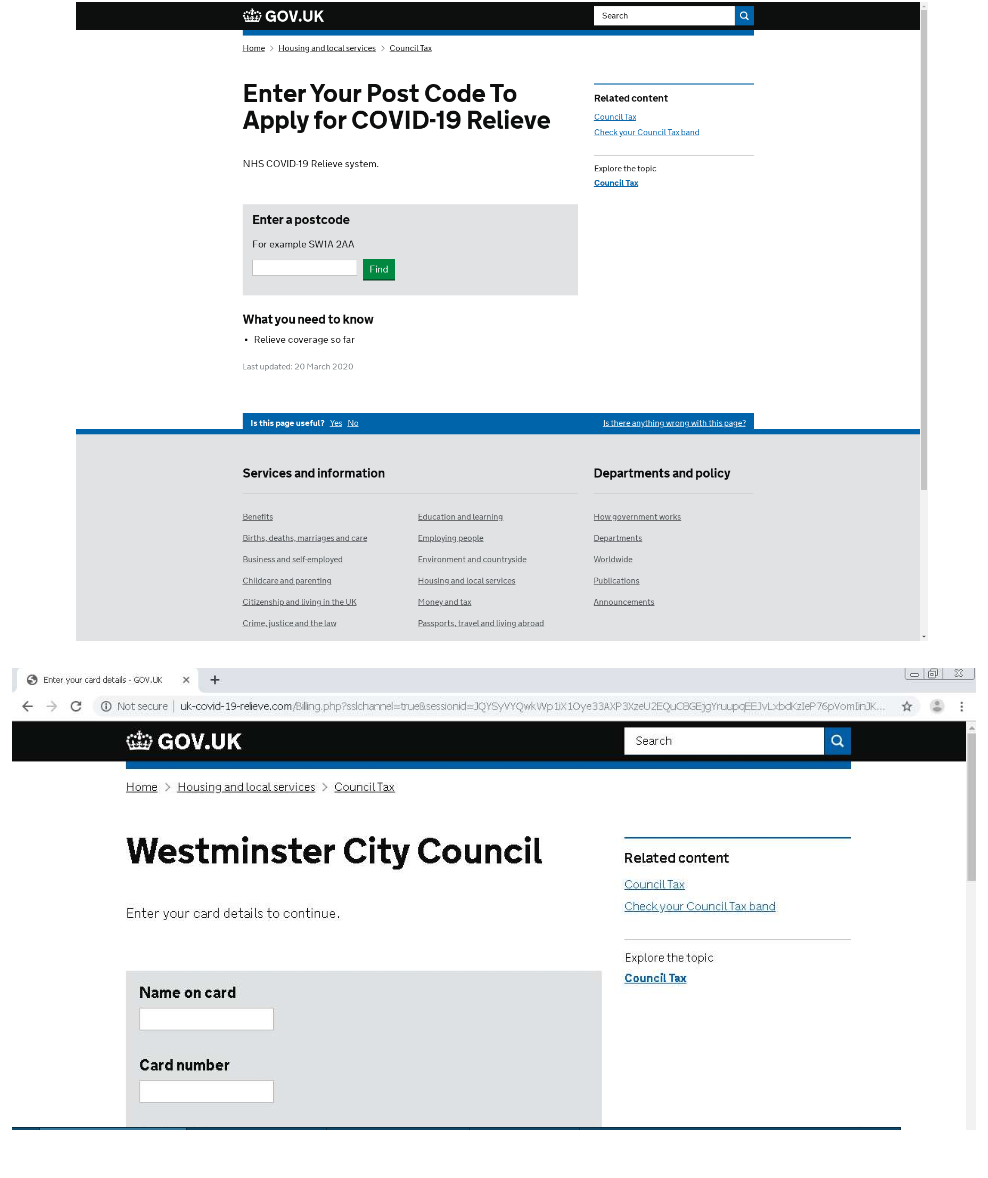

发现虚假的政府网站诱使用户承诺提供援助或救济。下图显示了合法模仿“ gov.uk”站点的域名uk-covid-19-relieve [.] com。如果用户输入正确的邮政代码,它将询问个人信息并收集用户的银行账户凭证。

假英国政府救济场所

与病毒相关的领域仍处于活动状态。hxxps:// corona-map-data [.] com / bin / regsrtjser346.exe加载了DanaBot银行木马可以窃取证据,劫持感染系统。

最近的另一个例子是hxxp:// coronaviruscovid19-information [.] com / en.该网站鼓励您下载名称“如何摆脱冠状病毒?”该方法有望治愈移动应用程序。

网站宣传假冒应用

恶意行为者还意识到,全球许多用户已被隔离,并花费更多时间在网上寻找娱乐方式。他们使用假冒的流媒体网站或提供娱乐促销活动来吸引用户的网站。我们发现了域名hxxps:// promo-covid19-neftlix [.] ml,域名实际上是盗窃Netflix钓鱼网站的账户凭证。与往常一样,用户应始终关注自己经常使用的网站,并尽可能保护网上账户的凭证。

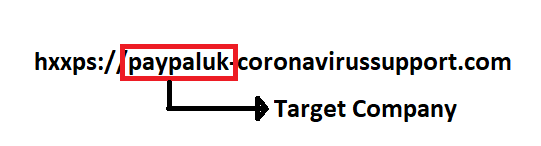

我们注意到的另一个域名是hxxps://paypaluk-coronavirussupport.com,这是一个可能针对英国的假网站PayPal用户凭证。URL格式是一个危险信号,表明它可能是恶意的,并暗示该领域是非法的PayPal。用户还应通过查看公司的官方网站或社交媒体来查看该网站,以查看新域是否正在运行。

根据URL对于目标公司的结构和名称,将附加一个非法的结构PayPal域,让它看起来更有说服力。hxxps:// promo-covid19-neftlix [.] ml使用相同的技术。

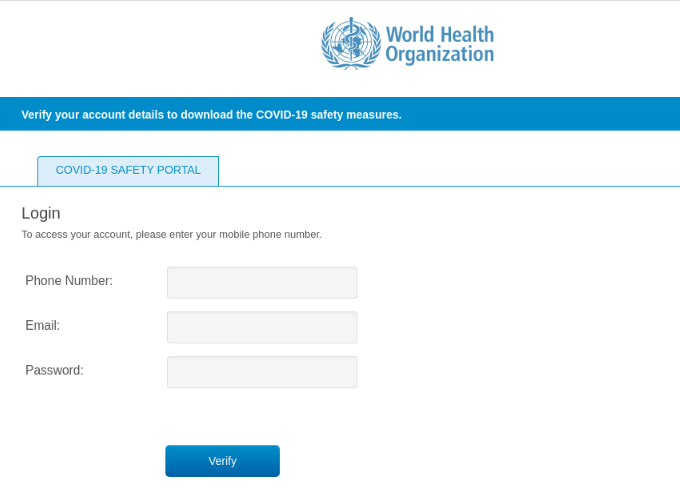

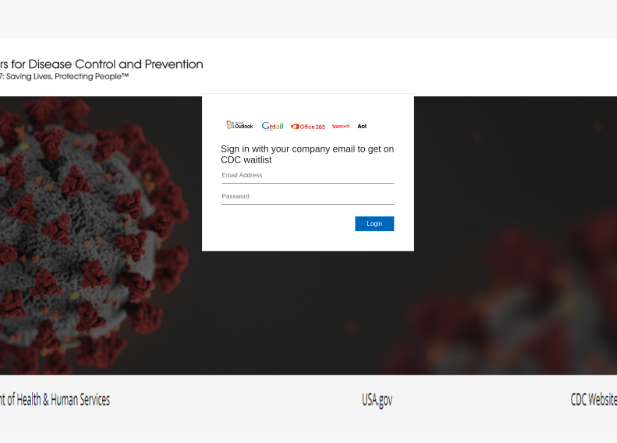

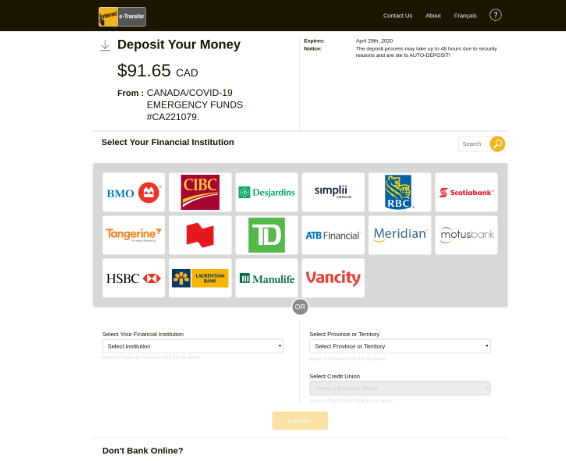

4月初,趋势科技研究部继续寻找更多的用途“冠状病毒”或“ COVID-19”网络钓鱼网站的术语,以吸引用户。恶意犯罪者伪装成合法组织,以收集有价值的个人信息。以下是各种伪装数据的恶意网站:

世界卫生组织(WHO)伪造的COVID-19安全门户

假疾病预防中心候补名单

假加拿大/ COVID-19应急基金

以下内容已被阻止并分类为网络钓鱼站。

- mersrekdocuments[.]ir/Covid/COVID-19/index[.]php

- bookdocument[.]ir/Covid-19/COVID-19/index[.]php

- laciewinking[.]com/Vivek/COVID-19/

- teetronics[.]club/vv/COVID-19/

- glofinance[.]com/continue-saved-app/COVID-19/index[.]php

- starilionpla[.]website/do

- ayyappantat[.]com/img/view/COVID-19/index[.]php

- mortgageks[.]com/covid-19/

- cdc[.]gov.coronavirus.secure.portal.dog-office.online/auth/auth/login2.html

恶意行为者也在恶意文件的标题中使用COVID-19或者试图引诱用户打开与冠状病毒相关的名称。一个例子是Eeskiri-COVID-19.chm(“ eeskiri”它实际上是伪装成爱沙尼亚语的)COVID-19帮助网站按钮记录程序。如果减压,它将收集目标凭证,设置键盘记录器,然后将所有收集到的信息发送到maildrive [.icu]。

可以将键盘记录程序卸载到受害者系统上的伪装文件

本文翻译自:

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains?_ga=2.182565350.1319579219.1610612606-1482036807.1514878063